7-3-2. NIST サイバーセキュリティフレームワーク(CSF)の構成

「コア」

コアとは、業種・業態や企業規模に依存しない共通のサイバーセキュリティ対策の一覧を定義したものです。 「識別」「防御」「検知」「対応」「復旧」の5つの機能に分類され、各機能の下には複数のカテゴリが存在し、合計23個あります。また、各カテゴリにはそれぞれ複数のサブカテゴリが存在しており、サブカテゴリは合計で108個あります。

機能

説明

カテゴリ

識別

組織の資産(情報システム、人、データ・情報など)、組織を取り巻く環境、重要な機能を支えるリソース、関連するサイバーセキュリティリスクを特定し理解を深める。

検知

サイバーセキュリティイベントの発生を検知するための適切な対策を検討し実施する。

- 異常とイベント

- セキュリティの継続的なモニタリング

- 検知プロセス

復旧

サイバーセキュリティインシデントにより影響を受けた機能やサービスをインシデント発生前の状態に戻すための適切な対策を検討し実施する。これには、レジリエンスを実現するための計画の策定・維持も含む。

- 復旧計画

- 改善

- コミュニケーション

コアの構成

(出典)デジタル庁 「政府情報システムにおける

サイバーセキュリティフレームワーク導入に関する 技術レポート

」を基に作成

サブカテゴリ(例)

カテゴリ

サブカテゴリ

資産管理

自組織内の物理デバイスとシステムが、目録作成されている。

自組織内のソフトウェアプラットフォームとアプリケーションが、目録作成されている。

組織内の通信とデータフロー図が、作成されている。

外部情報システムが、カタログ作成されている。

リソース(例:ハードウェア、デバイス、データ、時間、人員、ソフトウェア)が、それらの分類、重要度、ビジネス上の価値に基づいて優先順位付けられている。

全労働力と利害関係にある第三者(例:サプライヤー、顧客、パートナー)に対してのサイバーセキュリティ上の役割と責任が、定められている。

コアの各カテゴリとISMSの管理策は、以下の通りに対応しています。

ISMS

ID.GVガバナンス

リーダーシップおよびコミットメント・方針・認識・情報セキュリティのための方針群・経営陣の責任

ID.BEビジネス環境

組織の役割、責任および権限・情報セキュリティの役割および責任・職務の分離

ID.AM資産管理

PR.AT意識向上およびトレーニング

資源・力量

ID.RAリスクアセスメント

ID.RMリスクマネジメント戦略

リスクおよび機会に対処する活動・情報セキュリティ目的およびそれを達成するための計画策定・情報セキュリティリスクアセスメント・情報セキュリティリスク対応・脅威インテリジェンス・情報およびその他の関連資産の目録・情報およびその他の関連資産の利用の許容範囲・情報の分類・知的財産権

PR.ACアイデンティティ管理、認証/アクセス制御

PR.DSデータセキュリティ

PR.IP情報を保護するためのプロセスおよび手順

PR.PT保護技術

文書化した情報・情報のラベル付け・情報転送・アクセス制御・識別情報の管理・認証情報・アクセス権・記録の保護・プライバシーおよびPIIの保護・操作手順書・人的管理策・物理的管理策・技術的管理策

PR.MA保守

DE.AE異常とイベント

DE.CMセキュリティの継続的なモニタリング

DE.DP検知プロセス

コミュニケーション・運用の計画および管理・監視、測定、分析および評価・内部監査・マネジメントレビュー・継続的改善・不適合および是正処置・プロジェクトマネジメントにおける情報セキュリティ・資産の返却・法令、規則および契約上の要求事項・情報セキュリティの独立したレビュー・情報セキュリティのための方針群、規則および標準の順守

RS.RP対応計画

RS.AN分析

RS.MI低減

RS.IM改善

情報セキュリティインシデント管理の計画および準備・情報セキュリティ事象の評価および決定・情報セキュリティインシデントへの対応・情報セキュリティインシデントからの学習・証拠の収集

RC.RP復旧計画

RC.IM改善

事業の中断・阻害時の情報セキュリティ・事業継続のためのICTの備え

ID.SCサプライチェーンリスクマネジメント

運用の計画および管理・供給者関係における情報セキュリティ・供給者との合意におけるセキュリティの取扱い・ICTサプライチェーンにおける情報セキュリティの管理・供給者のサービス提供の監視、レビューおよび変更管理・クラウドサービスの利用における情報セキュリティ

RS.COコミュニケーション

RC.COコミュニケーション

関係当局との連絡・専門組織との連絡

CSFとISMSの対応関係

(出典)経済産業省 「サイバーセキュリティ経営ガイドライン

Ver3.0」を基に作成

「ティア」

ティアとは、組織におけるサイバーセキュリティリスクへの対応状況を評価する際の指標を定義したものです。指標は以下の4段階があります。各ティアの定義は、組織に応じて柔軟にアレンジすることが可能です(以下の表は一例です)。また、必ずしもすべてのカテゴリにおいて最高レベル(ティア4)を目指す必要はありません。ビジネス特性や情報資産の実態などに応じて、カテゴリごとに目指すべきティアを設定しましょう。

ティア1:部分的である (Partial)

セキュリティ対策は経験に基づいて実施される。 セキュリティ対策は組織として整備されておらず場当たり的に実施されている。

ティア2:リスク情報を活用している (Risk Informed)

セキュリティ対策はセキュリティリスクを考慮して実施されているが、組織として方針や標準が定められてはいない、あるいは非公式に存在する。

ティア3:繰り返し適用可能である (Repeatable)

セキュリティ対策は組織の方針・標準として定義、周知されており、脅威や技術の変化に伴い方針・標準は定期的に更新される。

ティア4:適応している (Adoptive)

組織で標準化されたセキュリティ対策は、脅威や技術の変化、組織における過去の教訓やセキュリティ対策に関するメトリックスなどを参考に継続的かつタイムリーに調整される。

(出典)デジタル庁 「政府情報システムにおける サイバーセキュリティフレームワーク導入に関する 技術レポート 」を基に作成

「プロファイル」

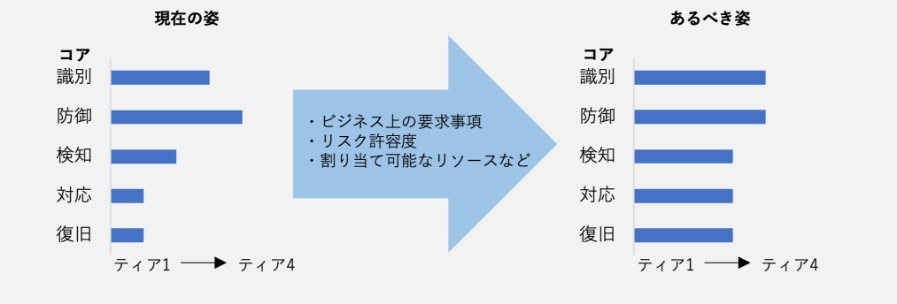

プロファイルとは、機能・カテゴリ・サブカテゴリについて、組織ごとに考慮すべき点を踏まえて調整し、整理したものです。組織はプロファイルを用いることで、サイバーセキュリティ対策の現在の状態(現在の姿)と、目標の状態(あるべき姿)を明らかにすることができます。そして「現在の姿」と「あるべき姿」を比較することで、サイバーセキュリティマネジメント上の目標を達成する上で、解消が必要なギャップを知ることができます。

「あるべき姿」の策定については、組織のビジネス上の要求、リスク許容度、割当可能なリソースに基づき、コアの機能、カテゴリ、サブカテゴリの到達地点を調整します。

図37.プロファイルの活用イメージ

(出典)デジタル庁 「政府情報システムにおける

サイバーセキュリティフレームワーク導入に関する 技術レポート

」を基に作成