12-3-1. 情報セキュリティ対策ガイドラインの活用

LV.2 ベースラインアプローチ

ベースラインアプローチでは、ガイドラインやひな形などの資料を参考に対策基準、実施手順を作成します。次のページから、以下の資料をもとに対策基準、実施手順を作成する流れを説明します。

- IPA「中小企業の情報セキュリティ対策ガイドライン第3.1版」

- NISC「インターネットの安全・安心ハンドブックVer.5.0」

- 総務省「テレワークセキュリティガイドライン第5版」

- IPA「中小企業のためのクラウドサービス安全利用の手引き」

- IPA「情報セキュリティ関連規程」

各資料の概要は以下の通りです。

IPA「中小企業の情報セキュリティ対策ガイドライン第3.1版」

「中小企業の情報セキュリティ対策ガイドライン」は、情報セキュリティ対策に取組む際の、(1)経営者が認識し実施すべき指針、(2)社内において対策を実践する際の手順や手法をまとめたものです。経営者編と実践編で構成されており、中小企業の利用を想定しています。付録の「5分でできる!情報セキュリティ自社診断」や「情報セキュリティハンドブック(ひな形)」を活用することで、対策基準、実施手順を策定できます。

NISC「インターネットの安全・安心ハンドブックVer.5.0」

「インターネットの安全・安心ハンドブック」は、サイバーセキュリティに関する基本的な知識を、身近な具体例を取り上げながら説明したものです。子供やシニアの方など、インターネットの一般利用者だけでなく、中小企業なども活用できます。中小組織向けにある「インターネットの安全・安心ハンドブックVer 5.00<中小組織向け抜粋版>」を活用することで、対策基準、実施手順を策定できます。

総務省「テレワークセキュリティガイドライン第5版」

「テレワークセキュリティガイドライン」は、企業などがテレワークを導入する際のセキュリティ対策についての考え方や対策例を示したものです。テレワークを既に導入している場合は、自社のテレワーク環境がガイドラインに沿ったものであるのか検証できます。テレワークに関する「経営者」、「システム・セキュリティ管理者」、「テレワーク勤務者」の立場からそれぞれのセキュリティ対策について対策基準、実施手順を策定できます。

IPA「中小企業のためのクラウドサービス安全利用の手引き」

「中小企業のためのクラウドサービス安全利用の手引き」は、中小企業の情報セキュリティ対策ガイドラインの付録資料です。クラウドサービスを安全に利用するための手引きが記載されています。「クラウドサービス安全利用チェックシート」と「解説編」を参考にすることで、クラウドサービス利用に関する対策基準、実施手順を策定できます。

IPA「情報セキュリティ関連規程」

「情報セキュリティ関連規程」は、自社に適した規程を作成するためのひな形です。ひな形に修正を加えることで、対策基準、実施手順を策定します。1から文書化する必要がないため、効率的に策定できます。

IPA「中小企業の情報セキュリティ対策ガイドライン第3.1版」の活用

対象者

- 中小企業および小規模事業者(業種は問わず、法人・個人事業主・各種団体も含む)の経営者と情報管理を統括する方

- 情報セキュリティ対策を部分的に実施してきた企業

- 情報セキュリティに関する知識を十分に有した人材が不足している企業など

目的

情報セキュリティに関する組織的な取組を開始するため

本ガイドラインは、情報セキュリティに関する組織的な取組を行う際に活用できます。

本ガイドラインをもとに実施手順を策定する際は、「1. 実施状況の把握」「2. 対策の決定と周知」の手順で策定します。

1. 実施状況の把握

「5分でできる!情報セキュリティ自社診断」を利用し、現在の情報セキュリティ対策の実施状況を把握します。合計25問の設問に答えるだけで情報セキュリティ対策の実施状況が把握できます。設問の例(一部抜粋)は以下の通りです。

自社診断の設問(一部抜粋)

(出典) IPA「5分でできる!情報セキュリティ自社診断」を基に作成

「5分でできる!情報セキュリティ自社診断」の使い方

- 経営者や情報システム担当者、部門長など情報セキュリティ対策の実施状況が分かる方が、25問の設問に回答します。

- 事業所が複数ある、部署数が多いなど、1人で記入することが難しい場合には、事業所や部署ごとに記入し、責任者・担当者が集計します。

- 実施状況が分からない場合、各従業員に質問して、回答を総合して記入します。

- チェック欄の該当するもの1つに〇をつけて、「実施している…4点」「一部実施している…2点」「実施していない…0点」「分からない…-1点」で採点します。

- 全項目の合計点で、組織全体のセキュリティ対策の実施状況と、回答が「分からない」になっている項目を把握します。

2.対策の決定と周知

診断結果をもとに「5分でできる!情報セキュリティ自社診断」(解説編)を参考にし、実行すべき情報セキュリティ対策を検討・決定します。解説編の例(抜粋)は以下の通りです。

解説編の一例

(出典) IPA「5分でできる!情報セキュリティ自社診断」を基に作成

「5分でできる!情報セキュリティ自社診断」(解説編)の使い方

- 対策の検討と決定は、責任者・担当者と経営者が行います。

- 診断項目ごとに対策を実施しない場合に考えられる被害・事故や、防止するための対策例を参考にして検討します。

- 検討するときには従業員の意見を聞き、職場環境や業務に適した対策を決定します。

対策の決定後、「情報セキュリティハンドブック(ひな形)」を利用し、従業員が実行するべき事項を周知します。情報セキュリティハンドブック(ひな形)は、自社診断の解説編に記載されている対策例と連動しています。ひな形を編集して決定した対策内容を具体的に記述し、従業員に配付します。ひな形の記載例は以下の通りです。

実施手順の例:パスワードの管理

ログインやファイル暗号化に使うパスワードは、以下に従って設定・利用する。

編集前(ひな形)

○必須

×禁止

10文字以上の文字数で構成されている

名前・愛称・地名・電話番号・生年月日・辞書に載っている単語・よく使われるフレーズは使わない

編集後

○必須

×禁止

16文字以上の文字数で構成されている

社員番号・名前・住所・電話番号・生年月日・辞書に載っている単語・他人に推測されやすい文字列は使わない

ひな形の修正例

(出典) IPA「情報セキュリティハンドブック(ひな形)」を基に作成

「情報セキュリティハンドブック(ひな形)」の使い方

- 情報セキュリティハンドブックは、責任者・担当者が作成します。

- ひな形に記載された例文を編集して、決定した対策を社内ルールとして明文化します。

- 完成した情報セキュリティハンドブックを全従業員に配付し、必要に応じて説明する機会を設けるなどして、情報セキュリティ対策を周知徹底します。

NISC「インターネットの安全・安心ハンドブックVer.5.0」の活用

対象者

全社員

目的

一人ひとりが能動的にサイバー空間における脅威を知り、サイバーセキュリティに対する素養・基本的な知識を身につけるため

本ハンドブックは、サイバー攻撃の手口やリスクを身近な具体例を取り上げながら説明しているため、専門知識を必要とせずサイバーセキュリティ対策を知ることができます。インターネットの利用者が実施すべき基本的なサイバーセキュリティ対策に加えて、中小組織向けのサイバーセキュリティ対策を記載しています。企業経営においてセキュリティ対策に投資すべき理由、企業特有のサイバーセキュリティ対策に必要なルール作りといった内容を説明しています。

以下では、第1章の「最低限実施すべきサイバーセキュリティ対策を理解しよう」を用いて、サイバーセキュリティ対策の実施手順の作り方を説明します。

(例)①OSやソフトウェアは常に最新の状態にしておこう

インターネットの安全・安心ハンドブック記載

- OS関連のアップデート処理は自動で行われるか、アップデートを行うよう通知が出るようにする。

- セキュリティ関連ニュースサイトなどでアップデートを促す情報が流れていたら、自主的に更新処理をかけるようにする。

- サイバー攻撃で狙われやすい、ソフトウェアを重点的に更新する。

- 機器そのものの基本プログラムを更新するファームウェアもアップデートする。

- セキュリティソフトをインストールしている場合は、最新のウイルス定義ファイルに自動更新されるよう設定する。

- アップデートが提供されなくなったOSやソフトウェアはセキュリティホールが見つかっても修正用アップデートが提供されず、攻撃に対して非常に脆弱なので、使用しないようにする。

自社の状況

- OS、オフィス系ソフト、セキュリティソフトは法人向けを利用しているため、アップデート管理は情報システム部が担当。

- 情報システム部がブラウザは古いバージョンを使わないように通知している。

- 自宅で使用しているリモート用PCは、一般向けのソフトがインストールされている。

実施手順

対象:PC

システム管理者は、アップデート管理として以下を実施する。

- システム管理者は月末にOS、オフィス系ソフト、セキュリティソフトの更新プログラムを適用する。緊急に対策が必要な場合は、従業員に通知し、更新プログラムを適用する。

- 従業員は、毎月OS、オフィス系ソフトの更新プログラムを適用する。確認方法はチェックリストを用いる。

- 従業員は、ブラウザのアップデートを適宜行い、バージョン○○以前のものは使用しない。

- システム管理者は〇〇日にセキュリティソフトのウイルス定義ファイルの更新を行う。

総務省「テレワークセキュリティガイドライン第5版」の活用

対象者

- 経営者

- システム・セキュリティ管理者

- テレワーク勤務者

目的

テレワークを業務に活用する際のセキュリティ上の不安を払拭し、安心してテレワークを導入・活用するため

本ガイドラインでは、セキュリティ対策を整理するため、13個の対策分類に分かれています。「経営者」、「システム・セキュリティ管理者」、「テレワーク勤務者」の立場から対策分類ごとに具体的に実施すべき事項を示しています。

以下では、「6.マルウェア対策」をもとに、自社の状況からセキュリティ対策の実施手順の作成例を説明します。

(例)6. マルウェア対策

システム・セキュリティ管理者が実施すべき対策

- テレワーク端末にセキュリティ対策ソフト(ウイルス対策ソフト)をインストールし、定義ファイルの自動更新やリアルタイムスキャンが行われるようにする。

- セキュリティ対策ソフト(ウイルス対策ソフト)やメールサービスに付属しているフィルタリング機能やフィッシング対策機能などを用いて、テレワーク勤務者がマルウェアの含まれたファイルを開いたり、危険なサイトにアクセスしたりしないように設定する。

- テレワーク端末にEDRを導入し、未知のマルウェアを含めた不審な挙動を検知し、マルウェア感染後の対応を迅速に行えるようにする。

- テレワーク勤務者が利用するテレワーク端末のセキュリティ対策ソフト(ウイルス対策ソフト)について、定義ファイルの更新状況やマルウェアの検知状況が一元管理できるようにする。

テレワーク勤務者が実施すべき対策

- 少しでも不審を感じたメール(添付ファイルやURLリンクなどを含む。)は開かず、必要に応じて送信者に送信状況の確認を行うほか、システム・セキュリティ管理者へ速やかに報告する。報告の是非について判断に迷う場合は報告することを心がける。

- テレワーク端末にセキュリティ対策ソフト(ウイルス対策ソフト)をインストールし、定義ファイルの自動更新やリアルタイムスキャンが行われるようにする。

自社の状況

- テレワーク端末には、法人向けのセキュリティ対策ソフトとEDR製品を導入しており、システム管理者はウイルス定義ファイルの更新などを一元管理できる。

- システム管理者は毎月○○日にセキュリティソフトのレポートを確認している。

- 不審なメールが来た場合は、情報システム部と上長に連絡するようにしている。

実施手順

テレワーク端末のマルウェア対策として以下を実施する。

- システム管理者は会社支給のテレワーク端末にセキュリティ対策ソフトとEDR製品をインストールし、一元管理する。

- システム管理者は、テレワーク端末のウイルス定義ファイルの自動更新とリアルタイムスキャンを設定する。

- システム管理者は毎月○○日にセキュリティソフトとEDR製品のレポートを確認し、不審な点があれば該当のテレワーク端末所有者に対して、確認を行う。

- 従業員は、不審を感じたメール(添付ファイルやURLリンクなどを含む。)は開かず、システム管理者と上長へ連絡する。

IPA「中小企業のためのクラウドサービス安全利用の手引き」の活用

対象者

クラウドサービスを利用する企業

目的

クラウドサービスを安全に利用するため

本ガイドラインは、クラウドサービスを安全に利用するために活用できるガイドラインです。「利用するクラウドサービスを選定するとき」、「クラウドサービスを運用していくとき」、「クラウドサービスのセキュリティ対策を検討するとき」のタイミングで活用することができます。本ガイドラインの使い方としては、「クラウドサービス安全利用チェックシート」でチェックを行います。また、「解説編」を参考に、利用者としての役割や責任を認識し、実施手順を策定します。

以下は、クラウドサービスの運用に関する設問例となります。

運用するときのポイント

管理担当者を決める

クラウドサービスの特性を理解した管理担当者を社内に確保していますか?

利用者の範囲を決める

クラウドサービスを適切な利用者のみが利用可能となるように管理できていますか?

利用者の認証を厳格に行う

パスワードなどの認証機能について適切に設定・管理は実施できていますか?

(共有しない、複雑にするなど)

バックアップに責任を持つ

サービス停止やデータの消失・改ざんなどに備えて、重要情報を手もとに確保して必要なときに使えるようにしていますか?

クラウドサービス安全利用チェックシートの例(一部抜粋)

(出典) IPA「中小企業のためのクラウドサービス安全利用の手引き」を基に作成

解説編をもとに実施手順を作成します。 以下は、チェックシートの設問「バックアップに責任を持つ」の実施手順(例)を記載します。自社の状況に合わせて赤文字の箇所を修正することで、自社に適した実施手順を作成できます。

実施手順の例:バックアップに責任を持つ

バックアップの管理

サービス停止やデータの消失・改ざんなどに備え、重要情報を手もとに確保して、必要なときに使えるようにする。

会計データやホームページなど、消失や改ざんの影響が大きいものは以下の規則を遵守する

- クラウドサービスの拡張機能にバックアップがある場合は利用する

- 月に1度、社内の専用ハードディスクにバックアップを取得する

- 直前のバックアップよりもさらに過去の状態に遡って復元できるよう、2、3ヶ月前に取得したバックアップを保存しておく

IPA「情報セキュリティ関連規程」の活用

対象者

中小企業

目的

自社のリスクに応じた対策規程を作成するため

情報セキュリティ関連規程とは、自社が対応すべきリスクと対策を検討し、文書化した規程のことです。企業を取り巻くリスクは、事業内容や取扱う情報、職場環境、ITの利用状況などによって異なるため、汎用的な規程をそのまま使っても、自社に適さない場合があります。そこで情報セキュリティ関連規程を活用することで、効率的に自社に適した規程を作成できます。

本ガイドラインを用いて、規程を作成する手順を説明します。

1.対応すべきリスクを特定する

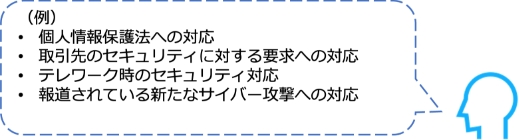

経営者が懸念する情報セキュリティの重大事故などを念頭に、何を起こさないようにするべきかを考えます。このとき、以下のような状況を併せて考えることで、対応すべきリスクを把握します。

- 関連する業務や情報に関わる外部状況(法律や規制、情報セキュリティ事故の傾向、取引先からの情報セキュリティに関する要求事項など)

- 内部状況(経営方針・情報セキュリティ方針、管理体制、情報システムの利用状況など)

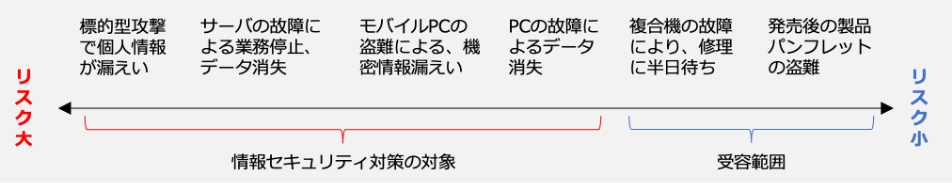

2.対策の決定

すべてのリスクに対応しようとすると、対策費用が高額になったり、業務に支障をきたしたりする場合があります。そこで、いつ事故が起きてもおかしくない、事故が起きると大きな被害になるなど、リスクが大きなものを優先して対策を実施します。また、事故が起きる可能性が小さい、発生しても被害が軽微であるなど、リスクが小さなものは、現状のまま受容するなど、合理的に対応します。

3.規程の作成

「2.対策の決定」で情報セキュリティ対策の対象としたリスクに対して対策を実施するため、文書化した規程を作成します。「中小企業の情報セキュリティ対策ガイドライン 付録5情報セキュリティ関連規程(サンプル)」を編集することで、規程を作成することができます。以下では、「サーバの故障による業務停止、データ消失」に対する対策を文書化した規程の例を記載します。赤文字の箇所を修正することで、自社に適した規程を作成します。

バックアップ

バックアップ取得対象

システム管理者は、以下の機器で処理するデータのバックアップを定期的に取得する。

バックアップ媒体の取扱い

バックアップに利用した機器および媒体の取扱いは以下に従う。

<保管>

NASサーバ:施錠つきサーバラックに収納

情報セキュリティ関連規程の一例

(出典) IPA「情報セキュリティ関連規程(サンプル)」を基に作成

バックアップ

バックアップ取得対象

システム管理者は、以下の機器で処理するデータのバックアップを定期的に取得する。

バックアップ媒体の取扱い

バックアップに利用した機器および媒体の取扱いは以下に従う。

<保管>

自社サーバ:ハウジングサービスを利用し、サービス事業者の施設内に保管する

詳細理解のため参考となる文献(参考文献)