11-3. NIST サイバーセキュリティフレームワーク(CSF)

11-3-1. NIST サイバーセキュリティフレームワーク(CSF)の概要

CSFの概要およびISMSとの関係性について説明します。CSFの最新版は、2.0です。CSF2.0は、中小企業を含むあらゆる組織で利用されるよう設計されています。

CSF2.0はISMSを補完し、組織のセキュリティ対策を強化するための有用なツールとなります。ISMSを補完する形で、ISMSをベースに必要に応じてCSFを取り込むことが重要です。

CSFは、組織がセキュリティ対策を継続的に改善するため、 ①コア(サイバーセキュリティ対策の一覧)、②ティア(対策状況を数値化するための成熟度評価基準)、③プロファイル(サイバーセキュリティ対策の現状とあるべき姿を記述するためのフレームワーク)の3つの要素で構成されています。

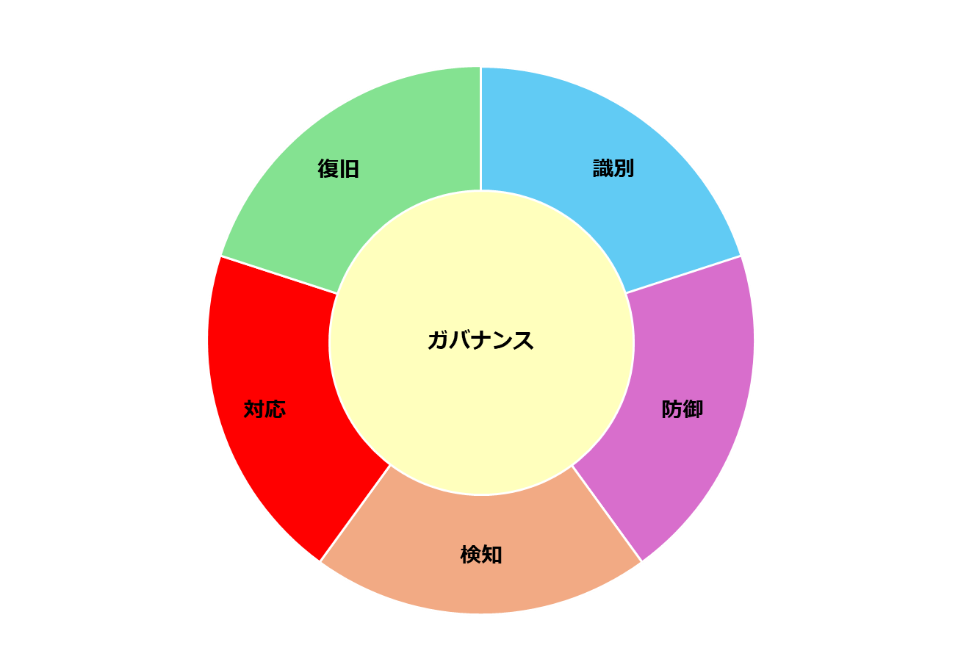

コアは、「識別」「防御」「検知」「対応」「復旧」「ガバナンス」の6つの機能に分類されます。

各機能の下には複数のカテゴリが存在し、各カテゴリはそれぞれ複数のサブカテゴリを有します。

指標階層は4段階あり、次の通りです。

・ティア1:実施しているが、まだ部分的/基本的なレベル

・ティア2:ある程度定型化されているがポリシーにはなっていない

・ティア3:ポリシーとして確立しており、繰り返し適用可能なレベル

・ティア4:サイバーセキュリティリスク管理が組織文化の一部となっている

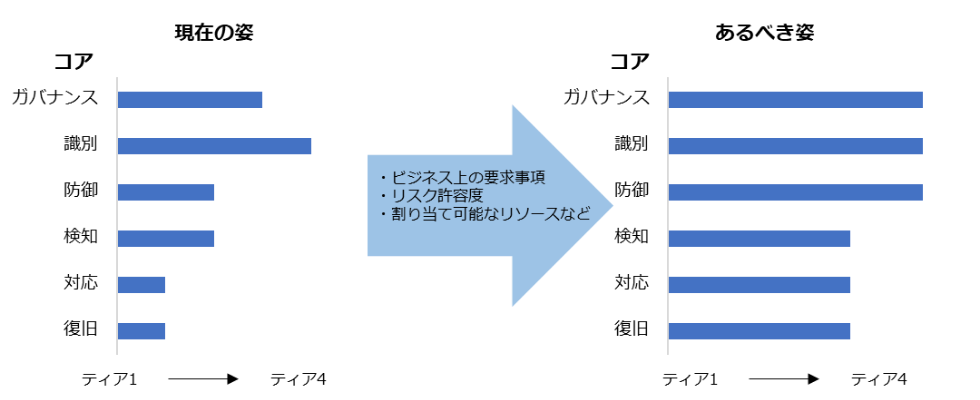

サイバーセキュリティリスクへの対応状況として、「あるべき姿」と「現在の姿」をまとめたものです。「あるべき姿」の策定については、組織のビジネス上の要求、リスク許容度、割当可能なリソースに基づき、コアの機能、カテゴリ、サブカテゴリの到達地点を調整します。

詳細理解のため参考となる文献(参考文献)

コアとは、業種・業態や企業規模に依存しない共通のサイバーセキュリティ対策の一覧を定義したものです。「ガバナンス」「識別」「防御」「検知」「対応」「復旧」の6つの機能に分類されます。

ガバナンス機能は、他の5つの機能(識別、防御、検知、対応、復旧)の目標達成や組織内の優先順位づけをするためのものと定義され、CSF2.0の中心的機能と位置づけられています。

各機能の下には複数のカテゴリが存在し、合計22個あります。また、各カテゴリにはそれぞれ複数のサブカテゴリが存在しており、サブカテゴリは合計で106個あります。

図37. CSF2.0のコア

(出典)「The NIST Cybersecurity Framework(CSF)2.0」をもとに作成

カテゴリ ・組織的文脈

・リスクマネジメント戦略

・役割/責任/権限

・ポリシー

・監督

・サイバーセキュリティサプライチェーンリスクマネジメント

カテゴリ ・資産管理

・リスクアセスメント

・改善

カテゴリ ・アイデンティティ管理とアクセス制御

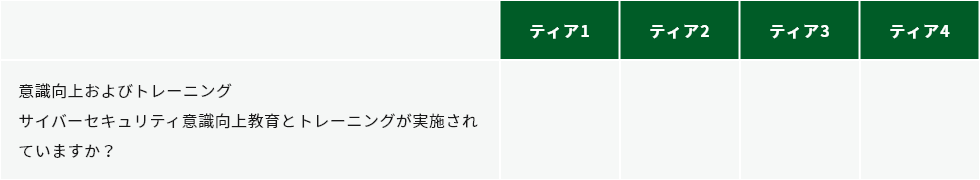

・意識向上およびトレーニング

・データセキュリティ

・プラットフォームセキュリティ

・技術インフラのレジリエンス

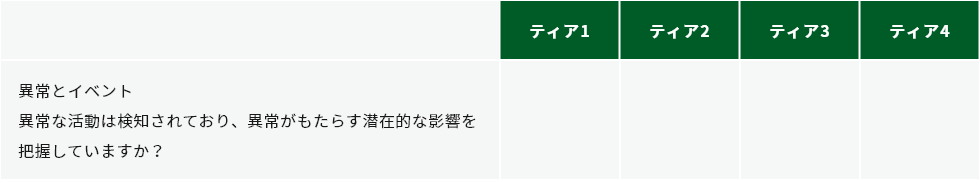

カテゴリ ・継続的モニタリング

・有害イベントの分析

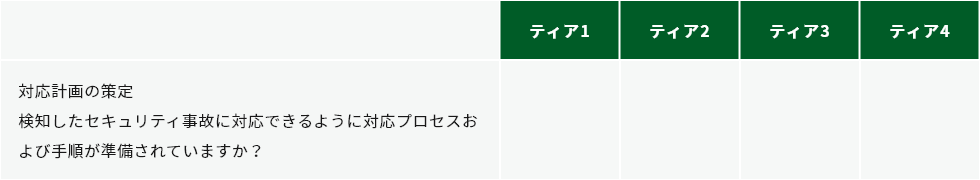

カテゴリ ・インシデントマネジメント

・インシデント分析

・インシデント対応の報告とコミュニケーション

・インシデント軽減

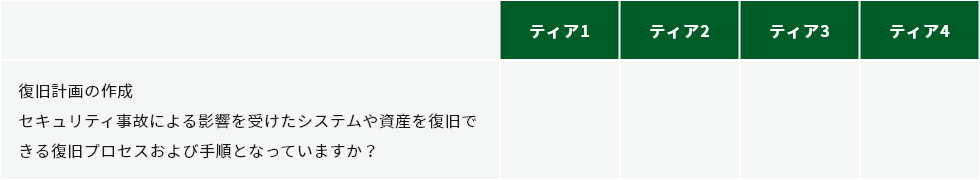

カテゴリ ・インシデント復旧計画の実行

・インシデント復旧のコミュニケーション

「ガバナンス」機能のサブカテゴリ(例)

GV.OC-02:内部と外部の利害関係者が理解され、サイバーセキュリティリスクマネジメントに関するそれら利害関係者のニーズと期待事項が理解および考慮されている。

GV.OC-03:サイバーセキュリティに関する法的要求事項、規制上の要求事項、および契約上の要求事項(プライバシーと市民的自由の義務を含む)が理解され管理されている。

GV.OC-04:外部の利害関係者が組織に依存または期待する重要な目的、能力およびサービスが理解され周知されている。

GV.OC-05:組織が依存する成果、能力、およびサービスが理解され周知されている。

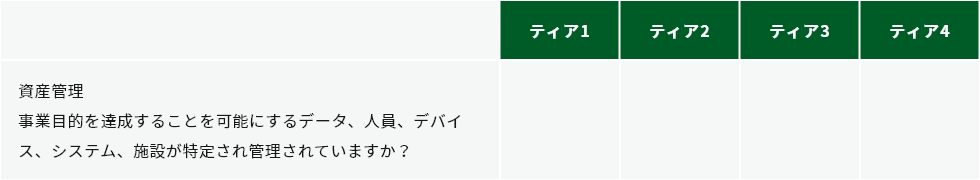

ティアとは、組織におけるサイバーセキュリティリスクへの対応状況を評価する際の指標を定義したものです。指標は以下の4段階があります。各ティアの定義は、組織に応じて柔軟にアレンジすることが可能です(以下の表は一例です)。また、必ずしもすべてのカテゴリにおいて最高レベル(ティア4)を目指す必要はありません。ビジネス特性や情報資産の実態などに応じて、カテゴリごとに目指すべきティアを設定しましょう。

ティア1:実施しているが、まだ部分的/基本的なレベル セキュリティ対策は経験に基づいて実施される。セキュリティ対策は組織として整備されていなく場当たり的に実施されている。

ティア2:ある程度定型化されているがポリシーにはなっていない セキュリティ対策はセキュリティリスクを考慮して実施されているが、組織として方針や標準が定められてはいない、あるいは非公式に存在する。

ティア3:ポリシーとして確立しており、繰り返し適用可能なレベル セキュリティ対策は組織の方針・標準として定義、周知されており、脅威や技術の変化に伴い方針・標準は定期的に更新される。

ティア4:サイバーセキュリティリスク管理が組織文化の一部となっている 組織で標準化されたセキュリティ対策は、脅威や技術の変化、組織における過去の教訓やセキュリティ対策に関するメトリックスなどを参考に、継続的かつタイムリーに調整される。

識別:セキュリティ対策が必要なリソースを明確にする

防御:ルールを策定し、セキュリティリスクをコントロールする

検知:事故の発生を即時に把握するための仕組みをつくる

対応:事故に対する対策を用意する

復旧 :システムを正常な状態に戻すための必要なタスクを明確にする

プロファイルとは、機能・カテゴリ・サブカテゴリについて、組織ごとに考慮すべき点を踏まえて調整し、整理したものです。組織はプロファイルを用いることにより、サイバーセキュリティ対策の現在の状態(現在の姿)と、目標の状態(あるべき姿)を明らかにすることができます。そして「現在の姿」と「あるべき姿」を比較することによって、サイバーセキュリティマネジメント上の目標を達成する上で、解消が必要なギャップを知ることができます。

「あるべき姿」の策定については、組織のビジネス上の要求、リスク許容度、割当可能なリソースに基づき、コアの機能、カテゴリ、サブカテゴリの到達地点を調整します。

図38. プロファイルの活用イメージ

(出典)デジタル庁 「政府情報システムにおける サイバーセキュリティフレームワーク導入に関する 技術レポート 」をもとに作成

令和6年2月26日、NISTサイバーセキュリティフレームワークが1.1から2.0に改訂されました。CSF2.0の主な特徴は、以下の通りです。

ガバナンスは、5つの機能の中心に位置づけられています。ガバナンスは、組織のミッションと利害関係者の期待に沿って、他の5つの機能の成果の達成と優先順位をつけるための方法を示します。

中小企業などの特定のニーズに対応した専用のガイダンスを提供しています。

C-SCRMの機能を実装する組織は、このガイドに加えて、参照されている追加文書も併せて確認することが推奨されます。

参考情報を利用することにより、目標達成に役立つ他のガイドラインやリソースを知ることができます。

実装例を利用することにより、特定のサブカテゴリをどのように実装するかのベストプラクティス(最良の方法)を知ることができます。

NIST CSF 2.0 リファレンス ツールを利用すると、ユーザーはCSF 2.0 コア(機能、カテゴリ、サブカテゴリ、実装例)を探索できます。このツールは、人間と機械が読み取り可能な形式(JSONおよびExcel)でコアを提供します。さらに、ユーザーは主要な検索用語を使用してコアの一部を表示し、エクスポートすることが可能です。これにより、ユーザーは自分のニーズに合わせて情報を探しやすくなります。

詳細理解のため参考となる文献(参考文献)

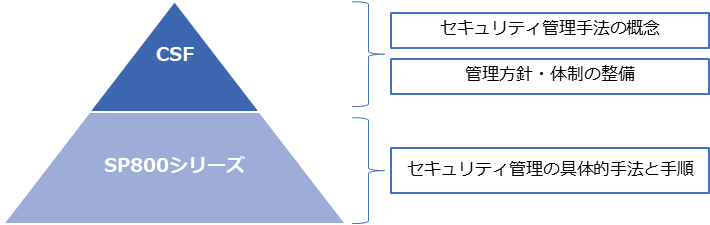

11-3-2. NIST SP 800

CSFは、NISTが定義するサイバーセキュリティ対策アプローチの中で最も上位に位置づけられており、セキュリティ管理手法の概念や管理方針・体制の整備など包括的な内容が記載されています。CSFの下位概念に位置づけられているのが、NIST SP 800シリーズです。実施すべきタスクと手順、推奨技術の特定など、セキュリティ管理の手法について具体的に明記されています。

図39. CSFとSP800シリーズの関係

NIST SP 800シリーズの中から、ガイドラインの一部を紹介します。

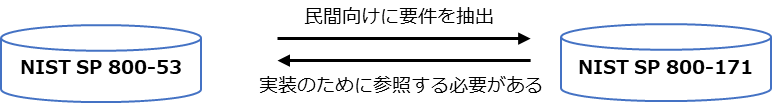

NIST SP 800-53とNIST SP 800-171は、以下のように保護する情報と対策を行う組織が異なりますが、どちらも密接に関連しているため2つ同時に参照する必要があります。

図40. NIST SP 800-53とNIST SP 800-171の関係

11-3-3. ISMSとの関連性

CSFとISMSの主な関係性を説明します。