12-1. リスクマネジメント:概要

12-1-1. リスクマネジメントプロセス(ISO31000)

企業や組織にはさまざまなリスクが存在しています。これらのリスクを効率的に管理し、発生する可能性がある損失を回避したり低減したりするプロセス全体のことを「リスクマネジメント」と言います。

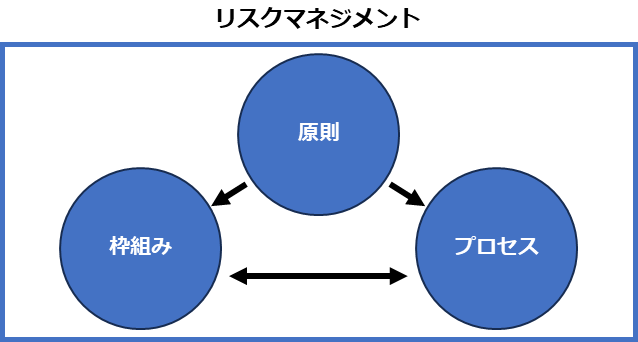

リスクマネジメントの国際規格としてISO 31000があります。ISO 31000では、リスクマネジメントを「原則」「枠組み」「プロセス」の3つの要素から構成されるものとして捉えています。

図43. リスクマネジメントの3要素

「統合」「体系化及び包括」「組織への適合」「包含」「動的」「利用可能な最善の情報」「人的及び文化的要員」「継続的改善」で構成されています。

「統合」「設計」「実施」「評価」「改善」で構成されています。

「コミュニケーション及び協議」「適用範囲、組織の状況及び基準」「リスクアセスメント」「リスク対応」「モニタリング及びレビュー」「記録作成及び報告」で構成されています。

12-1-2. 情報セキュリティリスクマネジメント(ISO/IEC27005)

ISO/IEC 27005は、情報セキュリティにおけるリスクマネジメントに関する国際規格です。先に説明したISO31000と整合性がありますが、情報セキュリティに特化した内容になっています。この規格は、組織の情報資産を安全に保つことに焦点が当てられており、情報セキュリティリスクの特定、分析、評価、対応、管理、レビューなどを実施するための手引きになっています。中小企業を含むすべての組織における情報セキュリティリスクのマネジメントに有用です。

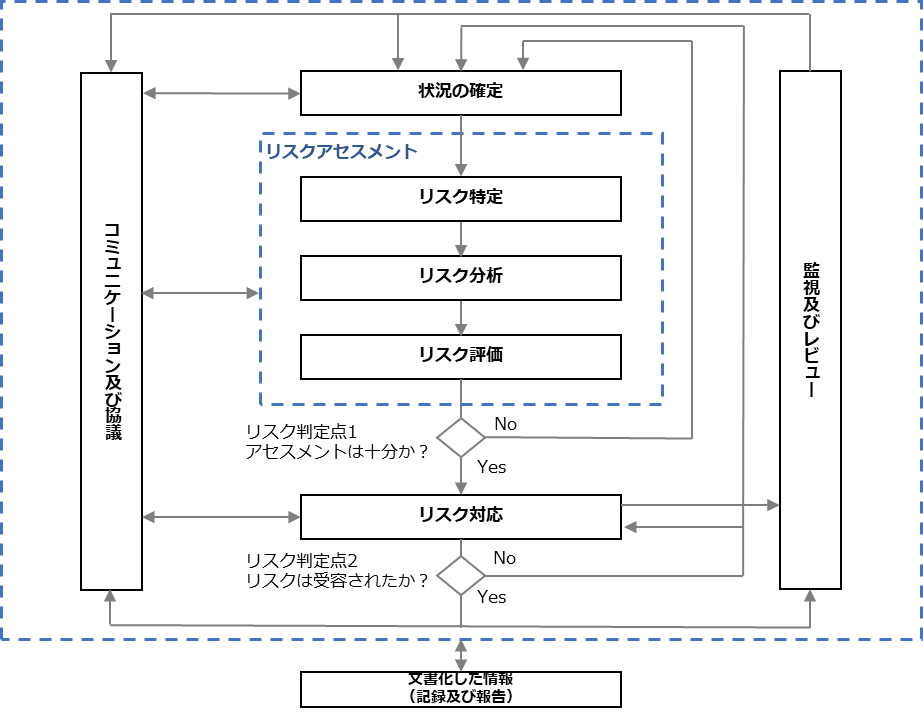

ISO/IEC 27005の情報セキュリティリスクマネジメントプロセスは、ISO 31000の一般的なリスクマネジメントプロセスに基づいており、リスクの特定、リスクの評価、リスクの対処およびリスクの監視とコントロールに関するステップから構成されます。以下の図で示すように情報セキュリティリスクマネジメントプロセスは循環しており、反復的に実施されるものです。組織を取り巻く環境の変化や組織内の変化に応じて、新しいリスクが発生したり、既存のリスクが変化したりする上に、リスクへの対処法も進化するからです。特に、リスクマネジメントプロセスに含まれているリスクアセスメントは、リスク対応の方策や、対応の優先順位づけの前提になる重要な工程です。

図44. 情報セキュリティマネジメントプロセスの概要

(出典)ISO/IEC「ISO/IEC 27005:2022」をもとに作成

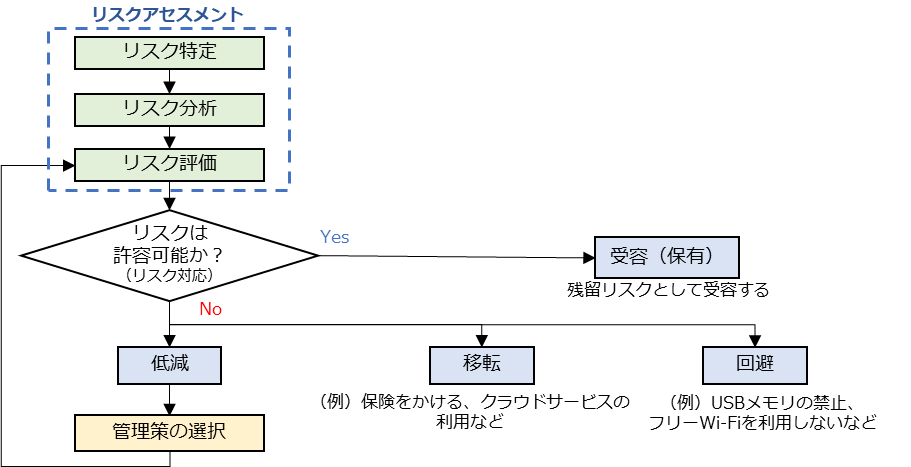

リスクアセスメントからリスク対応までの流れを表す図を記載します。リスク対応を実施する過程では、「低減」「移転」「回避」「受容(保有)」の4つ選択があり、それらの選択は以下の図で示すプロセスで行われます。

図45. リスクマネジメント全体の流れと、リスク対応の選択プロセス

(例)

・従来は商品の発送先である住所や氏名などの個人情報を発送完了後もパソコンに保存し続けていたが、保存中の漏えいを避けるために、利用後はすぐに消去する。

・インターネットバンキングに使用するパソコンでメールやWebサイトの閲覧をしていたが、ウイルスに感染しないようにインターネットバンキング専用のパソコンを設置し、ウイルス感染の原因となるメールやWebサイトの閲覧に利用せず、USBメモリ、外付けHDDも接続を禁止する。

リスクレベルが大きく自社の対策だけでは不十分であったり、多額の費用がかかり、実施できなかったりする場合は「リスクの移転」を検討します。

(例)

・商品を販売するWebサイトではクレジットカード番号を非保持化し、代金の決済はセキュリティ対策を十分行っている外部の決済代行サービスに変更する。

・社内のサーバで運用していた業務システムをセキュリティ対策の充実した外部クラウドサービスに移行する。

・情報漏えい、システム障害などの事故発生に伴う損失に対して保険金が支払われる情報セキュリティに関連した保険商品に加入する。

(出典)IPA「中小企業の情報セキュリティ対策ガイドライン第3.1版」をもとに作成

12-1-3. ISO/IEC 27001におけるリスクマネジメント手順

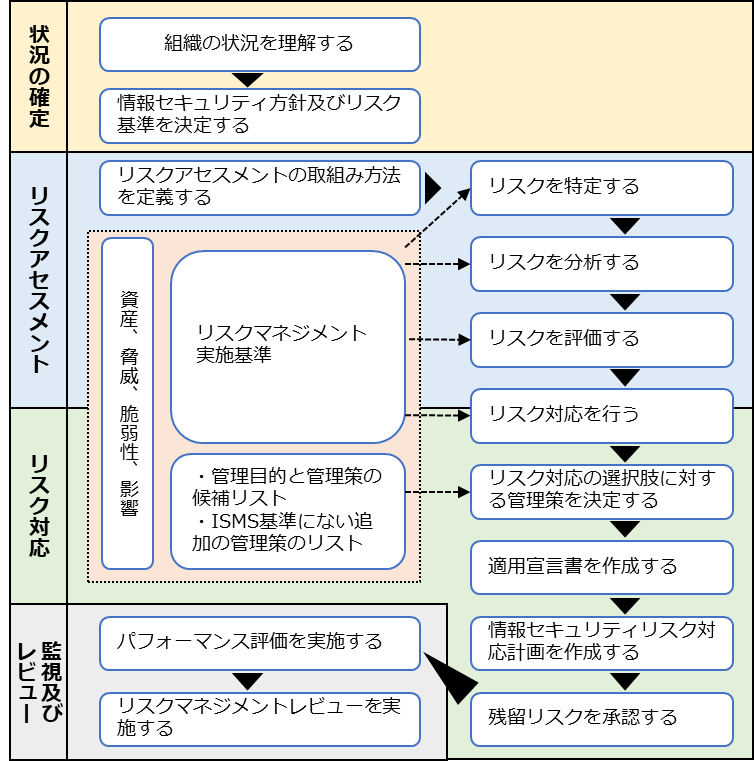

ISO/IEC 27005は、情報セキュリティリスクマネジメントの手法を提供する規格であり、ISO/IEC 27001(ISMS)は情報セキュリティマネジメントシステムの設計と実装に関する規格です。つまり、ISO/IEC 27001は情報セキュリティマネジメントシステムの枠組みを提供し、その中で必要となるリスクマネジメントの具体的な手法やプロセスの詳細を提供しているのが、ISO/IEC 27005になります。ISO/IEC 27001(ISMS)の活動は、ISO/IEC 27005におけるリスクマネジメントプロセスと関連付けて整理することが可能です。

図46. ISMSにおけるリスクアセスメントおよびリスク対応に関する作業の概要