18-3. 実施手順を適用するセキュリティ概念

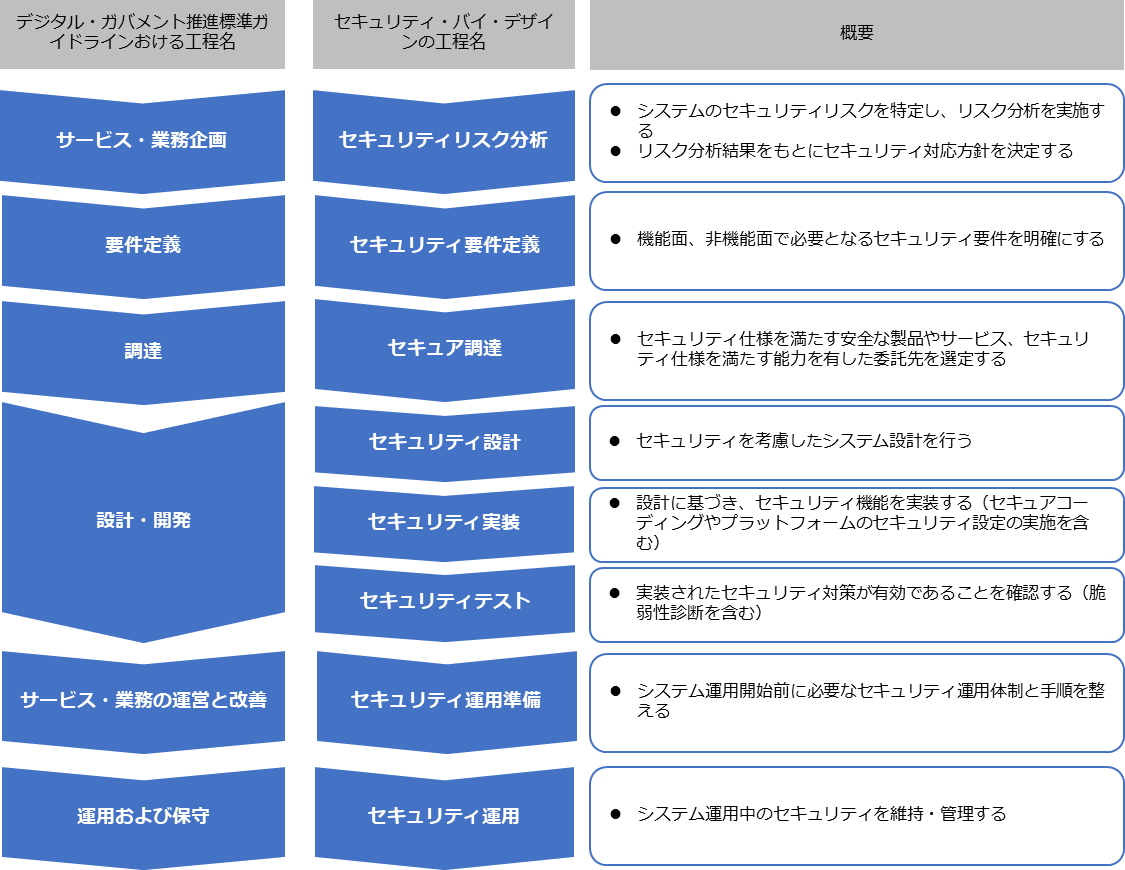

18-3-1. Security by Design

Security by Designとは「情報セキュリティを企画、設計段階から組み込むための方策」で、開発プロセスの最初の段階からセキュリティを考慮することで、開発システムのセキュリティを確保するという考え方です。従来のように、後づけでセキュリティ機能を追加したり、システムの導入直前に脆弱性診断などを実行したりする方法の場合、手戻りが多発することがあり、結果的に開発コストが増大する可能性があります。企画・設計の段階からセキュリティ対策を行うことで、手戻りが少なくなり、コストの削減につながり、保守性のよいシステム・ソフトウェアになります。

図59. セキュリティ対策の実施タイミング

Security by Design 導入のメリット

• 手戻りが少なくなり、納期を守れる

• コストを削減できる

• 保守性の高いソフトウェアができる

Security by Design の工程ごとに実施内容を紹介します。また、実施手順を策定する上で、選択すべき管理策の例を紹介します。

実施手順(例)

セキュリティリスク分析

• システムで取扱う重要情報のフローやライフサイクルがわかる内容を記載したシステムプロファイルの作成(ステークホルダー、実施業務、他システムとの連携方法などがわかるように作成)

• システムプロファイルに基づくセキュリティ脅威の特定

• セキュリティ脅威の発生可能性、システムへの影響度を踏まえたリスク分析の実施

• リスク分析結果を踏まえたセキュリティ対応方針の決定(リスク対応優先度、遵守すべきセキュリティ標準、検証方法、対応リソースなど)

選択すべき管理策(例)

5.1 情報セキュリティのための方針群

5.9 情報及びその他の関連資産の目録

実施手順(例)

セキュリティ要件定義 • 遵守すべきセキュリティ標準(セキュリティベースライン)やリスク分析結果などに基づく、システムとして満たすべきセキュリティ要件の定義(機能、非機能面)

選択すべき管理策(例)

8.26 アプリケーションのセキュリティの要求事項

実施手順(例)

セキュア調達

• セキュリティ要件に基づいて、調達仕様におけるセキュリティ仕様策定

• セキュリティ仕様に関する、委託先との責任範囲の明確化

• 委託先に求めるセキュリティ管理基準の策定

• セキュリティ仕様を満たす能力を有した安全な委託先の選定

• 不正侵入の経路となるバックドアなどが含まれていない、継続的なサポートを受けられる安全なプロダクトの選定

選択すべき管理策(例)

実施手順(例)

セキュリティ設計

• セキュリティ設計の実施

> アプリケーションセキュリティ

> OSセキュリティ

> ミドルウェアセキュリティ

> ネットワークセキュリティ

> クラウドセキュリティ

> 物理セキュリティ

> セキュリティ運用(平時、有事)

選択すべき管理策(例)

8.27 セキュリティに配慮したシステムアーキテクチャ及びシステム構築の原則

実施手順(例)

セキュリティ実装

• 設計に基づくシステムにおけるセキュリティ機能の実装

• セキュリティ設計に基づくアプリケーションのセキュアコーディング

• セキュリティ設計に基づくプラットフォームのセキュリティ設定の実施(堅牢化、要塞化)

> OSセキュリティ

> ミドルウェアセキュリティ

> ネットワークセキュリティ

> クラウドセキュリティ

> 物理セキュリティ

選択すべき管理策(例)

8.28 セキュリティに配慮したコーディング

実施手順(例)

セキュリティテスト

• セキュリティ機能テストの実施(単体テスト、結合テスト、システムテストなど)

• 脆弱性診断の実施

> Webアプリケーション脆弱性診断

> プラットフォーム脆弱性診断

> スマートフォンアプリケーション診断

> 高度セキュリティ診断(ペネトレーションテスト、レッドチーム演習など)

• 機能テストで検出されたバグの是正対応

• 脆弱性診断で検出された脆弱性に対する、リスクベースの是正対応

選択すべき管理策(例)

8.29 開発及び受入れにおけるセキュリティ試験

8.33 試験情報

8.34 監査試験中の情報システムの保護

実施手順(例)

セキュリティ運用準備

• セキュリティ運用体制の確立

• 下記項目に対応したセキュリティ運用手順の整備平時の運用

> 構成管理、変更管理

> セキュリティ製品のアラート、システムログなどを活用したセキュリティ監視、検知

> 脅威情報収集、自システムへの影響分析

> CVSSなどに基づく、リスクに応じた脆弱性対応

> 定期的な脆弱性診断の実施有事の運用

> インシデント対応

• システム運用において人的ミスが発生する可能性のある箇所の洗い出し、是正

• 有事を想定したセキュリティ運用訓練の実施

選択すべき管理策(例)

• 5.24 情報セキュリティインシデント管理の計画及び準備

• 5.29 事業の中断・阻害時の情報セキュリティ

• 8.9 構成管理

• 8.32 変更管理

• 8.19 運用システムに関わるソフトウェアの導入

実施手順(例)

セキュリティ運用

• セキュリティ運用を行う要員の教育/訓練の実施、重要な情報を取扱う要員のスクリーニング(要員のスキルや行動特性などを考慮)

• セキュリティ運用の実施(下記)平時の運用

> 構成管理、変更管理

> セキュリティ製品のアラート、システムログなどを活用したセキュリティ監視、検知

> 脅威情報収集、自システムへの影響分析、是正対応

> CVSSなどに基づく、リスクに応じた脆弱性対応

> 定期的な脆弱性診断の実施有事の運用

> インシデント対応

選択すべき管理策(例)

• 5.7 脅威インテリジェンス

• 5.26 情報セキュリティインシデントへの対応

• 5.29 事業の中断・阻害時の情報セキュリティ

• 5.37 操作手順書

• 8.9 構成管理

• 8.15 ログ取得

• 8.16 監視活動

• 8.32 変更管理

Security by Design 実施における留意事項

• 工程間でセキュリティ対策の不整合が起きないように注意すること

• 組織として考慮すべきリスクや組織能力を踏まえて実現可能なレベルで実施し、PDCAサイクルを回しながら成熟度を高めていくこと

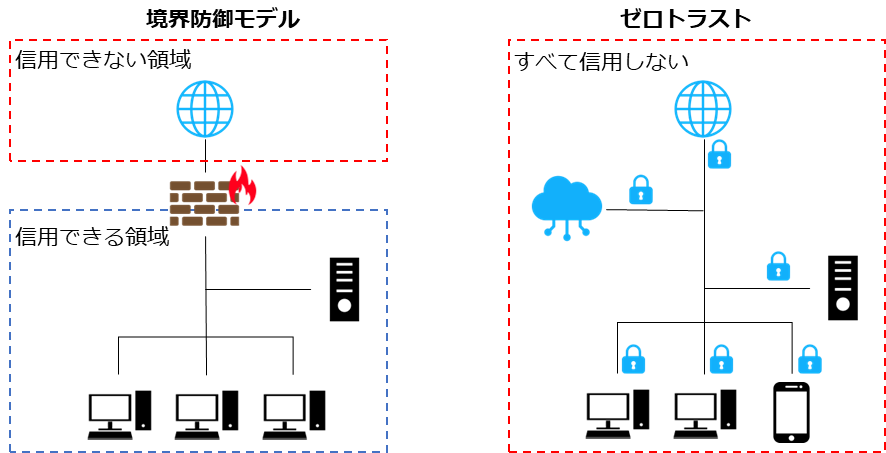

境界防御モデルとゼロトラストの違い

境界防御モデルは、信用する領域(社内)と信用しない領域(社外)に境界を設け、組織が守るべき情報資産は信用する境界内部に存在するという前提をもとに、境界線でセキュリティ対策を講じることで、境界外部からの脅威を防ぐという考え方です。

一方、ゼロトラストは、「境界」の概念をなくし、守るべき情報資産にアクセスするものはすべて確認し、認証・認可を行うことで脅威を防ぐという考え方です。

図60. 境界防御モデルとゼロトラストの概要図

現在、クラウドサービスの普及やモバイル端末の活用、テレワークによる働き方の多様化により、内部と外部を隔てる「境界」そのものが曖昧になりつつあります。その結果、従来の社内・社外の境界でセキュリティ対策を行う「境界防御モデル」では、サイバー攻撃やマルウェア感染などの脅威から情報資産を守ることが難しくなってきています。こうした問題を解決するものとして、「ゼロトラスト」という考え方が注目されています。

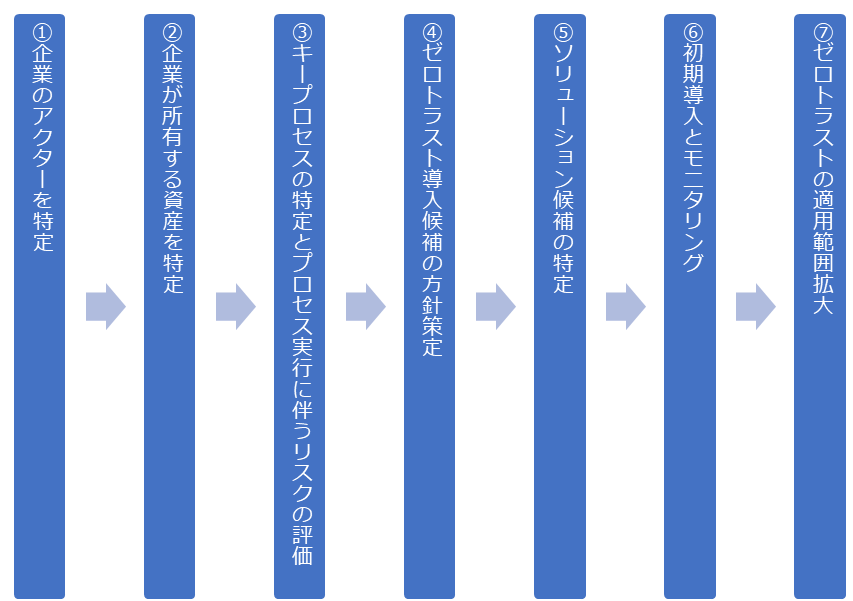

ゼロトラスト導入に向けた進め方

準備工程

ゼロトラストを導入する準備として、資産(デバイスやネットワークなど)、主体(ユーザー・権限など)、ビジネスプロセスについて詳細に理解する必要があります。ゼロトラストを導入する準備として、資産、主体、データフロー、ワークフローの調査を行います。

ゼロトラスト導入プロセス

準備工程を実施した以降は、次のプロセスで進めます。

図61. ゼロトラスト導入プロセス

(出典)IPA「ゼロトラスト導入指南書 〜情報系・制御系システムへのゼロトラスト導入〜」をもとに作成

詳細理解のため参考となる文献(参考文献)

ゼロトラスト導入の各プロセスで実施すべき内容を説明します。

1.企業のアクターを特定

企業の主体には、ユーザーに紐づいたアカウントと、サービスに紐づいたアカウントの両方が含まれることがあります。どのユーザーにどのレベルの権限を与えるのかは精査が必要です。

基本的には、必要な対象に必要な権限だけ与えるという最小権限の考え方で整理します。

2.企業が所有する資産を特定

ゼロトラスト・アーキテクチャ(ゼロトラストの概念を利用し、コンポーネントの関係、ワークフロー計画、アクセスポリシーなどを含むサイバーセキュリティ計画のこと)は、デバイスを識別して管理する機能が必要であり、企業内のデバイスはもちろん、企業所有ではないデバイスについても識別し、監視する機能が必要です。よって、企業の情報にアクセスするデバイスについては、「シャドーIT」も含めて可能な限り資産化する必要があります。なお、企業によって可視化されているもの(例:MACアドレス、IPアドレス)と、管理者のデータ入力による追加分も含まれます。

3.キープロセスの特定とプロセス実行に伴うリスクの評価

業務プロセス、データフロー、および組織のミッションにおけるそれらの関係(プロセス)を特定します。次に信用度レベルをつけ、ゼロトラストへ移行するプロセスを決めます。認証・認可の判断を導入することによる失敗のリスクを考慮し、初めはビジネスインパクトの低いビジネスプロセスから開始するとよいでしょう。ある程度、認証・認可の挙動を掴んでから対象を広げていくことで、リスクを抑えることができます。

4.ゼロトラスト導入候補の方針策定

資産またはワークフローを特定したら、影響を受ける対象をすべて特定します。(上流リソース(例:ID管理システム)、下流リソース(例:セキュリティ監視)、エンティティ(例:主体ユーザー)。次に企業管理者は、候補となるビジネスプロセスで使用されるリソースの信用度レベルの重みを決定します。それらを踏まえて、何を対象に、どこへゼロトラストの機能を導入するのかを決定します。

5.ソリューション候補を特定

6.初期導入とモニタリング

初期導入時には、適用したポリシーや初期動作の確認を含め、監視モードで運用することが推奨されます。初期導入後はしばらくシステムの動作を監視し、必要に応じて、システムの安全性を保ちつつ、業務効率を最大化するために調整を行います。

7.ゼロトラストの適用箇所拡大

運用フェーズに入ったら、ネットワークや資産の監視は継続し、トラフィックの記録を行います。これらを実施していく中で、ポリシーの変更や適用箇所の拡大を適宜実施していきます。ポリシー変更などを実施する場合は、深刻な問題にならないように行います。

ゼロトラスト導入に向けた実施手順(例)

「ゼロトラスト導入に向けた進め方」で説明したプロセスをもとに、ゼロトラストを導入するための実施手順を、例を用いて説明します。また、実施手順を策定する上で、選択すべき管理策の例を紹介します。

実施手順(例)

準備工程

新たに導入する必要のあるプロセスやシステムを判断することおよびアクセスの認証・認可を正しく行うため、現在の運用状況を把握する。

a. 情報システム管理者は、次の事項を調査し、詳細に理解する。

・ 資産 (デバイスやネットワークなど)

・ 主体 (ユーザー・権限など)

b. 経営者は、次の事項を調査し、詳細に理解する。

・ ビジネスプロセス

選択すべき管理策(例)

• 5.9 情報及びその他の関連資産の目録

• 5.16 識別情報の管理

• 5.18 アクセス権

• 8.2 特権的アクセス権

実施手順(例)

①企業のアクターを特定

a. 情報システム管理者は、業務に必要な者のみ情報へアクセスできる権限を与える。

b. アクセス権限および操作権限は、認められた場合以外は与えないようにする。

選択すべき管理策(例)

• 5.15 アクセス制御

• 5.16 識別情報の管理

• 5.17 認証情報

• 5.18 アクセス権

• 8.2 特権的アクセス権

• 8.3 情報へのアクセス制限

実施手順(例)

選択すべき管理策(例)

• 5.9 情報及びその他の関連資産の目録

• 8.1 利用者終端装置

実施手順(例)

③キープロセスの特定とプロセス実行に伴うリスクの評価

a. 業務プロセス、データフロー、組織のミッションにおける業務プロセスとデータフローの関係(プロセス)を特定する。

b. 特定したプロセスのうち、ゼロトラストに移行するプロセスを決定する。

認証・認可の判断を導入することによる失敗のリスクを考慮し、初めは組織の事業に与える影響が低いビジネスプロセスを選択し、徐々に対象を広げる。

選択すべき管理策(例)

• 5.29 事業の中断・阻害時の情報セキュリティ

• 5.30 事業継続のためのICTの備え

実施手順(例)

④ゼロトラスト導入候補の方針策定

a. 資産、プロセスの特定後、ゼロトラストの導入により影響を受ける対象をすべて特定する。

・ 上流リソース(例:ID管理システム)

・ 下流リソース(例:セキュリティ監視)

・ エンティティ(例:主体ユーザー)

b. ゼロトラスト導入候補となるビジネスプロセスで使用されるリソースの重要さを決定する。

c. リソースの重要さを踏まえて、何を対象に、どこへゼロトラストの機能を導入するのかを決定する。

選択すべき管理策(例)

• 5.9 情報及びその他の関連資産の目録

実施手順(例)

選択すべき管理策(例)

• 5.19 供給者関係における情報セキュリティ

• 5.20 供給者との合意における情報セキュリティの取扱い

• 5.21 ICTサプライチェーンにおける情報セキュリティの管理

• 5.22 供給者のサービス提供の監視、レビュー及び変更管理

• 5.23 クラウドサービスの利用における情報セキュリティ

• 8.21 ネットワークサービスのセキュリティ

実施手順(例)

⑥初期導入とモニタリング

a. ソリューションの初期導入時は、実際に通信の遮断は行わず、適用したポリシーや初期動作の確認を行う。

b. 動作に問題がないことを確認後、運用を開始する。

選択すべき管理策(例)

• 8.16 監視活動

実施手順(例)

⑦ゼロトラストの適用箇所拡大

a. 運用開始後は、ネットワークや資産の監視は継続しつつ、トラフィックの記録を行う。

b. トラフィックを記録していく中で、ポリシーの変更や適用箇所の拡大を適宜実施する。

c. ポリシー変更を実施する場合は、影響が問題にならないように確認する。

選択すべき管理策(例)

• 8.15 ログ取得

• 8.16 監視活動

• 8.32 変更管理

ゼロトラストを実装するための主な技術要素

ゼロトラストを実装するために必要となる主な技術要素(製品、ソリューション)について説明します。

CASB(Cloud Access Security Broker)

CASBとは、クラウドサービスの利活用における情報セキュリティのコンセプトですが、それを実装した製品もCASBと呼ばれます。CASBは、以下の4機能を備えています。

• 可視化

クラウドストレージへの不審なアップロードやダウンロードの監視や、シャドーITの検知を行います。

• データセキュリティ

アクセス権限の逸脱や機密情報の持ち出しをチェックし、ブロックします。

• コンプライアンス

セキュリティに関する基準やポリシーを満たしていることを監査します。

• 脅威防御

セキュリティ脅威の検出、分析や防御を行います。

SWG(Secure Web Gateway)

SWGは、外部ネットワークに対するすべてのアクセスを中継することで、危険なコンテンツをブロック・フィルタリングするセキュリティ製品です。物理的なアプライアンスとして提供されるものもありますが、クラウド型のソリューションが一般的です。利用者によるリスクの高い行為や許可されていない操作をブロックして、エンドポイントデバイスと社内ネットワークの安全性を保ちます。SWGの主な機能は、次の通りです。

• リスクの高いURLやIPアドレスへのアクセスの遮断

• マルウェアの検出とブロック

• アプリケーション制御

ZTNA(Zero Trust Network Access)

ZTNAは、ユーザー認証によって、特定のサービスやアプリケーションへの安全なアクセスを提供する仕組みです。VPNと異なり、ネットワーク全体へのアクセスを許可するのではなく、特定のサービスやアプリケーションのみの利用を許可します(ユーザーが許可されていないサービスなどは表示されず、利用もできません)。必要最小限の権限を付与することで、セキュリティを向上することができます。

FWaaS(Firewall as a Service)

FWaaSとは、ファイアウォールやその他ネットワークセキュリティの機能をクラウドサービスで提供するソリューションです。URLフィルタリングやIPS、アプリケーション制御の機能を持ち、セキュリティを高めます。FWaaSは、オンプレミス型のファイアウォールよりもネットワークの変更に柔軟に対応できます。

SDP (Software Defined Perimeter)

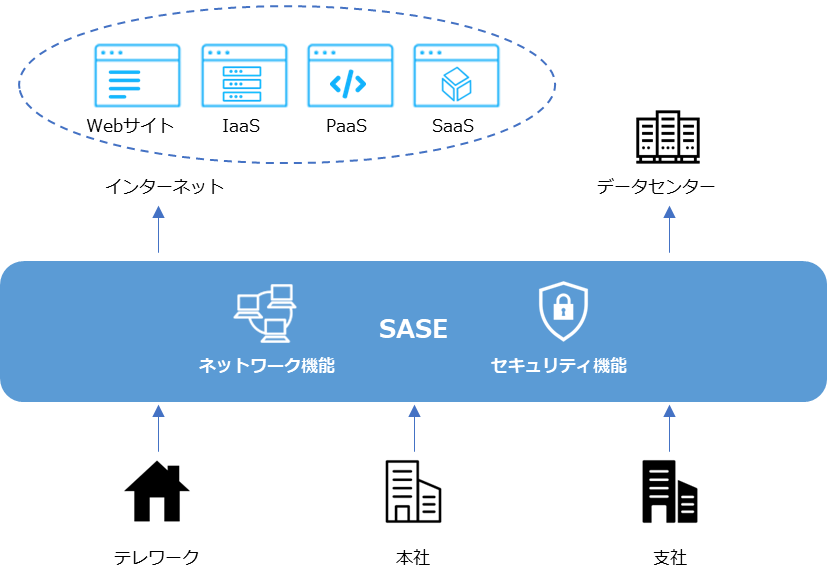

18-3-3. SASE

SASE(Secure Access Service Edge)とは、「ネットワーク機能」と「セキュリティ機能」をまとめて提供する仕組みです。「ネットワーク機能」と、接続の安全性を確保する「セキュリティ機能」をまとめて1つの製品として提供します。

SASEに含まれる主な機能に以下のものがあります。

ネットワーク機能

・ SD-WAN(SoftwareDefined-WideAreaNetwork)

※SD-WANについては、「18-3-4. ネットワーク制御(Network as a Service)」で説明します。

セキュリティ機能

・ SWG(SecureWebGateway)

・ CASB(CloudAccessSecurityBroker)

・ FWaaS(Firewall as a Service)

・ ZTNA(ZeroTrustNetworkAccess)

図62. SASEのイメージ図

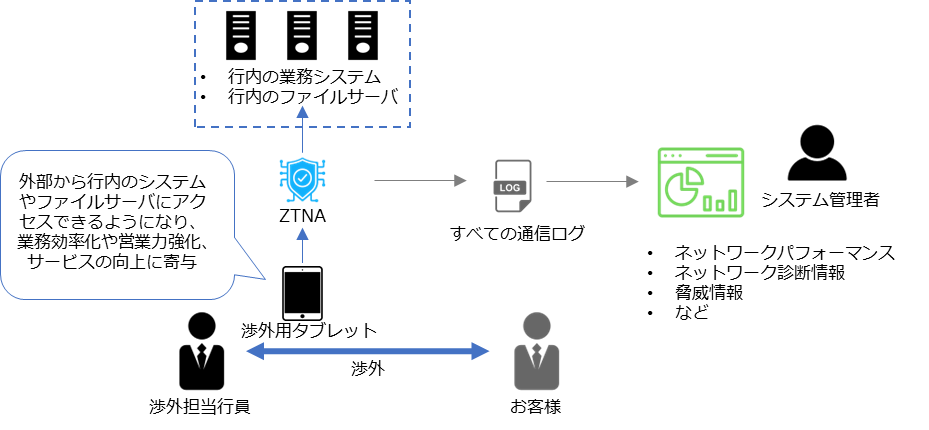

ゼロトラスト導入事例

概要

地方銀行は、個人顧客向けサービス以外にも、法人顧客向けサービスの充実を図っています。法人向け営業力強化方策の1つとして、営業職員にモバイル端末を配布し、場所を問わずに行内システムにアクセスを可能にすることになりました。そこで、高いセキュリティが求められる金融機関のリモートアクセス環境として、ゼロトラストネットワークアクセス機能を備えた「ZTNA」を導入しました。結果、安全で安定したリモートアクセスが可能となり、業務効率化と営業力強化を実現しました。

図63. 事例のイメージ図

導入前の課題

営業力強化に向けてモバイル端末の必要性が高まり、次の課題があげられました。

• 行内だけの運用だったモバイル端末活用を、いつでもどこでも働ける環境に拡大すること。

• 渉外用タブレットは、外から行内システムやファイルサーバにアクセスできる必要があること。

• 外部でモバイル端末を利用するためには、セキュリティや性能の担保が必要であること。

選定の決め手

次の事項が導入の決め手となりました。

• リモートアクセスとセキュリティのゼロトラスト機能が一体になっていること。

• 動作検証でリモートアクセス時の速度・安定性が高いこと。

導入後の効果

導入後の効果は次の通りです。

• 営業職員が行内に戻らず業務を遂行できるようになり、業務が効率化したこと。

• 許容した内容や業務だけの通信に限定できるので、安心して使用できること。

• 今後は渉外用タブレットを活用した業務改革の推進が見込まれること。

詳細理解のため参考となる文献(参考文献)

18-3-4. ネットワーク制御(Network as a Service)

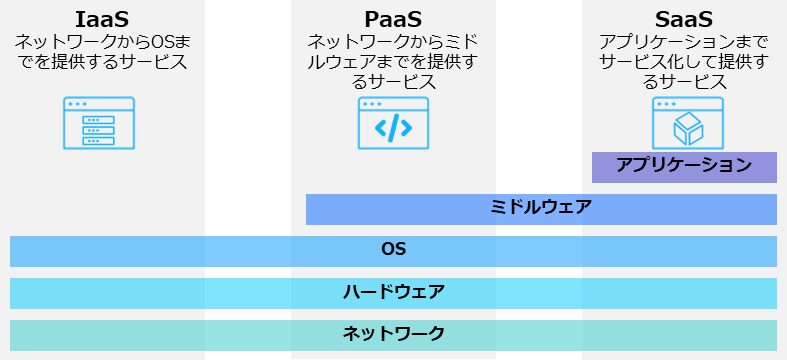

ネットワーク制御を説明するにあたって、クラウドサービスについて説明します。

クラウドサービスとは、サービス事業者がハードウェアの機能(サーバ、ハードディスクなど)、プラットフォームの機能(データベースやプログラム実行環境など)、ソフトウェアなどを、ネットワーク経由で利用者に提供するサービスのことです。利用者は、どの端末からでもさまざまなサービスを利用することができます。クラウドサービスの利用形態には、主に「IaaS=アイアース」、「PaaS=パース」、「SaaS=サーズ」があります。また、「NaaS=ナース」と呼ばれるネットワークインフラを提供するサービスもあります。

図64. クラウドサービス利用形態の概要図

IaaS(Infrastructure as a Service)

IaaSとは、インターネット経由でネットワークやサーバ(CPU・メモリ・ストレージ)などのハードウェアやインフラ機能を提供するサービスのことです。IaaSを利用することで、従来は自社で購入、構築し、運用する必要があったハードウェアやインフラの機能を、必要なときに必要なだけ利用できます。

PaaS(Platform as a Service)

PaaSとは、インターネット経由でアプリケーションサーバやデータベースなどのアプリケーションを実行するためのプラットフォーム機能を提供するサービスのことです。PaaSを利用することで、アプリケーションの開発前段階で必要な開発環境の準備(サーバの設置やOSやミドルウェアのインストールと設定、ネットワークの設定など)を省略できます。

SaaS(Software as a Service)

SaaSとは、インターネット経由で電子メール、顧客管理、財務会計などのアプリケーションソフトの機能を提供するサービスのことです。アカウントを持っていれば、インターネット経由でどこからでもアクセスすることができたり、チームでファイルやデータを共有できたりします。

NaaS(Network as a Service)

NaaSとは、インターネット経由でネットワークインフラを提供するサービスのことです。NaaSの導入により、ネットワーク環境の変更に柔軟に対応できるようになります。NaaSに含まれる主要な機能として、SDN、SD-WANなどがあります。

SDN・SD-WAN

クラウドサービスやWeb会議、リモートワークの普及に伴い、ネットワーク回線にアクセスが集中し、通信速度が低下したり、サービスへの接続ができなくなったりするなどの問題があります。その解決策としてSDNを応用したSD-WANがあります。SDN、SD-WANについて説明します。

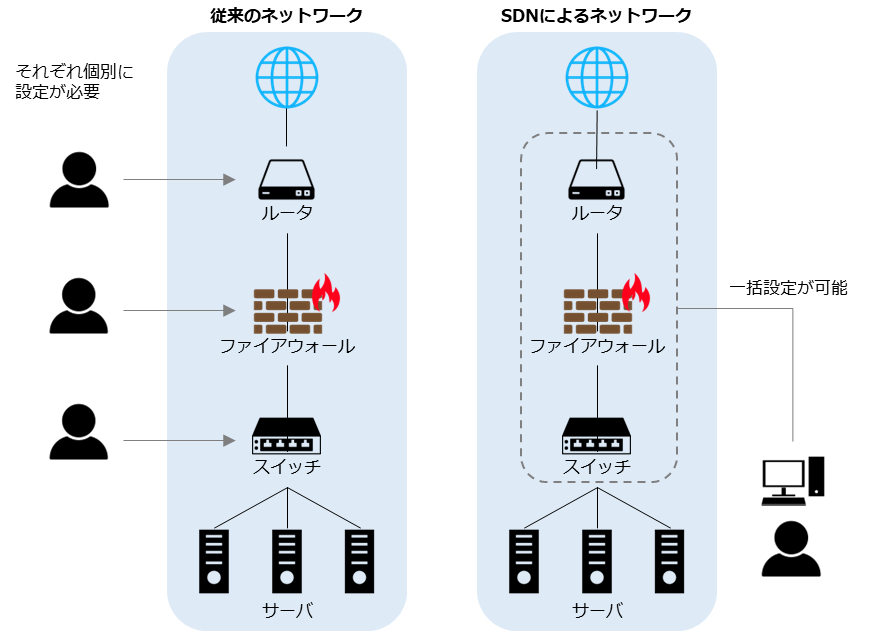

SDN(Software Defined Networking)

SDNとは、ソフトウェアを用いてネットワーク構成を動的に変更することです。ネットワークを構成している機器(ルータやサーバ、スイッチなど)を、ソフトウェアを介して一括制御することで、機器設定やネットワーク構成を柔軟に変更できます。SDNのメリットは、ネットワーク機器に対して一括で設定を行えることです。従来のルータ、スイッチといった物理的なネットワーク機器・製品は、1台ごとに個別に設定を行う必要があり、大規模なネットワーク構成を変更する際には、大きな作業負荷がかかりました。しかし、SDNを用いてネットワークを制御することで、管理が1か所で行えるようになるため、ネットワーク機器・製品ごとに個別設定が不要になり、作業負荷が大幅に軽減できます。

図 65. 従来のネットワークと SDN によるネットワークの比較

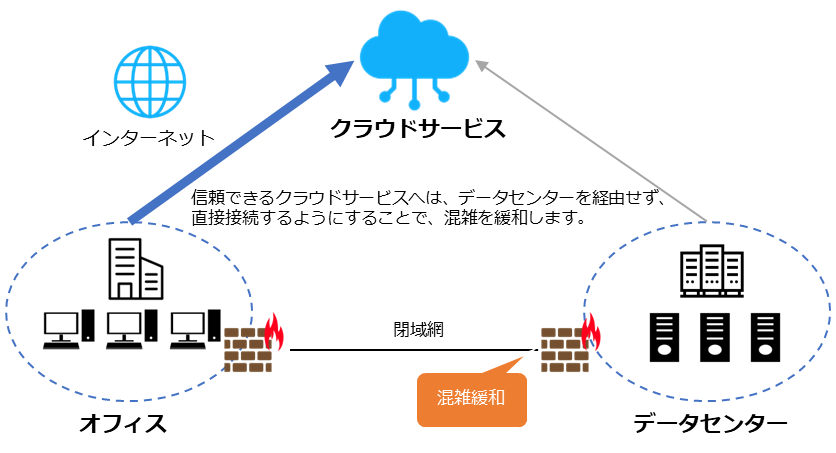

SD-WAN(Software Defined-Wide Area Network)

SD-WANとは、ネットワークをソフトウェアで制御するSDNを、物理的なネットワーク機器で構築したWANに適用する技術のことです。企業の拠点間接続や、クラウド接続などにおいて柔軟なネットワーク構成を実現したり、ネットワーク上で発生する通信を適切に制御したりすることができます。

例えば、拠点間の通信には閉域網(不特定多数のユーザーが利用するインターネットとは異なり、関係者のみが接続できる通信回線)を使用し、信頼できるクラウドサービスには直接外部インターネットへ接続するように切り替えることで、トラフィックの最適化が行えます。

図66. SD-WANで実現できることの例

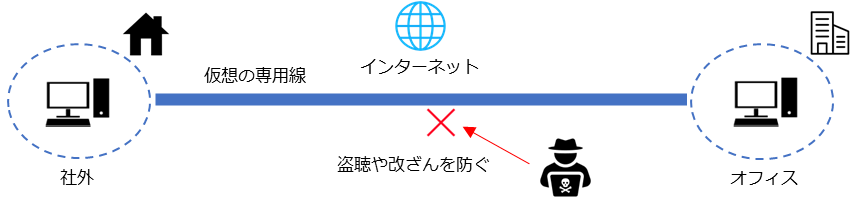

個人情報などの重要なデータをインターネット経由で扱う機会が増えたことや、サイバー攻撃の手口が年々巧妙化しているなどの状況を背景に、VPNが注目されています。

VPN(Virtual Private Network)

インターネット上で安全性の高い通信を実現するための手法です。通信データを暗号化し、送信元から送信先までの通信を保護することで、盗聴やデータの改ざんを防ぎます。VPNを使用することで、ユーザーは物理的な専用線で通信しているかのような安全な通信を行えます。

図67. VPNの概要図

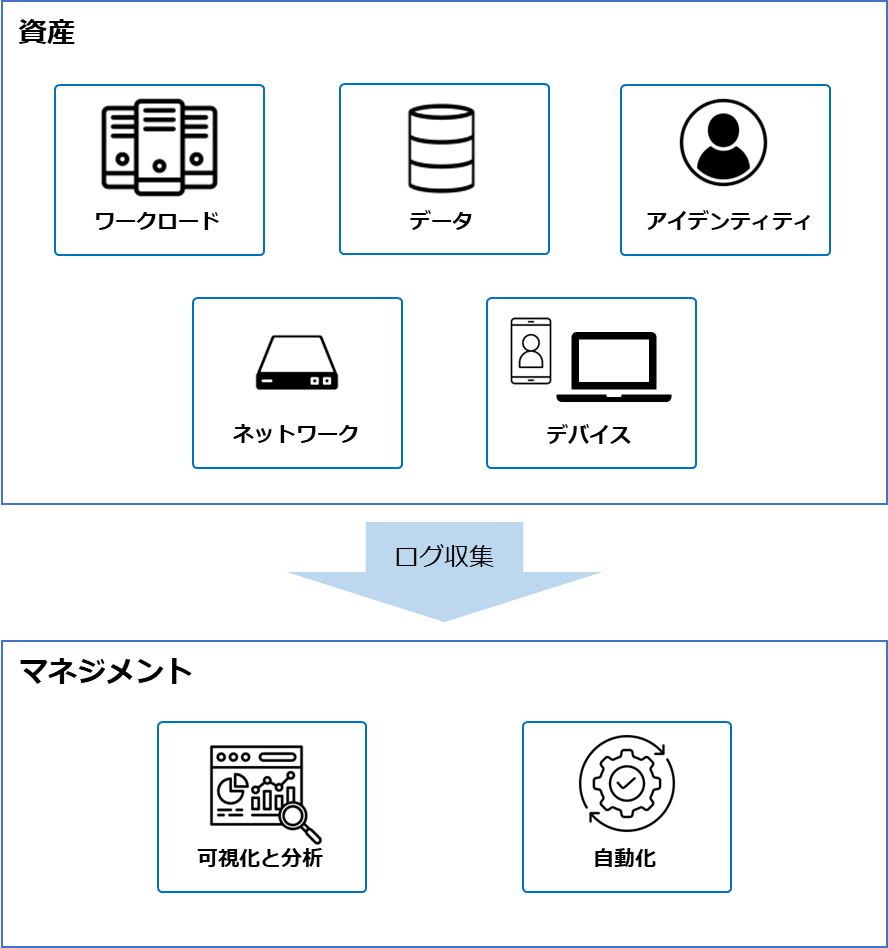

18-3-5. セキュリティ統制(Security as a Service)

図68.セキュリティ統制の概要図

以下は、セキュリティ統制を確立するための実施例となります。

実施内容(例)

選択すべき管理策(例)

• 5.9 情報及びその他の関連資産の目録

実施内容(例)

ポリシーの策定

• セキュリティポリシーを作成し、組織内での適用範囲や要件を定義

• ポリシーは法規制や業界のガイドラインに準拠

選択すべき管理策(例)

5.1 情報セキュリティのための方針群

実施内容(例)

技術的対策の実施

• 資産に対してセキュリティ対策の実施

> ワークロード

> データ

> アイデンティティ

> ネットワーク

> デバイスなど

選択すべき管理策(例)

• 5.15 アクセス制御

• 5.16 識別情報の管理

• 5.17 認証情報

• 5.18 アクセス権

• 5.23 クラウドサービスの利用における情報セキュリティ

実施内容(例)

監視と評価

• セキュリティ対策の効果を監視し、定期的な評価の実施

• セキュリティインシデントが発生した場合は、原因を分析し、対策の改善

選択すべき管理策(例)

• 5.25 情報セキュリティ事象の評価及び決定

• 5.27 情報セキュリティインシデントからの学習

• 5.28 証拠の収集

• 8.15 ログ取得

• 8.16 監視活動

実施内容(例)

変更管理 • システムやポリシーに変更があった場合、セキュリティに影響を与えないように変更管理プロセスを確立

選択すべき管理策(例)

• 8.32 変更管理

実施内容(例)

対応計画の策定 • セキュリティインシデントが発生した場合の対応計画を策定し、迅速かつ効果的に対処

選択すべき管理策(例)

• 5.24 情報セキュリティインシデント管理の計画及び準備

• 5.26 情報セキュリティインシデントへの対応

SECaaS(Security as a Service)

SECaaSはセキュリティをサービスとして提供します。組織がセキュリティに関する機能をクラウドベースのサービスプロバイダから提供される形態で利用します。従来では、オンプレミスで利用していたセキュリティ機能をクラウド上に移行し、サブスクリプションで利用することが可能になります。

SECaaS のメリット

・ コスト最適化

・ スケーラビリティ

・ 変化への柔軟な対応

・ 冗⻑性

・ 高い可用性

・ 障害耐性

セキュリティ統制を確立するために実施することができる技術を紹介します。

ネットワークセキュリティ

SWG(Secure Web Gateway) Webアクセスを中継するプロキシの一種で、危険なサイトやコンテンツへのアクセスを遮断するセキュリティ機能をクラウドサービスとして実施。

SDP(Software Defined Perimeter) アクセス制御をソフトウェアで制御し、認証とアクセス制御を接続ごとに行うことで、動的なマイクロセグメンテーションおよびセキュアなリモートアクセスを実現。

デバイスセキュリティ

EDR(Endpoint Detection and Response) パソコンやサーバ、スマートフォンなどのエンドポイントデバイスに侵入したマルウェアやランサムウェアなどを検出し、通知するシステム。マルウェア感染後の被害拡大防止に有効。

EPP(Endpoint Protection Platform) パソコンやサーバ、スマートフォンなどのエンドポイントデバイスへのマルウェアの侵入を防御するソリューション。未知のマルウェアの検知・駆除にも対応。

アイデンティティセキュリティ

IAM(Identity and Access Management) 情報システムのユーザーIDを管理・認証・認可。

FIDO(Fast Identity Online) ID/パスワード方式に代わる認証技術。指紋や虹彩といった生体情報、公開鍵暗号、端末ID、ワンタイムパスワードなどを利用した認証方法がある。

ワークロードセキュリティ

CWPP(Cloud Workload Protection Platform) クラウド上コンテナ(実行環境)や仮想マシンなどに導入し、クラウドワークロード(クラウド上で実行されるプログラムやアプリケーション)の監視と保護を行うソリューション。

データセキュリティ

DLP(Data Loss Prevention) 情報漏えい防止を目的とするセキュリティツール。従来のシステムと異なり、データそのものを監視して情報漏えいを防ぐため、高い効果が期待できる。

可視化と分析

CASB(Cloud Access Security Broker) クラウドサービスの脆弱性対策ソリューション。クラウドサービスの利用状況を可視化すると同時にクラウド環境への不正アクセス検知と防御も可能。

SIEM(Security Information and Event Management) ファイアウォールやIDS/IPSなどから出力されるログやデータを一元的に集約し、集約したデータを組み合わせて相関分析を行うことにより、サイバー攻撃やマルウェア感染などのセキュリティインシデントをリアルタイムで検知。

CSPM(Cloud Security Posture Management) クラウド環境の設定状況を可視化し、あらかじめ設定したルールに基づいて、不適切な設定や脆弱性の有無を検知。

自動化

SOAR(Security Orchestration Automation and Response) セキュリティインシデントの監視、データの収集・分析、対応などのセキュリティ運用業務を自動化・効率化する技術。

FIDO(Fast Identity Online)

FIDOは、従来のパスワードによる認証方式に代わる、パスワードを使わない「パスワードレス認証」を実現する技術です。認証には、公開鍵暗号方式を利用したデジタル署名の仕組みが用いられます。

デジタル署名による送信者確認の仕組み

デジタル署名では公開鍵と秘密鍵、2つの鍵を使用します。公開鍵は公開される誰でも取得できる鍵で、秘密鍵は本人だけが保持している鍵です。秘密鍵で署名したデータは、対となる公開鍵で検証できます。この仕組みを利用し、受信者は送られてきたデータが間違いなく送信者本人から送られてきたか確認できます。

図69. デジタル署名による送信者確認の仕組み

FIDO2

FIDO2とは、パスワードレス認証の技術仕様です。FIDO2では、端末で生体認証行い、利用者を認証します。サーバとは、デジタル署名による本人確認の仕組みを用いて認証します。サーバ側には公開鍵、端末側には秘密鍵が保管され、鍵同士がペアとなります。正式サイトを偽装したフィッシングサイトがログインを求めても、ペアとなる鍵がないためログインを防げます。FIDO2を利用したパスキーという仕組みでは、認証資格情報を複数の端末で同期できるため、機種変更や端末紛失などの場合に、一からの作成する必要はありません。

メリット

・ 認証に必要な秘密情報(秘密鍵)は、認証を行う端末側のみに保存され、利用する際は指紋認証や顔認証などによって本人確認を行うため、パスワードを覚える必要がありません。

・ パスワードや認証に必要な機密情報がインターネットに流れず、サーバ側で保存されないため、漏えいのリスクが低減されます。

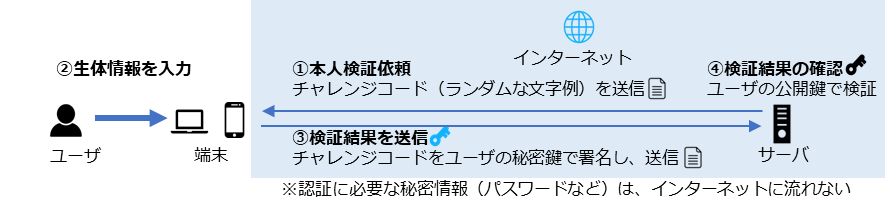

図70. FIDO2の仕組み

① 本人検証依頼

サーバは、ユーザーの端末に向けてチャレンジコード(ランダムな文字列)を送信します。

② 生体情報を入力

ユーザーは生体情報を入力し、端末はユーザーを認証します。

③ 検証結果を送信

ユーザーの認証に成功したら、端末はチャレンジコードをユーザーの秘密鍵で署名し、サーバへ送信します。

④ 検証結果の確認

サーバは、署名されたチャレンジコードを受け取ったら、ユーザーの公開鍵で検証します。検証に成功するとユーザーのログインを受入れ、認証完了となります。