28-1. 今後のアクション

本テキストでは、「DX推進の必要性からセキュリティ対策の実施手順を策定する」ところまでを解説しました。この章では、本テキストの内容を実践するにあたって行うべき事項を列挙し、その概要を説明します。

本テキストの内容を実践するために行うべき事項

● テキストに記載された各章の理解を深め、重要なポイントを経営者も含めた関係者と共有すること

● 経営者のリーダーシップによって社内体制を整備すること

● 整備した社内体制において順次具体的なアクションを実践すること

テキストに記載された各章の理解を深め、重要なポイントを経営者も含めた関係者と共有すること

各章のポイントの理解

• テキストに記載された「セキュリティを考える上で必要となる社会情勢、国の施策に関する情報」、「セキュリティ対策を検討する上で必要となるセキュリティ知識」、「セキュリティ対策を実施するための具体的な手法」を再認識し、理解を深めること。

DX推進の考え方の把握

• 社会情勢、国の施策からDX推進の方向性を知ること

中小企業においてもDX推進が不可欠です。

• 自組織におけるDX推進のための人材育成の必要性を認識すること

DXを推進する人材(DX推進スキル標準で示されたスキルを有する人材)や、DXを有効に利用できる人材(DXリテラシー標準で示されたスキルを有する人材(※プラス・セキュリティを含む))の確保が必要です。

• 自組織におけるDX推進の計画を立案し実施内容を策定すること

DX推進にあたってはDX with Security(DXの推進にあたり、セキュリティ対策を十分に考慮する)を意識することが重要です。

IT構築にあたってはSecurity by Design(設計段階からのセキュリティ対策を考慮する)を意識するとともに「デジタル・ガバメント推進標準ガイドライン」を参考にすることが重要です。

「デジタル・ガバメント推進標準ガイドライン」は、中小企業でも活用できる重要なことが数多く記載されています。情報システムを導入する際に参考にすることで、セキュリティ対策を考慮した、効果的な情報システムの導入が可能になります。

セキュリティ対策の全容の認識

• サイバーセキュリティの脅威に対処するためのアプローチ手法としては「Lv.1 クイックアプローチ」「Lv.2 ベースラインアプローチ」「Lv.3

網羅的アプローチ」があり、それぞれメリット・デメリットがあること

例えば、ISMSなどのフレームワークを用いたLv.3 網羅的アプローチは、時間とコストがかかるというデメリットがあるものの、漏れのない対策が可能であるというメリットがあります。

• ISMSの仕組みや、管理策の全容を理解すること

自組織でのセキュリティ対策の実施項目の認識

経営者のリーダーシップによって社内体制を整備すること

管理策の実施について

セキュリティポリシー関連文書の整備

組織全体で情報セキュリティを管理・運用するための基盤となるドキュメント(基本方針、対策基準、実施手順など)を作成します。それらを整備することで、セキュリティ対策の指針を明確にし、全社員が一貫した行動を取ることを可能にします。

実施手順の実行準備

実施手順として策定した内容を実行するため、実行性のあるドキュメント(仕様書、運用マニュアルなど)を作成します。

実施手順の実行

実施手順の実行にあたり、セキュリティ担当者とその役割・責任を決める必要があります。セキュリティ担当者とその役割・責任が決まった後、年間計画を作成してそれを実行します。

① 組織体制と役割の決定

セキュリティ対策を実施するための組織体制、役割・責任を決めます。

※13-2-3. ISMS:5. リーダーシップ「5.3 組織の役割、責任及び権限」を参照。

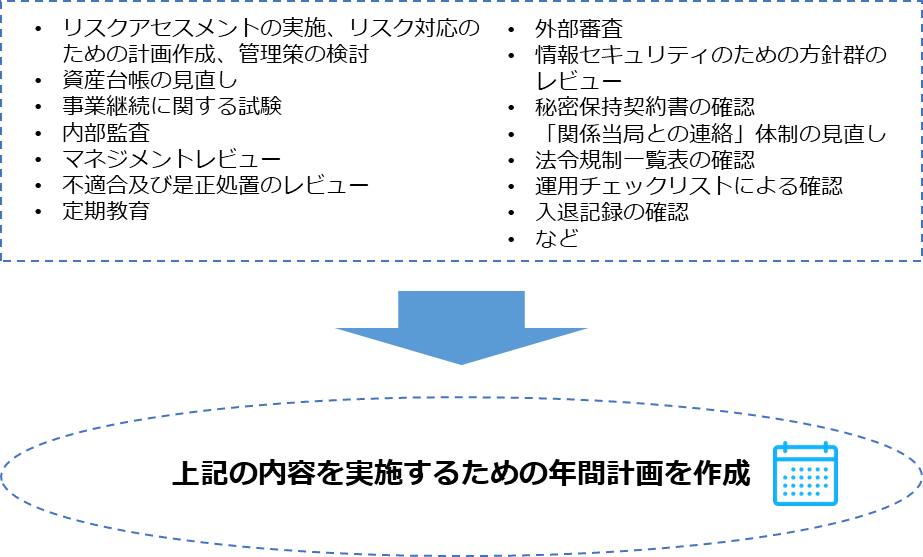

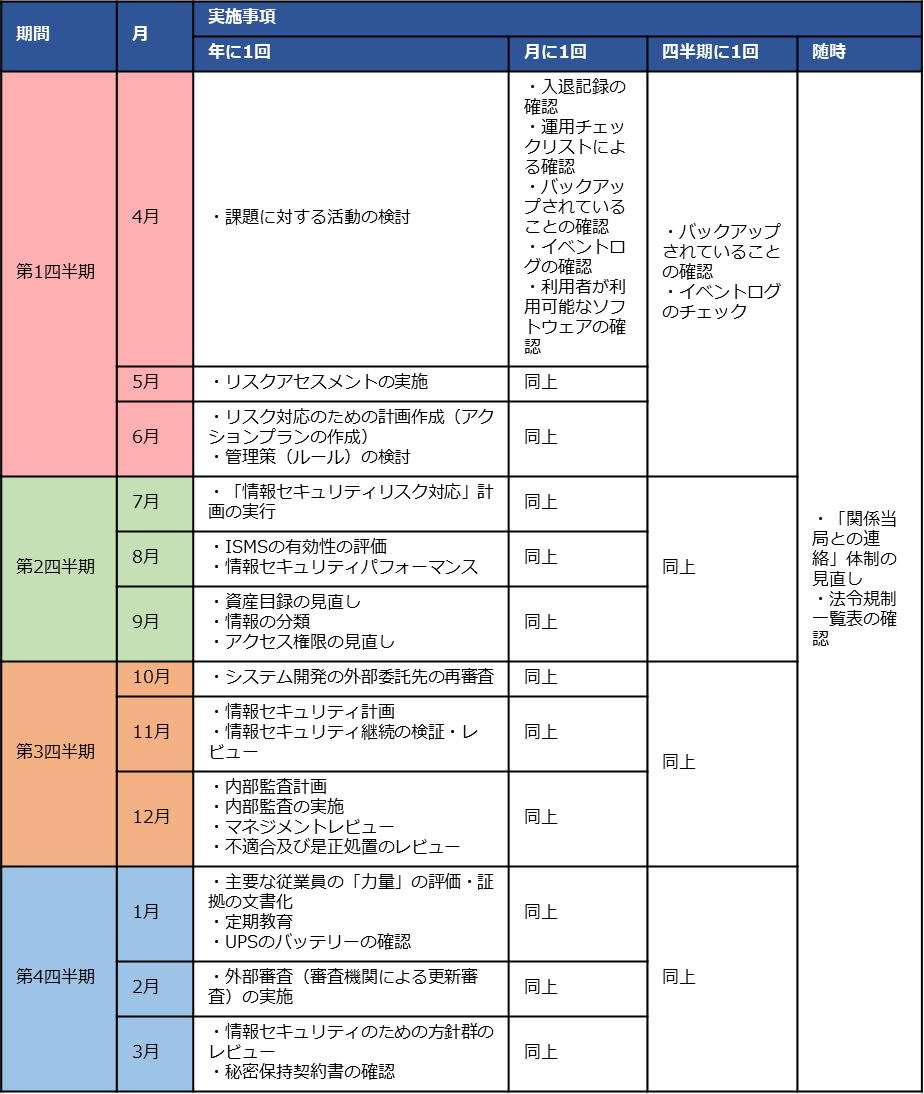

② 年間を通して実行すべき事項の例示

担当者がその役割・責任において次のような事項を実施します。これらの事項を実行するため、年間計画を作成します。

※13-2-6. ISMS:8. 運用「8.1 運用の計画及び管理」を参照。

年間計画(例)を紹介します。

情報システム導入の実行について

情報システムの導入にあたり、重要なポイントを紹介します。

Fit&Gap分析

Fit&Gap分析は、SaaSやパッケージソフトウェアを導入する際に非常に重要なプロセスです。Fit&Gap分析によって、RFIなどの情報収集活動によって選定したSaaSやパッケージソフトウェアと、自社の業務要件との適合性を評価します。

Fit&Gap分析の一般的な実施手順(例)

1. 現状分析

2. SaaS、パッケージソフトウェアの機能調査

3. 比較分析

4. ギャップへの対応策検討

5. 費用対効果の分析

6. 実施計画の策定

※「3.比較分析」はFit&Gap分析の中核をなす重要なステップです。

非機能要件における、セキュリティ要件の決め方

セキュリティに関する要件の決定は、適用宣言書をもとにして行います。セキュリティ要件を決める流れは以下の通りです。

1. 情報システムで取扱う情報資産に対して、リスクアセスメントを実施する。

2. リスクアセスメントの結果をもとに、必要な管理策を決定する。(適用宣言書の作成)

3. 適用宣言書の内容を満たすように、セキュリティ要件を決定する。

※リスクアセスメントの実施方法の詳細については、「12-2.リスクマネジメント:リスクアセスメント」を参照してください。

※セキュリティ要件の決め方の詳細については、「21-1-2.要件定義」の「非機能要件の定義」における「情報セキュリティに関する事項」を参照してください。

確立した社内体制において順次具体的なアクションを実施すること

管理策を実施するための参考となる情報

組織の中で具体的にどのように実施手順の内容を実践していくか、その際に参考となる各種資料や、実務的な取組例を紹介します。

実施手順を具体的に実施していくための取組例

実施手順を具体的に実施していくための取組例を紹介します。

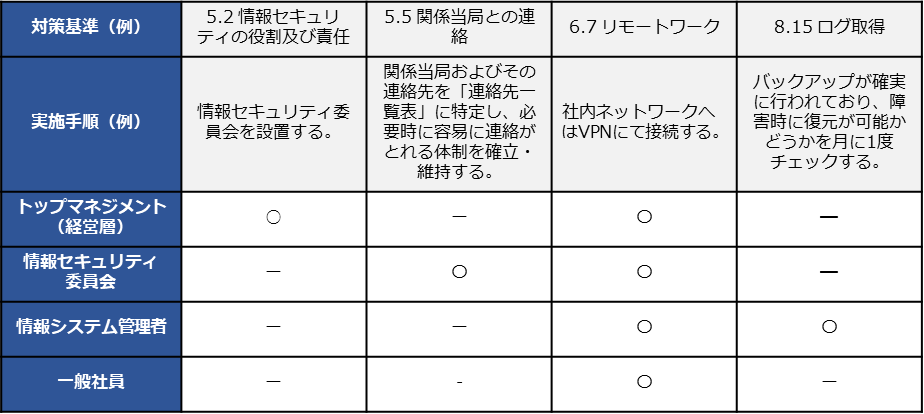

以下は、実施手順を実際の業務として実施していくにあたり、実施手順と主体となって取り組む必要がある担当者を対応付ける例です。

〇:主体となって取り組む必要がある。

図112. 実施手順とメインとなる担当者を対応付ける例

セキュリティ対策を考慮した情報システムを導入するために参考となる情報

セキュリティ対策を考慮した効果的な情報システムをどのように導入するか、その際に参考となる各種資料を紹介します。

継続的な情報収集

本テキストに記載の「①国の方針、社会の現状と今後の動向」、「②IT活用事例」、「③セキュリティインシデント事例」における内容は、日々更新されていきます。これらの情報を継続的に学ぶために参考となる文献を紹介します。

国の方針、社会の現状と今後の動向

IT活用事例

セキュリティインシデント事例

人材育成

セキュリティに詳しくない人に加えて、既にセキュリティを担当している人も、新しい技術を学び、考え方を最新にしていくことが必要です。技術は常に進化しており、過去の対策や古い考え方では、最新のサイバー攻撃に対応することが難しいためです。また、AIや自動化などの新しい技術の導入が進んでいますが、これによって従来の仕事が変化し、新しいスキルが必要になります。中長期で見ればAIなどの新技術の普及によって、一部の職業は消滅し、新しい職業が生まれることになるでしょう。そうした変化の中で、個人が市場で競争力を維持するためには、リスキリングを通じて最新の技術や知識を習得し、変化に対応できる能力を高めることが不可欠です。リスキリングを成功させるためには、チェンジマインド(変革思考)を持つことが非常に重要です。考え方を柔軟に変え、具体的な目標を設定するとともに、信頼できる教材やカリキュラムを選んで、自分にあった学習方法を見つけることが、リスキリング成功の秘訣だといってよいでしょう。

今後のビジネス発展のためには、人材育成が不可欠となります。人材育成を実施するために参考となる文献を紹介します。