5-1. 情報セキュリティの概況

5-1-1. 情報セキュリティの脅威を学ぶ

情報セキュリティは、個人のユーザーから国の重要インフラやグローバルの通信インフラまで、あらゆるレベルで重要な課題となっています。情報技術(IT)の進歩と普及により、私たちの生活はますます情報システムに依存したものになっています。しかし、便利さの一方で、情報漏えいや不正アクセスといったさまざまな脅威にさらされています。その脅威を理解することは、組織や個人の情報セキュリティレベルの向上に有効です。組織を構成する個人がセキュリティの基本的な知識を持つことで、組織全体の情報セキュリティレベルの向上が期待できます。

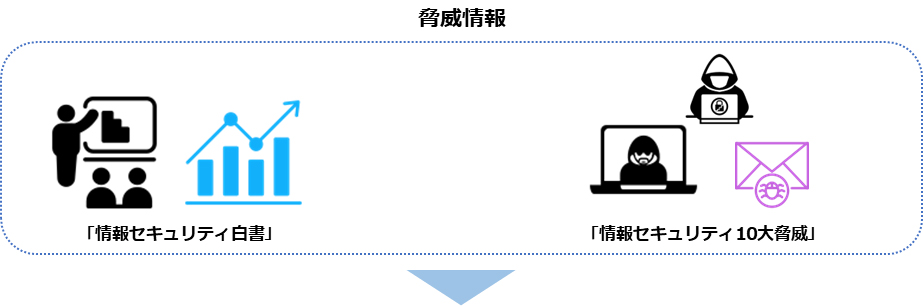

どのような脅威があるかは、IPAが公開する「情報セキュリティ白書」や「情報セキュリティ10大脅威」が参考になります。「情報セキュリティ白書」は、情報セキュリティの現状とその将来の展望を示し、情報セキュリティの傾向と課題を詳細に解説しています。「情報セキュリティ10大脅威」は、1年間で注目を集めた脅威について事例やセキュリティ対策などを紹介しています。

・最近の攻撃傾向

・脅威に対するセキュリティ対策方法

5-1-2. IPA:情報セキュリティ白書から見る脅威

情報セキュリティ白書は、情報セキュリティに関する国内外の政策や脅威の動向、インシデントの発生状況、被害実態など定番トピックのほか、その年ならではの象徴的なトピックを取り上げています。本書情報セキュリティ白書は、情報セキュリティに関する国内外の政策や脅威の動向、インシデントの発生状況、被害実態など定番トピックのほか、その年ならではの象徴的なトピックを取り上げています。本書を通して、情報セキュリティ分野の全体を把握できます。情報セキュリティ白書は、IPAによって平成20年から毎年発行されています。

令和5年7月に刊行された「情報セキュリティ白書2023」は、令和4年度のサイバー攻撃による実際の被害やセキュリティ対策など、情報を守るための最新情報をまとめています。

図8. 情報セキュリティ白書2023

サイバー攻撃の内容を知りたい

セキュリティ人材の育成方法を知りたい

セキュリティ対策の進め方が知りたい

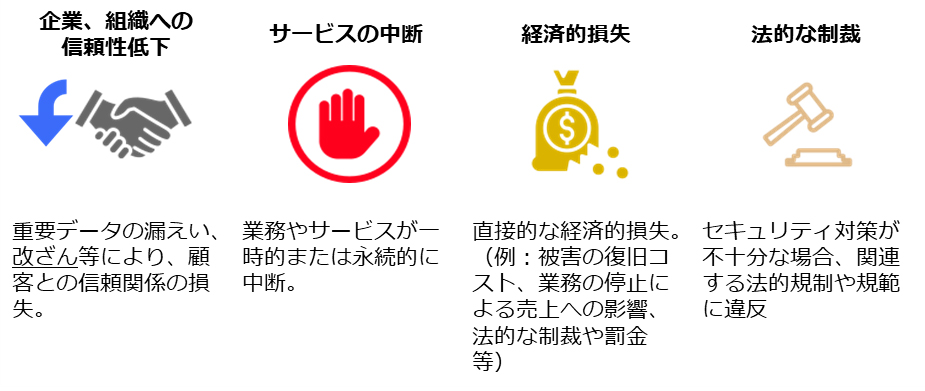

中小企業における情報セキュリティ対策の重要性はますます高まっています。デジタル化の進展により、重要なデータや顧客情報の保護は喫緊の課題となっています。情報セキュリティの重要性が高まる中、私たちが直面する主要なリスクには以下のようなものが挙げられます。

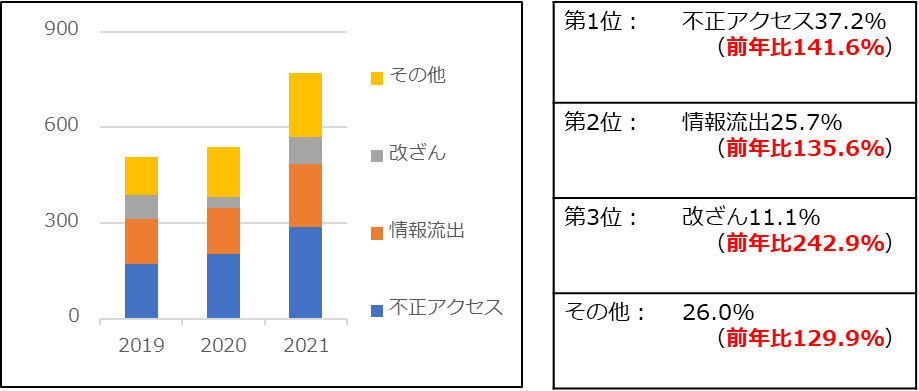

情報セキュリティ白書では、1年間のインシデント状況を紹介しています。それによると情報セキュリティの脅威は年々増加しており、2021年の情報セキュリティインシデント報道件数は769件となり、前年比で43.2%増加しました(図9)。5

2019年からの情報セキュリティインシデント報道件数の増加は明らかであり、今後もその数はさらに増加すると見込まれています。

5 IPA.”情報セキュリティ白書2022”. ”https://www.ipa.go.jp/publish/wp-security/sec-2022.html

図9. 情報セキュリティインシデント報道件数

(出典) MBSD社による集計情報を基に作成

5-1-3. IPA:情報セキュリティ10大脅威

「情報セキュリティ10大脅威」は、IPAが毎年発表している、情報セキュリティ分野において特に注意すべき脅威のトップ10が「個人」と「組織」に分けてリストアップされています。過去1年間に発生したセキュリティインシデントや攻撃の状況をもとに、情報セキュリティ分野の研究者と実務担当者などによる審議・投票によって10個の脅威が選定されています。これを活用することで、何を重視してセキュリティ対策を実施すれば良いのかがわかります。

順位に関わらず自身に関係のある脅威に対してセキュリティ対策を行うことが重要です。

・情報データ:取引先情報や受注先情報

・システム、サービス、機器:社内ITシステムとその構成機器

・その他:取引先との信頼関係など

①実施状況を確認(実施済み、一部実施、要調査など)

②対応計画を立案

③対策の実施

(出典) IPA「情報セキュリティ10大脅威の活用法 2024」をもとに作成

詳細理解のため参考となる文献(参考文献)

「情報セキュリティ10大脅威 2024」の組織向け脅威(1~10位)を紹介します。

事例:VPN(Virtual Private Network)経由で侵入、ランサムウェアを横展開(某地域購買生協)

11台のサーバ内の情報がランサムウェアに暗号化されました。暗号化されたデータには約49万人の個人情報が含まれていました。攻撃者は、ネットワーク機器の脆弱性を悪用してVPN経由で侵入し、ランサムウェアを横展開しました。

事例:委託先のシステムを介して不正アクセス、顧客情報漏えい(保険会社)

複数の保険会社で、業務委託先から顧客の個人情報が流出しました。流出の規模は、多いところで約130万人分におよびました。原因は、業務委託先の適切なセキュリティ対策がされていないサーバへの不正アクセスでした。

事例:前職場が保有する名刺情報を転職先に提供(人材派遣会社)

従業員は同業他社に転職する直前に、転職元の名刺情報管理システムにログインするためのIDとパスワードを転職先の従業員に共有していました。不正に取得された名刺情報は転職先の営業活動に使用されました。

事例:不正アクセス、機微情報含まず(国立研究開発法人)

ネットワーク機器の脆弱性を悪用し、一般業務用の管理サーバに不正アクセスされました。

事例:ファイル圧縮ソフトウェア

ファイル圧縮ソフトウェアの一部の脆弱性がゼロデイ攻撃に悪用されていることがわかりました。スクリプトを実行させることが可能になる脆弱性でした。

事例:個人情報をコピーしたUSBメモリを紛失(市民病院)

再委託先担当者が132人分の個人情報を含むデータをUSBメモリにコピーして持ち出し、紛失しました。

事例:脆弱性を修正した機器へ継続的な攻撃(メールセキュリティ製品)

本脆弱性の修正対応後も、特定の組織では、攻撃者による新たなバックドアの設置や、ネットワーク上での横展開など、継続的な攻撃活動が確認されています。

事例:信頼できる取引先を騙るメール詐欺(医療製品企業)

支払口座の変更依頼が書かれた、取引先の名を騙るメールに従い、虚偽の銀行口座に総額2億円振り込みをしたことを公表しました。

事例:在宅勤務用のリモートアクセス経路より侵入の疑い(製造業)

攻撃者がリモートアクセス経路から侵入し、ランサムウェアでデータセンターや国内拠点の一部サーバに保存されていたデータを暗号化しました。結果、約6万件の個人情報が外部に流出しました。

事例:国内製造業の情報がダークウェブに流出(製造業)

ダークウェブ上にアカウント情報や機密文書がアップロードされていることが判明しました。

(出典) IPA「情報セキュリティ10大脅威 2024」をもとに作成