5-2. 重大インシデント事例から学ぶ課題解決

5-2-1. インシデント事例から学ぶ

デジタル社会が急速に発展し、インターネットが日常生活のあらゆる側面に浸透している現代において、情報セキュリティは最優先事項となっています。そのため、過去の重大インシデントから学び、脅威に対抗することが重要です。

不正アクセスやランサムウェアの暗号化による業務停止、システムの損失といった実際の事例から、何がうまくいかなかったのか、どのような手段が用いられたのか、どのような脆弱性が攻撃の対象となったのか理解することができます。これらの失敗から学ぶことは、理論的な知識だけでは得られない実践的な視点を身につけることができます。そして、実践的な視点を身につけることで、インシデントが発生した際の対応手順や新たなセキュリティポリシーの策定といった具体的な行動につながります。

インシデント事例から学ぶことは、情報セキュリティの向上に欠かせません。過去の事例を通じて、脅威に対する対応策の策定や現在使用しているリスク戦略の改善、セキュリティ意識の向上が可能です。その結果、組織や個人の情報を守り、将来起こり得るインシデントに適切な対応を行うことが可能となります。

・インシデントの影響と被害範囲

・具体的なインシデント対応と復旧策

5-2-2. 最近の攻撃トレンド、および中小企業にも発生しうるサイバー被害事例

攻撃手法は日々進化しており、中小企業もその標的とされることが増えています。以下では、最新の攻撃トレンドに焦点を当て、中小企業におけるサイバー被害の事例を紹介します。さまざまな攻撃手法や実際の被害事例を通じて、中小企業がより強固なサイバーセキュリティ体制を構築する手助けとなります。

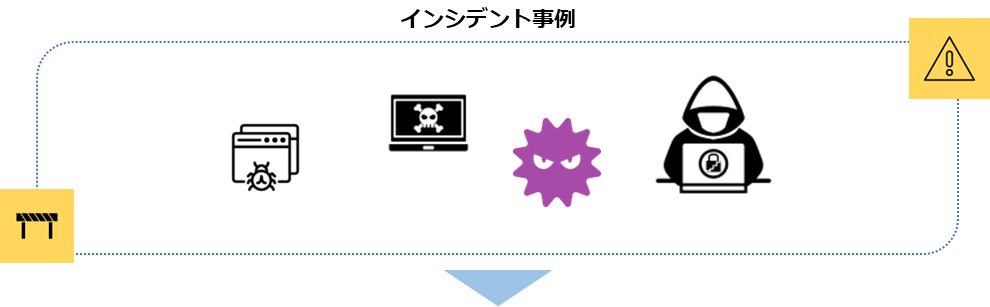

最近、IoTデバイスを標的にしたマルウェアが広まっています。このマルウェアに感染した大量のIoT機器は、攻撃者によって遠隔操作され、大規模なDDoS攻撃に利用されます。企業がDDoS攻撃を受けると、自社のWebサイトが遅延したり、機能停止したりすることがあります。そして、攻撃を停止することと引き換えに、攻撃者から金銭を要求されることもあります。このような攻撃に対抗するためには、Webアプリケーションへの攻撃を防ぐためのWAF(Webアプリケーションファイアウォール)や、ネットワーク上の攻撃を防御するためのIPS(Intrusion Prevention System)の導入が考えられます。

図10. DDoS攻撃の概要図

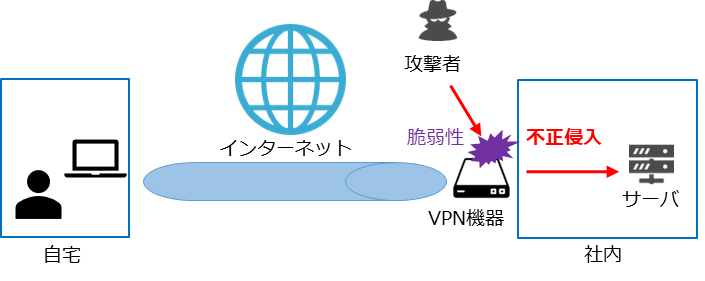

新型コロナウイルスの影響により、テレワークが急速に広まり定着しています。企業では、テレワークを実施するためにVPNを利用して社外から社内ネットワークに安全に接続する取組が増えています。しかし、VPNの脆弱性を悪用したサイバー攻撃が確認されています。具体的な事例として、某メーカーのインシデントが挙げられます。同社は、VPN機器において過去に判明した脆弱性に対処するためのアップデートを実施しました。しかし、アップデート前にパスワード情報が漏えいしており、当時から存在していたアカウントがパスワードの変更を行っていなかったため、不正アクセスが行われ、ランサムウェアの被害を受ける事例が発生しました。企業は、VPNのセキュリティ対策に十分な注意を払う必要があります。特に、パスワードの管理や定期的なアップデートの実施が重要です。

図11. VPN機器の脆弱性を利用した攻撃のイメージ

総務省は、予算やセキュリティ管理体制が十分でない中小企業などを対象とした「中小企業等担当者向けテレワークセキュリティの手引き」を発行しています。この手引きでは、テレワークを実施する際に中小企業が考慮すべきセキュリティリスクに基づき、実現可能性と優先度の高いセキュリティ対策を具体的に示しています。本書に示されたセキュリティ対策を実施することで、基本的かつ重要なセキュリティ対策を適切に行うことができます。以下の表は、会社が提供する端末を使用してVPNやリモートデスクトップ接続を利用する際に必要なセキュリティ対策のチェックリストの一部です。

詳細理解のため参考となる文献(参考文献)

5-2-3. 事案発生->課題の抽出->再発防止策の実施までの流れ

インシデントが発生した場合の基本的な対応方法についての紹介となります。図8に示すように、3つのステップで対応します。

図12. インシデント対応の3ステップ

インシデントの兆候や実際の発生に気づいた場合は、情報セキュリティ責任者に報告します。責任者は適切な対応が必要と判断した場合には、経営者に報告します。

対応体制の立ち上げ:

経営者は事前に策定している対応方針に従い、役割分担を明確にするために責任者と担当者を指名します。これにより、インシデントに迅速かつ効果的に対応する体制を整えます。

初動対応:

被害の拡大を防ぐために、ネットワークの遮断やシステムの停止などの適切な措置を行います。ただし、システム上に記録が残されている場合は、対象機器の電源を切る際に注意し、記録を消去しないようにします。

インシデントが発生したことを、被害の拡大を防ぐために関係者全員に適切なタイミングと内容で通知します。通知が困難な場合は、Webサイトやメディアを通じて公表したり、関係する顧客や消費者に対してはお問い合わせ窓口を開設したりして対応します。

第二報以降・最終報:

インシデント復旧の進捗状況や再発防止策などの詳細情報を報告し、被害者に対する損害の補償を行います。個人情報漏えいの場合は、必要に応じて個人情報保護委員会や関連省庁に報告し、犯罪の可能性がある場合は警察に、ウイルス感染や不正アクセスの場合は情報処理推進機構(IPA)に報告します。

インシデントの原因や影響範囲を詳しく調査し、適切な対応策を策定します。被害の拡大を止めるために適切な措置をとり、被害の影響を最小限に抑えるよう努めます。

証拠保全:

事実関係を裏づける証拠などを収集し、訴訟対応や事件解明、法的手続きに活用します。必要に応じてフォレンジック調査を実施し、証拠の確保と分析を行います。

復旧:

インシデントの修復が確認された後、復旧作業を実施します。システムやデータを正常な状態に戻し、ビジネスの継続性を確保します。復旧作業が完了したら、経営者に報告します。

再発防止策:

同様のインシデントが再発しないよう、再発防止策を立案・実施します。セキュリティの強化や従業員の教育・訓練の強化などを通じて、将来のインシデントを防止するための措置を講じます。

(出典) IPA「中小企業のためのセキュリティインシデント対応の手引き」をもとに作成

詳細理解のため参考となる文献(参考文献)

5-2-4. インシデントから得た気づきと取組

過去のインシデントから得た知見に基づき、改善取組に焦点を当てていきます。実際に発生した事例を通じて、問題点や課題を明確にし、それに対するセキュリティ対策や予防策を紹介していきます。

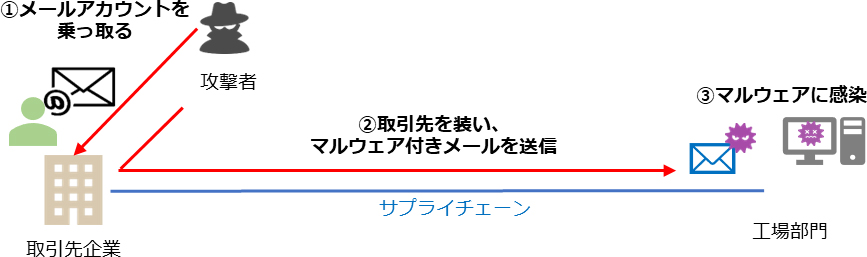

【事例の概要】 ある企業の工場部門は、取引先企業のメールアカウントが攻撃者に乗っ取られるという被害に遭いました。攻撃者は、取引先企業のフリをして工場部門の担当者に対して、マルウェアが添付されたメールを送信しました。その結果、2台の端末がマルウェアに感染してしまいました。このマルウェアは、通常の定義型ウイルス対策ソフトウェアでは検知することができませんでしたが、EDRを導入していたことで早期に検知し、感染の拡大を食い止めることができました。6

【問題点・課題】

・攻撃者が取引先の正規アカウントを乗っ取っていたため、メール自体に不審な点を見つけることが困難でした。

・取引先が乗っ取りを受けているため、自社単独では攻撃を完全に防ぐことは困難でした。

・取引先へのセキュリティ支援やアセスメントの範囲と、それに伴う負担を自社でどの程度検討すべきかについて検討が必要でした。取引先のセキュリティに対する支援やアセスメントの範囲を検討し、自社が負担できる範囲でのセキュリティ対策を考える必要があります。

【対策・予防策】

・取引先のセキュリティ対策状況を把握するためには、ヒアリングシートやアンケートなどの手法を使用することが重要です。これにより、取引先のセキュリティレベルや脆弱性を明確にすることができます。

・工場のセキュリティを強化するためには、国内で最新の工場システムを構築しているベンダーに自社工場のアセスメントを依頼することが有効です。

EDRを導入してマルウェアのエンドポイントデバイス上での活動を監視し、異常な振る舞いを検知することができます。また既にEDRを導入している場合は、ゼロトラスト、SASEのフレームワークにある機能のSWGなどを体系的に実装することで、さらにセキュリティを強化することができます。

6 NISC.”サイバー攻撃を受けた組織における対応事例集(実事例における学びと気づきに関する調査研究) ”https://www.nisc.go.jp/pdf/policy/inquiry/kokai_jireishu.pdf

図13. 攻撃の概要図

(出典) NISC「サイバー攻撃を受けた組織における対応事例集(実事例における学びと気づきに関する調査研究)」をもとに作成

5-2-5. ランサムウェア感染の実態

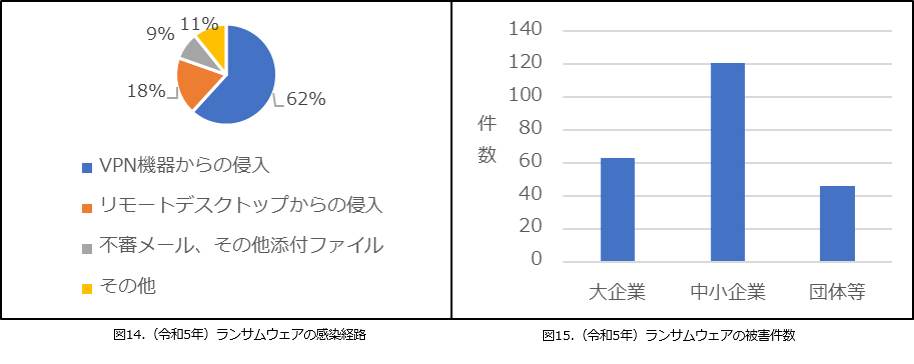

ランサムウェアは、PCやサーバのデータを暗号化し、その暗号化されたデータを復号することを条件に身代金(金銭)を要求する悪意のあるソフトウェアです。令和5年における企業や団体の被害件数は合計197件であり、被害企業の規模を見ると、大企業が71件、中小企業が102件、団体などが24件でした。ランサムウェアの感染経路については、VPN機器からの侵入が73件で全体の63%を占め、リモートデスクトップからの侵入が21件で18%となっています。これらの侵入は、テレワークなどで使用される機器の脆弱性や弱い認証情報を悪用して行われたものであり、全体の約82%に上る割合を占めました。7

7 警察庁.”令和5年におけるサイバー空間をめぐる脅威の情勢等について”.”https://www.npa.go.jp/publications/statistics/cybersecurity/data/R5/R05_cyber_jousei.pdf

(出典) 警察庁「令和5年におけるサイバー空間をめぐる脅威の情勢等について」をもとに作成

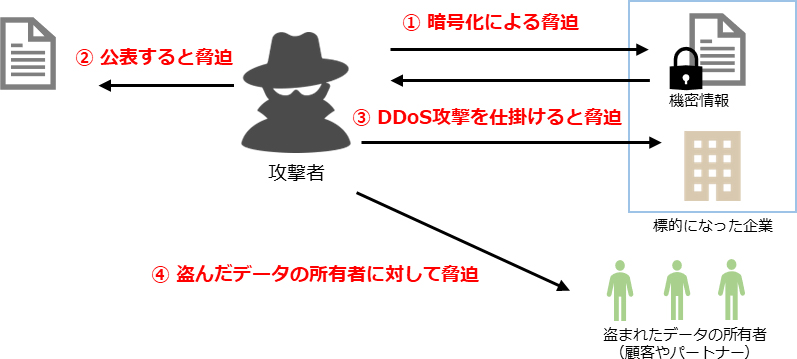

最近のランサムウェアは、以下のような特徴を持っています。図の①②のように、データの復旧を条件に金銭を要求する脅迫に加えて、暗号化前のデータを窃取し公開するという「二重脅迫」を行うものが存在します。さらに、追加の脅威として③DDoS攻撃などの追加攻撃を行うことで被害を拡大することもあります。また、さらに高度な手法として、④被害者の利害関係者に連絡し、情報を共有するなどの「四重脅迫」を行うケースも確認されています。

図16.ランサムウェアの二重、四重脅迫のイメージ図

具体的なランサムウェア攻撃の事例を紹介し、攻撃手法や被害の具体的な内容を解説します。実際のケースを通じてランサムウェアによってもたらされる被害の大きさを理解し、自身や組織のセキュリティ対策を見直すきっかけとしてください。

事例の概要 外部のインターネットから電子カルテシステムのサーバと一部のクライアントパソコンがランサムウェアに感染しました。サーバの復旧を優先する一方、システムログの保全を行わず再起動したため、正確な原因究明ができなくなりました。

被害の原因 この事例の原因は、「ルール違反」を犯してインターネットに接続したことにより、外部からウイルスが侵入したことです。また、導入に携わる業者の管理や障害時対応の適切な運用体制が構築、運営されていなかったため、病院のガバナンスにも問題がありました。

この事例から学べること

・マルウェア対策ソフトウェアの定期的な更新とスキャンは、侵入を防ぐために重要です。

・インターネットに安易に接続してはいけません。拠点間をインターネットで接続する時には安全なVPNを用いるようにしましょう。

・侵入後のログ保全を行うためには、システムの導入に加えて、適切な運用体制を構築、運営することが重要です。

・安易にインターネットに接続しないことは、ウイルスを侵入させないために重要です。

事例の概要 サーバなどに対して第三者による不正アクセスを受け、ランサムウェアを用いたサイバー攻撃による被害が発生しました。この攻撃によって、暗号化されたデータには、従業員に加えて、取引先の個人情報が含まれていました。

被害の原因 この事例の被害の原因は、流出したネットワーク機器の認証情報を利用し、VPN経由で業務サーバを含む複数のサーバへ不正侵入されたことです。この結果、個人情報を含むデータが暗号化されてしまいました。

この事例から学べること

・多要素認証やアクセス制御によって接続者を制限することが非常に重要です。

・バックアップの保護やEDRの導入などのセキュリティ対策を講じることが重要です。また、VPNより高セキュリティな接続方法であるSDPの導入も検討すべきです。

詳細理解のため参考となる文献(参考文献)