8-1. 用語の定義、脅威・脆弱性の識別

8-1-1. 用語の定義と関係性

企業や組織にはさまざまなセキュリティ上のリスクが存在しています。これらのリスクを効率的に管理するには、リスクマネジメントを行う必要があります。

リスクマネジメントを理解するために必要となる「脅威」、「脆弱性」、「リスク」といった用語の定義や関係性を説明します。次に、リスクを増大させる要因となる「脅威」や「脆弱性」の識別方法を説明します。

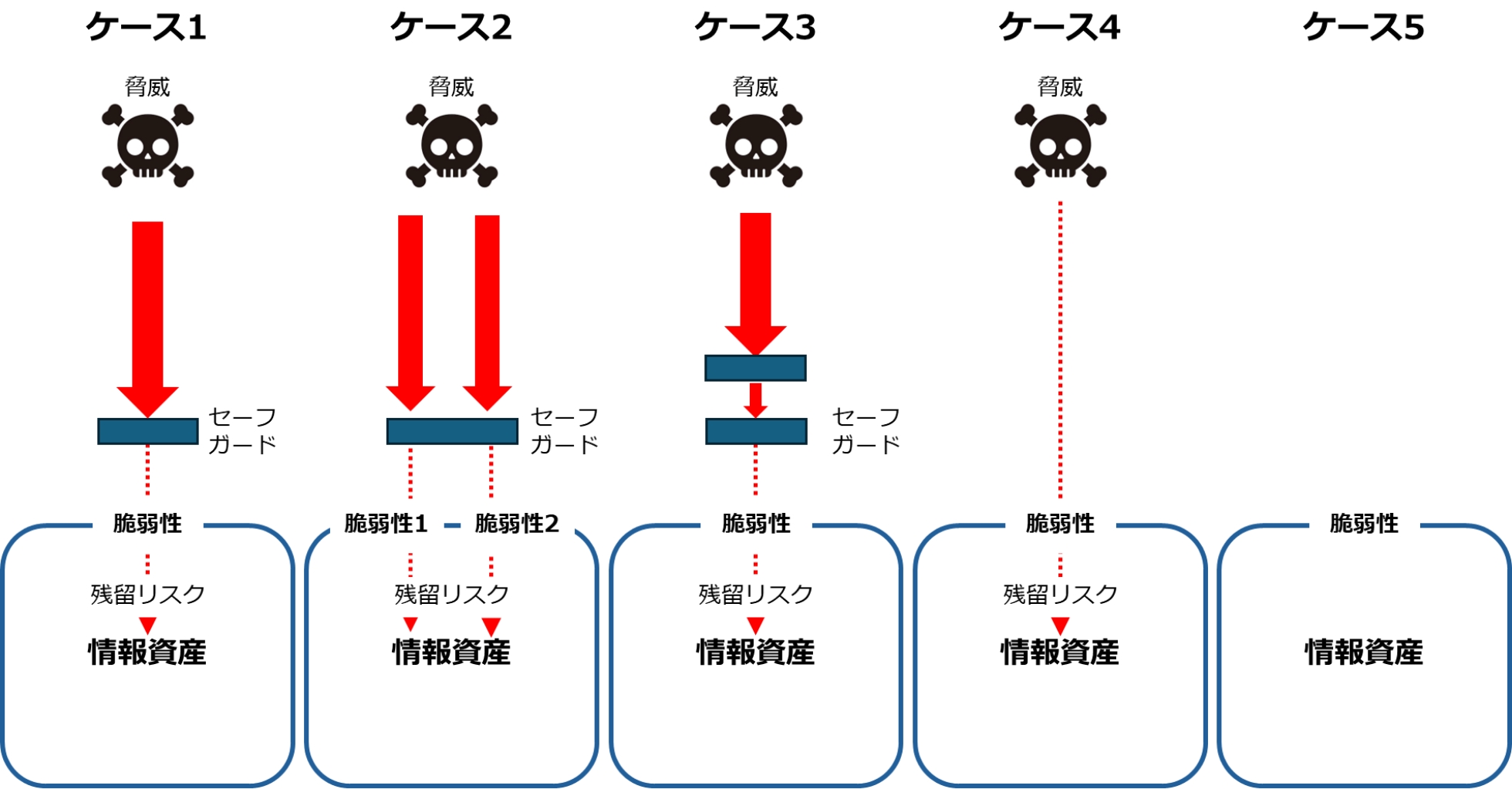

図33.脅威、脆弱性、情報資産、セーフガード(管理策)、リスクの関係

(出典)「ISO/IEC TR 13335-1」をもとに作成

図の説明脆弱性に対応する脅威がありますが、セーフガードがある(セキュリティ対策がなされている)ので、リスクは残留リスクまで低減されています。

脅威:あり

脆弱性:あり

セーフガード(管理策):あり

リスク:低減

図の説明複数の脆弱性があり、それを悪用する可能性のある脅威がありますが、1つのセーフガード(セキュリティ対策)によってリスクを残留リスクまで低減できるケースです。

脅威:あり

脆弱性:あり(複数)

セーフガード(管理策):あり

リスク:低減

図の説明脆弱性に対応する脅威がありますが、その脅威に対応する複数のセーフガードがあり(複数のセキュリティ対策がなされており)リスクは残留リスクまで低減されているケースです。一般的に、リスクを受容可能なレベルに低減するために、多数のセーフガードが必要になるケースは珍しくありません。

脅威:あり

脆弱性:あり

セーフガード(管理策):あり(多段)

リスク:低減

図の説明リスクが受容可能なレベル以下であるため、セーブガード(セキュリティ対策)の必要がありません。

脅威:あり

脆弱性:あり

セーフガード(管理策):あり

リスク:受容

図の説明資産をとりまく情報システムなどの環境には脆弱性がありますが、それに対応する既知の脅威がないので、セーフガード(セキュリティ対策)の必要がないケースです(そもそもリスクもないことになります)。

脅威:なし

脆弱性:あり

セーフガード(管理策):あり

リスク:不明

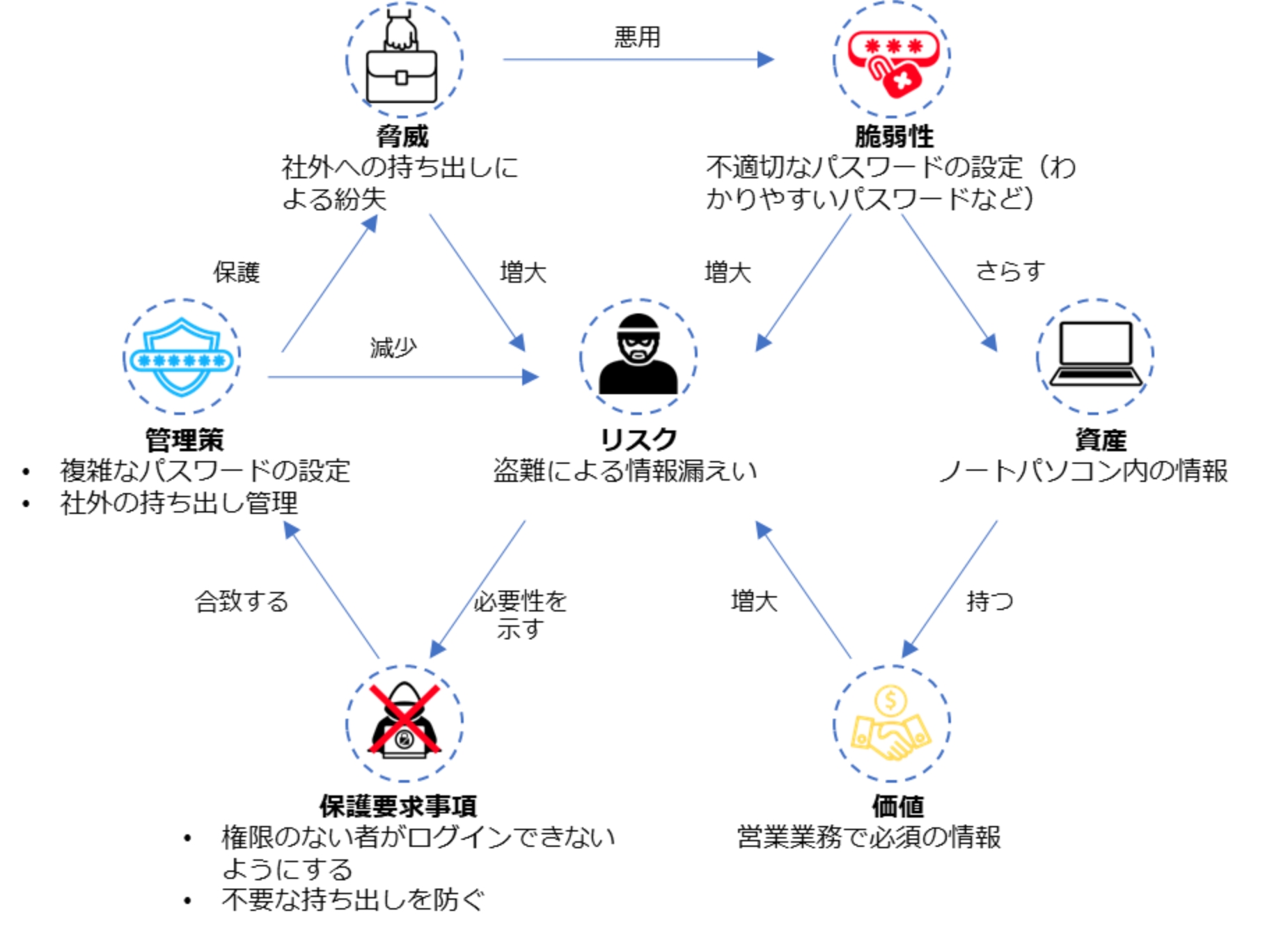

(例)業務用ノートパソコン

業務用ノートパソコンに関する脅威や脆弱性、管理策の関係について説明します。

ノートパソコン内の情報

営業業務で必須の情報

社外持ち出しによるノートパソコンの紛失

盗難による情報漏えい

不適切なパスワードの設定

(例)わかりやすいパスワード:名前、従業員番号、生年月日など

・権限のないものがログインできないようにする

・不要な持ち出しを防ぐ

・複雑なパスワードの設定(8.5 セキュリティを保った認証)

・社外の持ち出し管理(7.9 構外にある装置及び資産のセキュリティ(構外にある資産))

下記の図では「脅威」「脆弱性」「資産の価値」のいずれかが増加することにより、リスクが増大することが示されています。リスクを減少させるためには、まず「脅威」、「脆弱性」、「資産の価値」を識別し、リスクに対する保護要求事項を明らかにします。そして、保護要求事項に合致するセーフガード(管理策)を適切に実施することが必要です。

図34. 脆弱性、リスクの関係の事例

8-1-2. 脅威の識別

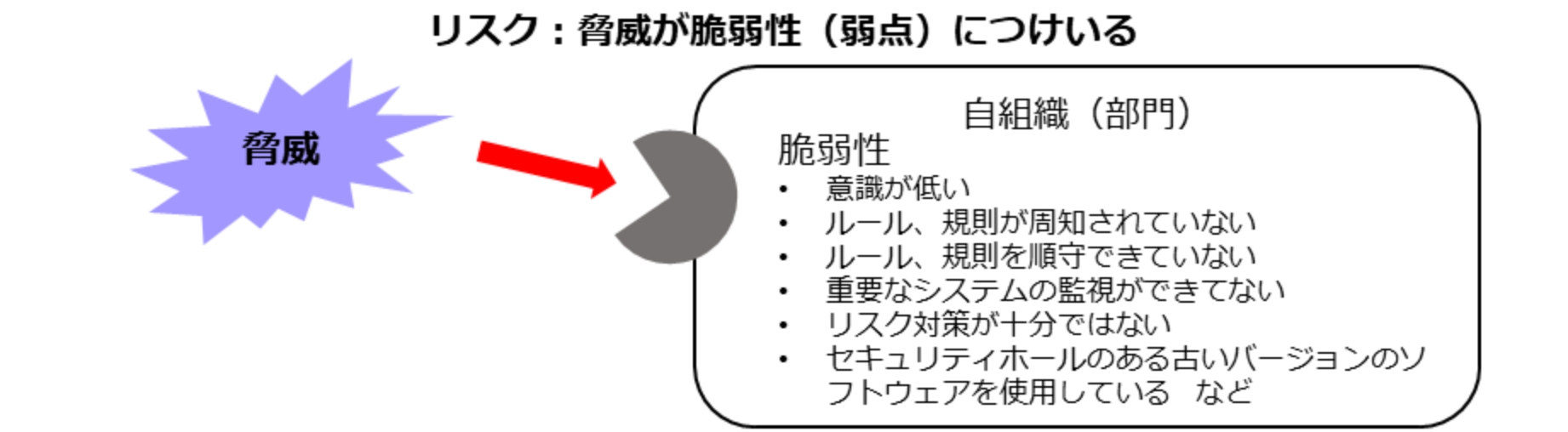

脅威は「脆弱性」に付け入り顕在化することにより、組織に損失や損害を与える事故を生じさせます。脅威を、人為的脅威(意図的脅威、偶発的脅威)と環境的脅威に区別して把握することにより、必要なセキュリティ対策を整理しやすくなります。

図35. 脅威と脆弱性の関係

(出典)MSQA「ISMS推進マニュアル活用ガイドブック 2022年 1.0版」をもとに作成

脅威火災、水害、汚染、大事故、機器や媒体の破壊、粉塵、腐食、凍結 原因A/D/E

脅威気候、地震、火山活動、気象現象、洪水 原因E

脅威空調や給水システムの故障/電気通信機器の故障 原因A/D

脅威電力供給の停止 原因A/D/E

脅威遠隔スパイ行為、盗聴、媒体や文章の盗難、機器の盗難、再利用又は廃棄した媒体からの復元、ハードウェアの改ざん、位置検知 原因D

脅威漏えい・信頼できない情報源からのデータ・ソフトウェアの改ざん 原因A/D

脅威機器の故障、機器の誤動作、ソフトウェアの誤作動 原因A

脅威 情報システムの飽和、情報システムの保守に関する違反 原因A/D

脅威許可されていない機器の使用、ソフトウェアの不正コピー、データの破壊、データの違法な処理 原因D

脅威海賊版又は(不正)コピーソフトウェアの使用 原因A/D

脅威使用時のミス 原因A

脅威権限の乱用/権限の詐称 原因A/D

脅威要員の可用性に関する違反 原因A/D/E

A:偶発的脅威(Accidental)

D:意図的脅威(Deliberate)

E:環境的脅威(Environmental)

脅威の一覧表の例

(出典)「ISO/IEC 27005」をもとに作成

脅威を洗い出すには自組織にある資産に対する脅威を識別して、前ページのようなリストを作成します。その際には、利用者や他の事業部の関係者、外部の専門家などから得られる、脅威に関する情報を活用することが大切です。

脅威の洗い出しの考え方として、意図的脅威は、攻撃の動機や必要なスキル、利用可能なリソースを考慮しつつ、資産の特性や魅力、脆弱性などから、どのような要因が脅威となるかを識別できます。一方で偶発的脅威は、環境や気候、人為的なミスや誤動作などから影響を及ぼす可能性を識別できます。

・想定される被害とセキュリティ対策

環境的脅威として地震や高潮がありますが、地震や高潮の発生そのものをコントロールすることはできません。従って、地震の発生可能性が低い場所を選択する、地震が発生した場合に素早く検知し、災害から回復することを重視するなどのセキュリティ対策が選択されることになります。

意図的脅威(Deliberate → D)

・想定される被害とセキュリティ対策

「(内部者が企業秘密を)漏えいする」という脅威が考えられます。このような脅威については、当該行為が犯罪行為(不正競争防止法違反)であり、罰せられること、会社は企業規則により漏えい者を罰すること、場合によっては損害賠償請求を行うということを規程で明確に示し、教育を実施するという抑止的なセキュリティ対策が有効になります。漏えいを早期に検知するといったセキュリティ対策も重要になります。

偶発的脅威(Accidental → A)・想定される被害とセキュリティ対策

「入力ミス」がありますが、入力ミスが生じないように、二回ずつ入力する、一定の範囲の値しか入力できないようにする、チェックデジットやチェックサムを設けるといった技術対策が有効となります。

脅威の分類と、被害例と対策

(出典)MSQA「ISMS推進マニュアル活用ガイドブック 2022年 1.0版」をもとに作成

8-1-3. 脆弱性の識別

脆弱性があるだけでインシデントが発生するわけではありません。しかし、脆弱性は脅威を顕在化させ、インシデントの発生確率を高める可能性があります。脅威と脆弱性がもたらすリスクを低減するためには、適切な管理策を実施する必要があります。脆弱性は管理策の欠如を意味することが多いため、脆弱性を識別することは必要な管理策を識別するのに役立ちます。例えば「アクセス権の誤った割当て」という脆弱性は、「アクセス権の適切な設定」という管理策の欠如を意味しています。

以下は、脆弱性を識別して一覧表にした例です。脆弱性の一覧表を作成する際は、脅威と関連付けて整理する必要があります。

文書化の欠如

脆弱性の識別例

(出典)「ISO/IEC 27005」をもとに作成