7-1. 対策基準の策定

7-1-1. セキュリティ対策のレベル

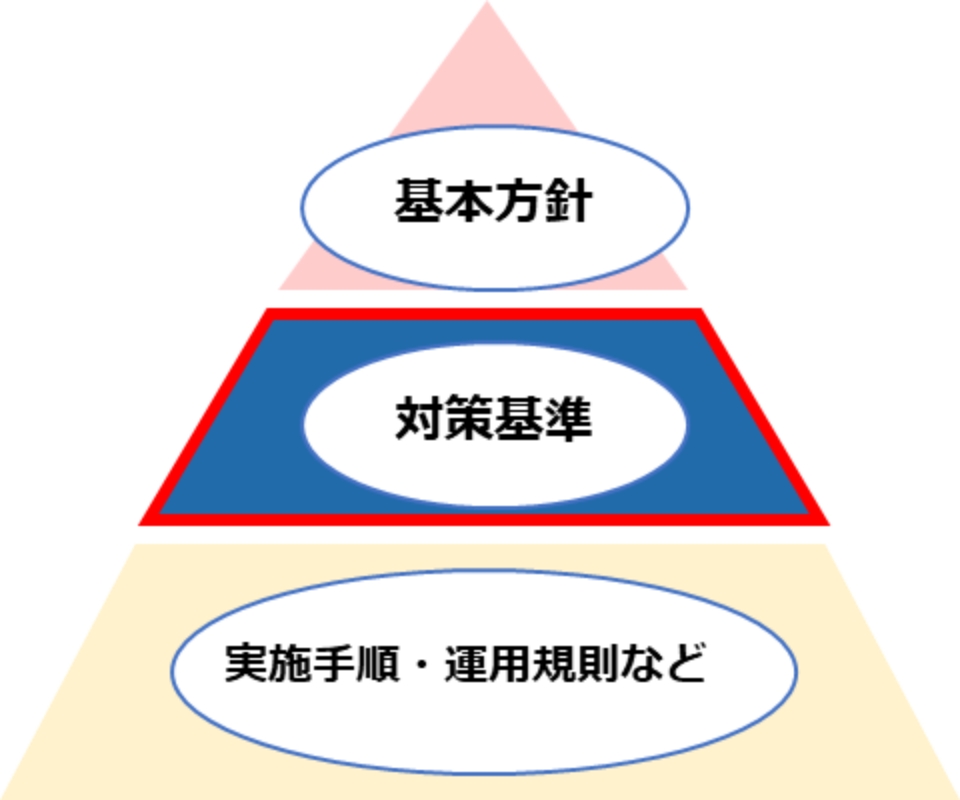

情報セキュリティポリシーは、一般的に「基本方針」「対策基準」「実施手順・運用規則など」で構成されます。「基本方針」には、組織や企業の代表者の情報セキュリティに対する考え、必要性、取扱い方針などの宣言が含まれます。「対策基準」には、各業務や部署におけるセキュリティ対策をまとめた規程を記載します。「実施手順」には、対策基準ごとに内容を具体的な手順として記載します。

以下では、「対策基準」策定方法の考え方について説明します。

図32. セキュリティ対策の関係図

(出典)総務省.”情報セキュリティポリシーの順守”.

https://www.soumu.go.jp/main_sosiki/cybersecurity/kokumin/security/business/staff/12/

対策基準外部に公開することにより、セキュリティ対策の実施を内外に示し、説明責任を果たすことができます。ただし、対策基準で記載する内容は抽象度が高いため、具体的に実践で使用することは難しい内容です。実際に運用を行うためには、策定した対策基準に従って、実施手順などを作成する必要があります。

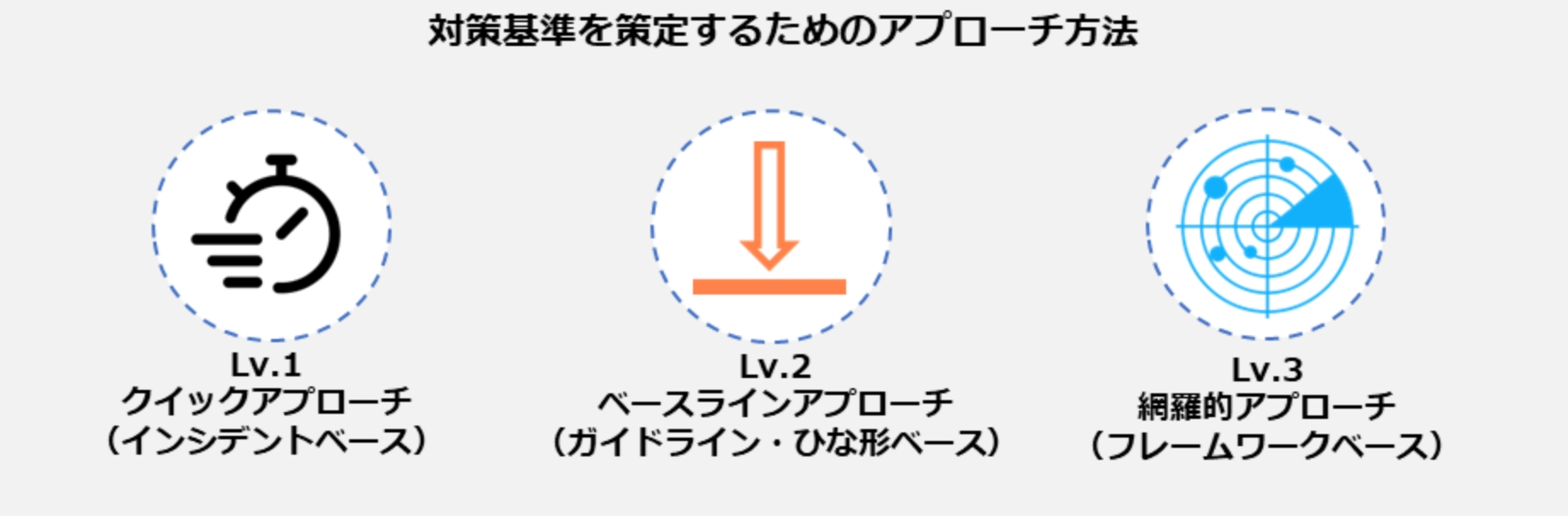

対策基準の内容を定める際は、網羅的なフレームワークを参考にすることが推奨されます。企業の現状、目標に応じてフレームワークを使用せずに段階的な対策 基準の策定を行う場合は、「2-3. サイバーセキュリティアプローチ方法の概要」記載のアプローチ方法を参考にすることができます。アプローチ方法はレベルが上がるにつれ、網羅性も上がります。それぞれの特徴を次ページで説明します。

7-1-2. セキュリティ対策のアプローチ方法

クイックアプローチ、ベースラインアプローチ、網羅的アプローチの概要、主な特徴と想定される適用ケースを説明します。

特徴

即時の対応や緊急事態への対処に適したアプローチ手法。

低コスト、短期間で実施可能。包括的ではないが即効性がある。

想定される適用ケース自社で発生する可能性が高い、または、発生したときの被害が大きいと考えられるインシデントに対して暫定的対策を行う場合。

特徴

組織全体での一貫性を確保し、セキュリティの最低基準を満たすことを目指すアプローチ手法。

ガイドラインやひな型を参考とし、対策基準を策定。

規制遵守の観点から一定の安全性が確保できる。

コストパフォーマンスがよい。

想定される適用ケース組織的に一定以上の対策基準を策定する場合。

包括的な対策は過剰で、基本的な水準の対策が適切だと判断される場合。

特徴

脅威や攻撃手法に対して、網羅的なセキュリティ対策を講じることを目指すアプローチ手法。

ISMS認証取得が可能なレベルを目指して、対策基準を策定。

コストが高くなる可能性があるが、組織のニーズに合わせた最適な対策が可能。

想定される適用ケースISMSのフレームワークに沿った対策基準を策定する場合。

情報システムが重要な組織や機密性の高い情報を扱う組織など、高い水準の情報セキュリティが求められる場合。

メリット

・小規模なセキュリティ対策や修正を迅速に実施可能。

・低コストでリスクを軽減でき、コストパフォーマンスがよい。

・流行中の攻撃の拡大や影響を最小限に抑えられる。

・リソースが限られていても実施可能。

デメリット・包括的でないため、抜けが発生する可能性がある。

・一時的な対策になりがちで、抜本的な対策にならない。

・長期的にみると費用が嵩んでしまう場合がある。

メリット

・組織全体で一貫性を確保できる。

・最低基準となるセキュリティ対策を講じることができる。

・ある程度の対策効果が見込め、コストパフォーマンスがよい。

デメリット・最低基準を満たすだけなので、十分なセキュリティ水準が確保できない可能性がある。

・追加のセキュリティ対策やリスクに対する適切な対応策を検討することが必要になる。

メリット

・組織のニーズに合わせた最適な対策が可能。

・リスクを徹底的に特定・分析できるので、高度なセキュリティ水準が実現できる。

・長期的な視点でPDCAサイクルを回せる。

・予測できない脅威や新たな攻撃手法に対しても準備ができる状態を維持できる。

デメリット・コスト(特に初期コスト)が高額になってしまうことが多い。

・リスク分析や対策の詳細設計に時間を要し、全体的なセキュリティ対策の実施が遅くなってしまう。

Lv.1 クイックアプローチでは、さまざまなインシデント事例内容を参考にします。インシデント事例は、報道される事例、情報セキュリティ10大脅威、実際のインシデントなどから選択します。自社で発生する可能性が高いと考えられるインシデント事例や、実際に発生したときの被害が大きいと考えられるインシデント事例を参考にして、対策基準を策定することが重要です。以下は、情報セキュリティ10大脅威の『組織』に対する脅威で3年連続第1位になっている、ランサムウェアに対する対策基準の例です。

・ランサムウェアによる情報資産の漏えい・破壊・改ざん・消去、重要情報の詐取など2.組織的対策

・ランサムウェア対応のためにセキュリティ管理体制を確立する

・インシデント対応のためにセキュリティ管理体制を整備する 3.人的対策

・メールの添付ファイル開封や、メールやSMSのリンク、URLのクリックを安易にしない

・提供元が不明なソフトウェアを実行しない

・適切な報告/連絡/相談を行う 4.物理的対策

・適切なバックアップ運用を行う 5.技術的対策

・公開サーバへの不正アクセス対策

・共有サーバなどへのアクセス権の最小化と管理の強化

・多要素認証の設定を有効にする

・サーバやクライアント、ネットワークに適切なセキュリティ対策を行う

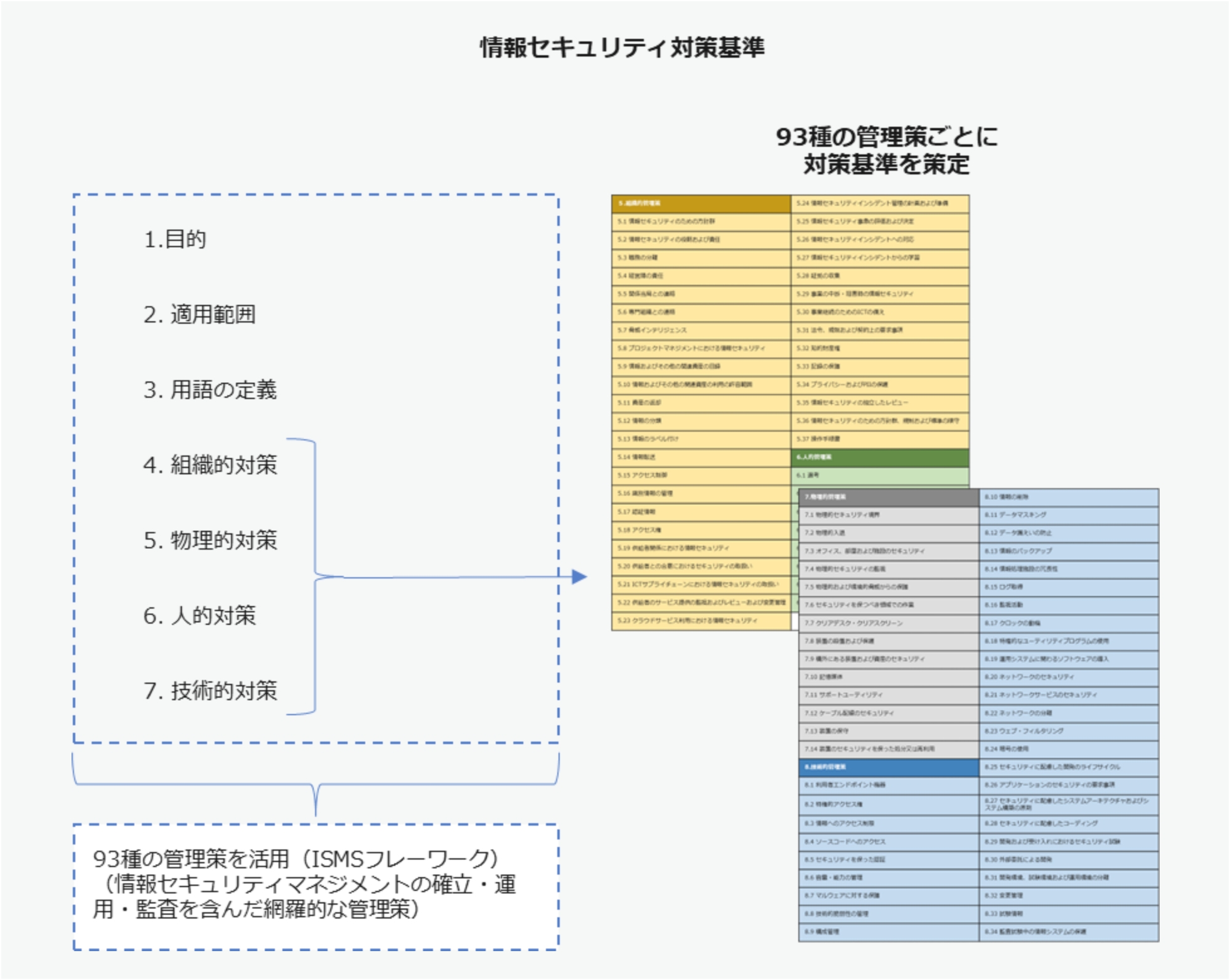

Lv.2 ベースラインアプローチでは、ガイドラインやひな型を参考とし、対策基準を策定します。IPAの「中小企業の情報セキュリティ対策ガイドライン」や以下の【参照資料】を活用することにより、自社にあった対策基準を策定することできます。

【参照資料】

・リスク分析シート(出典:IPA)

・中小企業の情報セキュリティ対策ガイドライン第3.1版(出典:IPA)

・情報セキュリティ関連規程(出典:IPA)

・自己点検チェックリスト(出典:個人情報保護委員会)

1組織的対策(改訂:20yy.mm.dd)

適用範囲全社・全従業員1.情報セキュリティのための組織

情報セキュリティ対策を推進するための組織として、情報セキュリティ委員会を設置する。情報セキュリティ委員会は以下の構成とし、情報セキュリティ対策状況の把握、情報セキュリティ対策に関する指針の策定・見直し、情報セキュリティ対策に関する情報の共有を実施する。役職名情報セキュリティ責任者役割と責任情報セキュリティに関する責任者。情報セキュリティ対策などの決定権限を有するとともに、全責任を負う。役職名情報セキュリティ部門責任者役割と責任各部門における情報セキュリティの運用管理責任者。各部門における情報セキュリティ対策の実施などの責任を負う。

役職名システム管理者役割と責任社内の情報システムに必要な情報セキュリティ対策の検討・導入を行う。役職名教育責任者役割と責任情報セキュリティ対策を推進するために従業員への教育を企画・実施する。

Lv.3 網羅的アプローチでは、ISMS認証取得が可能なレベルを目指して、対策基準を策定します。そのため、ISMSのフレームワークに沿って、技術的対策といった一部の内容ではなく、運用や監査についても対策基準に記載します。

詳細理解のため参考となる文献(参考文献)