13-2. 【LV.3 網羅的アプローチ】フレームワークを参考とした実施手順

13-2-1. ISMSの概要(確立・運用・監視)

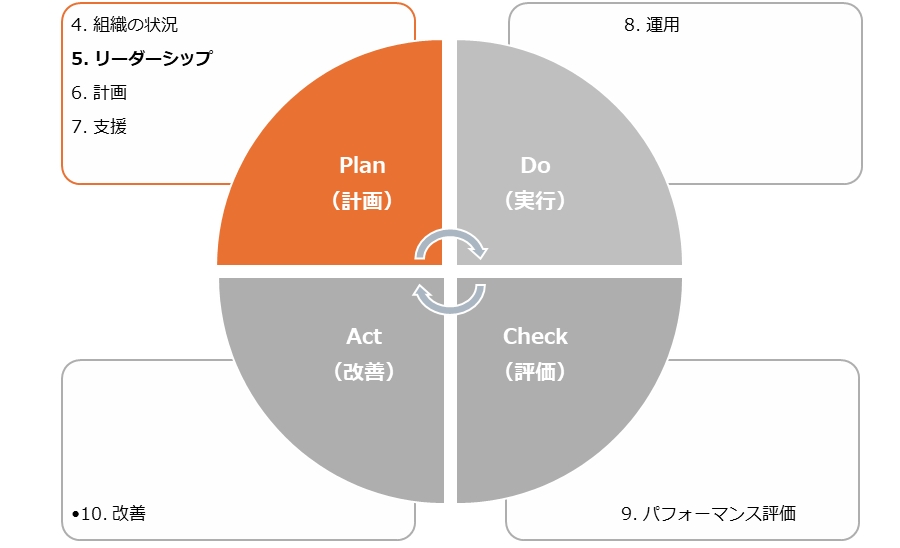

「1. 適用範囲」に記述されていますが、実質的な要求事項は「4. 組織の状況」から「10. 改善」までの7項目となっています。

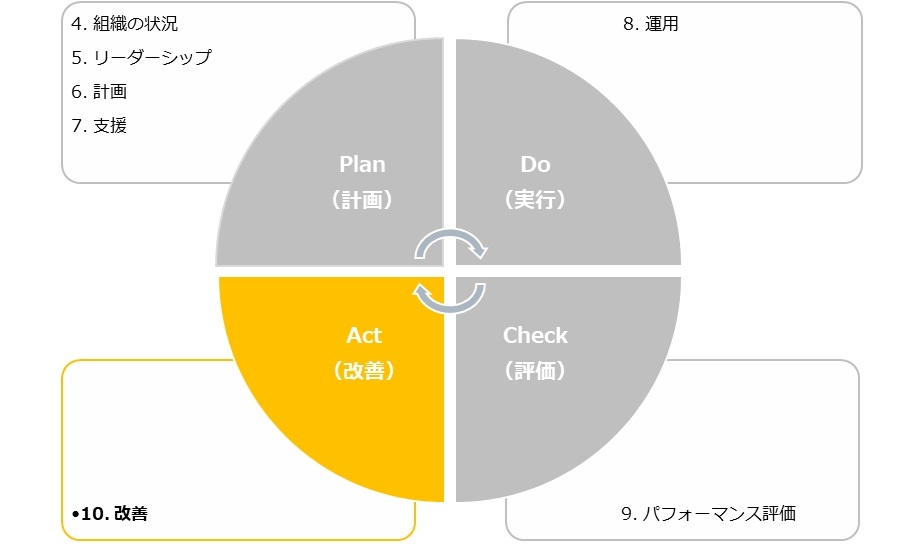

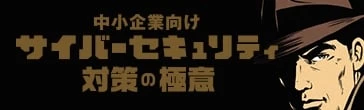

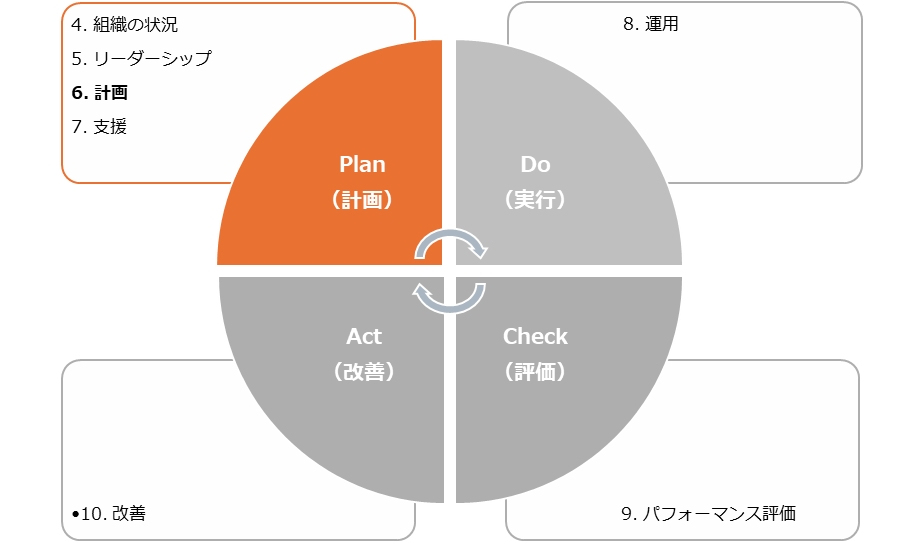

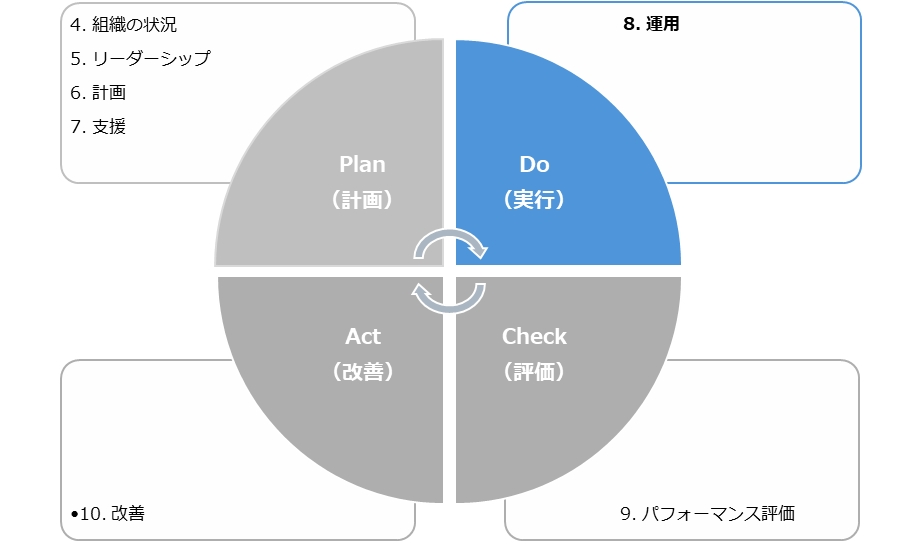

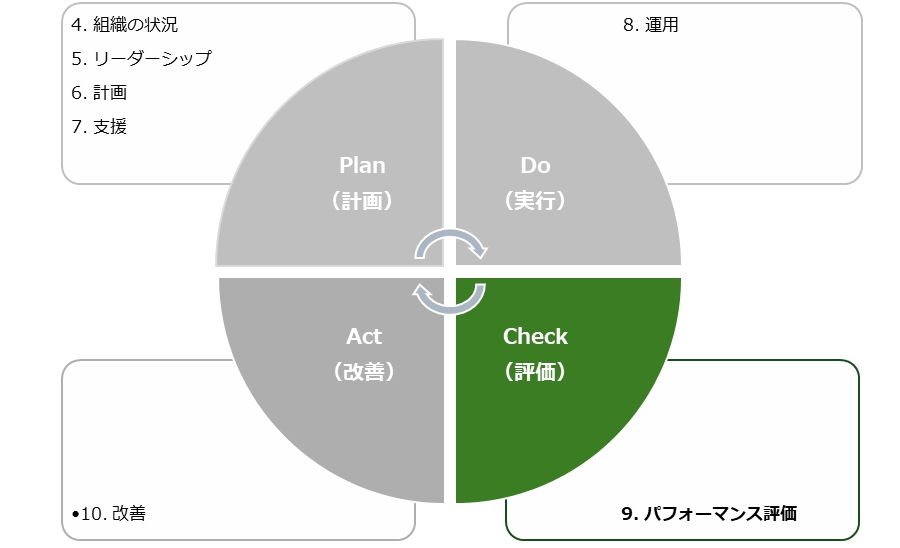

「第11章. セキュリティフレームワーク」でも記載した通り、ISMSはPDCAサイクルに則って運用することになります。PlanでISMSを確立し、Doで導入および運用、Checkで監視および見直し、Actで維持および改善を行います。ISMSの取組により、組織の情報セキュリティをより良くするために管理手段レベルでの解決を目指すことになります。同じ失敗を繰り返さない、あるいは現状を改善し続けるために、PDCAサイクルによって継続的な改善を図ることが重要です。

本テキストでは、網羅的アプローチとして必要な文書や項目を抜粋し、詳細に説明していきます。なお、ISMSの要求事項を定めているISO/IEC 27001の1から3はそれぞれ「1.適用範囲」「2.引用規格」「3.用語および定義」なので、実質的な要求事項は「4. 組織の状況」から「10. 改善」までの7項目となっています。

図50. ISO/IEC 27001のPDCAサイクル

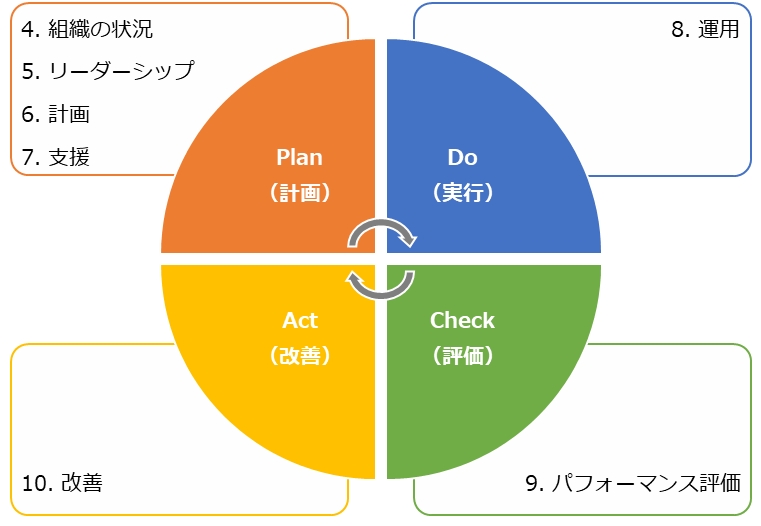

13-2-2. ISMS:4. 組織の状況

ISMS構築の第一歩は、組織の状況を把握することにあります。 組織が抱えている情報セキュリティ上の課題を明らかにするとともに、組織の利害関係者が情報セキュリティに関してどのようなニーズや期待を持っているのかを整理し、情報セキュリティに取り組む意義を確認します。それを踏まえて、「ISMSの適用範囲」を決定することになります。この「4.組織の状況」は、PDCAサイクルの「Plan(計画)」に位置していますが、組織内外の状況に応じて見直す必要があります。

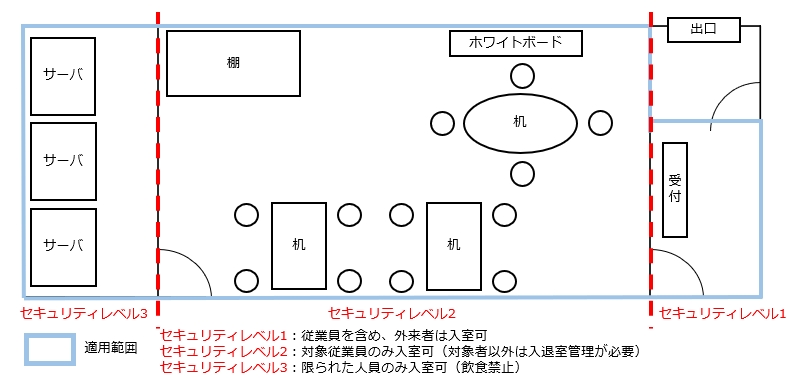

・レイアウト図

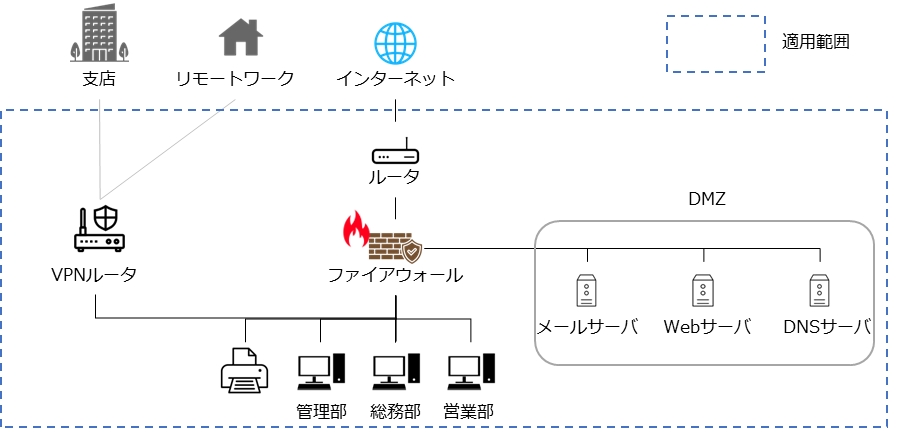

・ネットワーク図 4.4 情報セキュリティマネジメントシステム決定したISMSの適用範囲を対象に、PDCAサイクルに基づくISMSを構築・運用します。作成文書(例)-

「組織及びその状況の理解」では、組織を取り巻く外部と内部の課題を整理することが求められています。ここで整理した課題を、ISMSの取組を通して解決していきます。また、組織のどの部分に対してISMSを適用すべきなのかといった適用範囲を確定する際にも、課題を考慮することになります。

・国際、国内、地方または近隣地域を問わず、文化、社会、政治、法律、規制、金融、技術、経済、自然および競争の環境

・組織の目的に影響を与える主要な原動力および傾向

・外部ステークホルダーとの関係並びに外部ステークホルダーの認知および価値観

(例)

→信用低下

・統治、組織体制、役割およびアカウンタビリティ

・方針、目的およびこれらを達成するために策定された戦略

・資源および知識として見た場合の能力(例えば、資本、時間、人員、プロセス、システムおよび技術)

・情報システム、情報の流れおよび意思決定プロセス(公式および非公式の双方を含む。)

・内部ステークホルダーとの関係並びに内部ステークホルダーの認知および価値観

・組織文化

・組織が採択した規格、指針およびモデル

・契約関係の形態および範囲

(例)

→信頼喪失機会信頼向上

「利害関係者のニーズ及び期待の理解」では、組織の利害関係者と、その利害関係者が要求する情報セキュリティに関する要求事項を明確化することが求められます。利害関係者には、顧客や従業員、取引先など、さまざまな個人や組織が含まれます。利害関係者に該当する範囲は広いため、組織が管理できる範囲で利害関係者からの要求事項を特定します。また、どの程度のセキュリティレベルで対策するのか、利害関係者とそのニーズから水準を設定することになります。

→案件減少 機会適切な対応による信頼向上

→受注の維持/増加

→案件減少 機会順守による信頼向上

→受注の維持/増加

→競争力アップ

→信頼低下 機会従業者から信頼向上

→人材の確保

ISMSの適用範囲は、必ずしも会社全体とする必要はありません。特に大企業の場合には、特定の業務や特定の部門に限定してISMSを構築することがあります。例えば、ある取引先の要請によってISMSを構築する場合、その取引先と取引のある部門に適用範囲を限定するケースがあります。

中小企業の場合には、会社全体を適用範囲とすることが多いので、特段の理由がない限り、会社全体を適用範囲にするとよいでしょう。

「情報セキュリティマネジメントシステムの適用範囲の決定」では、ISMSを適用するところと、そうではないところの境界およびその適用される範囲内で、規格の要求事項がどのように適用できるかを決定するよう要求しています。規格などの要求事項によって定められる改善すべき範囲を、適用範囲といいます。

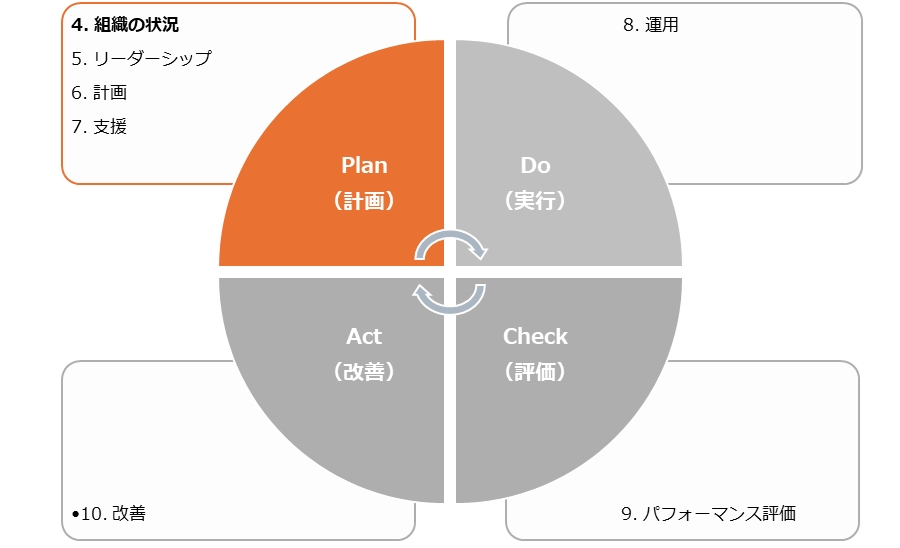

適用範囲の決定に際しては、考慮しないといけない3つの事項があります。2つはこれまでに説明した「外部および内部の課題」と「要求事項」です。もう1つは、「組織が実施する活動と、他の組織が実施する活動との間のインターフェースおよび依存関係」です。異なる部署や委託先など他の組織との業務プロセスにおける依存度を見ながら、適用範囲を広げるのか、分離しておくのかを検討することになります。

図51. インターフェースおよび依存関係の記入例

適用範囲を組織の一部とした場合、同じ組織内に適用範囲の内と外という境界ができることになります。適用範囲の境界について、いくつかの観点から明確にしておく必要があります。

物理的境界では、適用範囲とする空間を明確にし、境界線を記載します。そして境界線により区切られた空間ごとにセキュリティレベルを設定します。

図52. 適用範囲の例(物理的境界)

ネットワークにおいて対象とする範囲を明確にするため、ネットワーク構成図を作成し、境界線を記載します。。

図53. 適用範囲の例(技術的境界)

13-2-3. ISMS:5. リーダーシップ

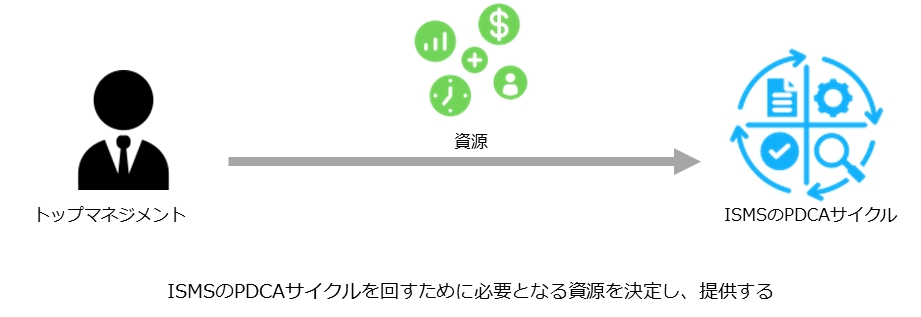

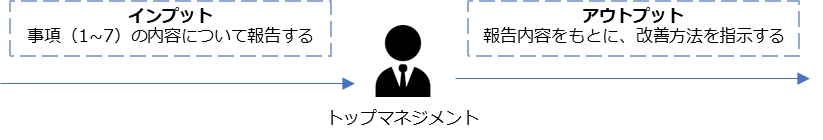

「5. リーダーシップ」は、PDCAサイクルの「Plan(計画)」に位置しており、トップマネジメントに求められる要求事項を示しています。トップマネジメントとは、ISMSの適用範囲における最高責任者のことを指します。多くの場合、トップマネジメントは、組織の社長が担う傾向にあります。「5. リーダーシップ」は、PDCAサイクルの軸であり、PDCAサイクルを回すには、トップマネジメントのコミットメント(関与、制約)が重要になります。

・責任者または部門の名称と役割を明記した文書

「リーダーシップ及びコミットメント」では、ISMSのトップマネジメントが責任を持たなければならないことを要求しています。トップマネジメントは、以下の事項について責任を持って必ず行う必要があります。

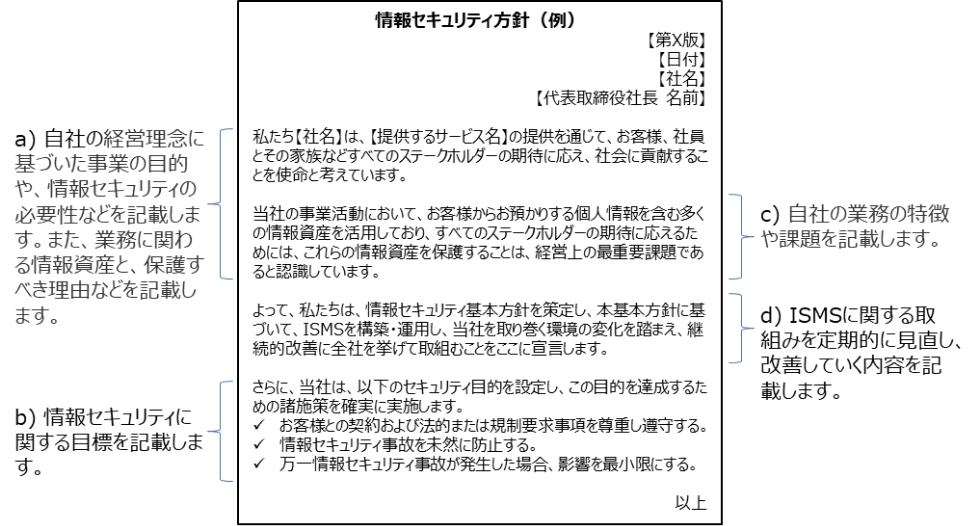

トップマネジメントは、組織の情報セキュリティに対する考え方や取組の姿勢を利害関係者に示すため、情報セキュリティ方針を文書として作成し、組織内に周知するとともに、必要に応じて、その他の利害関係者が入手できるようにします。例えば、保護するべき情報資産と保護すべき理由を明示し、利害関係者に周知します。

情報セキュリティ方針の作成方法

情報セキュリティ方針は、以下の事項を満たす必要があります。しかし、規格の内容をそのまま記載するのではなく、内容を理解した上で組織内部の従業員や、利害関係者にとってわかりやすい方針を作成する必要があります。

b. 情報セキュリティ目的を含むか、または情報セキュリティ目的の設定のための枠組みを示す

c. 情報セキュリティに関連する適用される要求事項を満たすことへのコミットメントを含む

d. ISMS の継続的改善へのコミットメントを含む

・責任者または部門の名称と役割を明記した文書

「組織の役割、責任および権限」とは、ISMSを構築・運用するために、トップマネジメントが、組織内で役割を決め、責任と権限を割り当てることです。

ある程度の規模を超えた組織になると、ISMSの実際の運用担当者や責任者は、トップマネジメントから権限を委譲された人になります。そうすると、情報セキュリティに関する取組の実態を、トップマネジメントが十分把握していないという状況になりがちです。そうならないために、ISMSの実施状況をトップマネジメントに報告する仕組みやルールを作っておく必要があります。

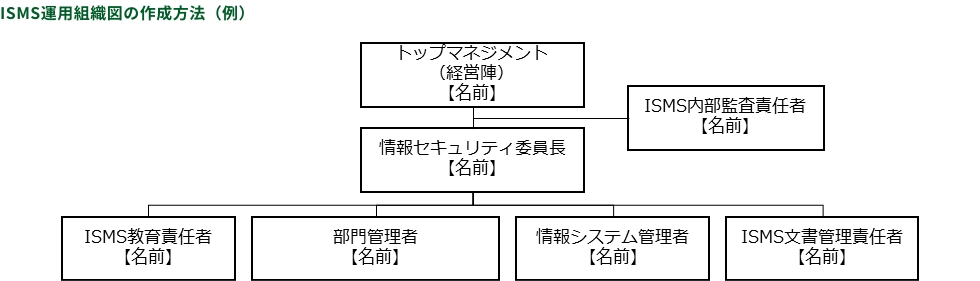

図54. ISMS運用組織図の例

ISMSの運用組織図を作成する流れを説明します。

1. トップマネジメントは、情報セキュリティ委員長を任命し、上記の事項に関する権限や責任を持たせる必要があります。そのため、トップマネジメントの下位に、情報セキュリティ委員長を配置します。

2. ISMS内部監査責任者は、内部監査を実施する際の最高責任者であり、トップマネジメントの下位に設置します。

3. 情報セキュリティ委員長は、ISMSの実施・運用をするために必要な役割を持つ責任者を任命します。情報セキュリティ委員長の下位に各責任者を配置します。

13-2-4. ISMS:6. 計画

「6. 計画」は、PDCAサイクルの「P(計画)」に位置しており、リスクマネジメントの確立、情報セキュリティにおけるリスクアセスメント、リスク対応、情報セキュリティ目的の管理に関する要求事項を示しています。

本項では、リスクマネジメントで作成する文書化の方法について解説します。リスクマネジメント手順については「12章.リスクマネジメント」を参照してください。

情報セキュリティリスクアセスメント組織や企業の資産に対する、情報セキュリティリスクアセスメントプロセスの確立を要求しています。 情報セキュリティリスク対応情報セキュリティリスク対応の手順を確立することを要求しています。 作成文書(例)・資産目録(情報資産管理台帳)

・リスクアセスメント結果報告書

・適用宣言書

・リスク対応計画

「リスク及び機会に対処する活動」とは、「ISMSの意図した成果を達成する」「ISMSの望ましくない影響を防止・低減する」「継続的改善を達成する」の3つを実現するために、妨げとなるような機会やリスクを発見し、対処することです。平たく言えば、情報セキュリティ上のリスクに対して、適切な対策を講じることにより、情報セキュリティを確保するための活動になります。具体的には「リスクアセスメントの実施」「リスク対応策の作成と実施」「リスク対応策の有効性評価」「継続的改善」といった活動が含まれます。

リスクアセスメントは、組織や企業の資産に対するリスクの洗い出しや分析、評価を行い、リスク対応の優先順位付けをしていくプロセスになります。リスクアセスメントの実施により、リスクを評価し、事前にリスクを把握することにより必要な投資額を含め、企業が適切な対策を検討することが可能になります。

※「12-2-1. リスク基準の確立」を参照

※「12-2-2. リスクの特定」を参照

※「12-2-3. リスクの分析」を参照

※「12-2-4. リスクの評価」を参照

資産目録(情報資産管理台帳)、リスクアセスメント結果報告書は、ISO/IEC 27001:2022の管理策「5.9 情報およびその他の関連資産の目録」に対応します。

資産目録(情報資産管理台帳)の作成方法(例)

資産目録(情報資産管理台帳)の作成方法は「12-2-2. リスクの特定」を参照してください。

リスクアセスメント結果報告書の作成方法(例)

作成した資産目録(情報資産管理台帳)から、リスクアセスメントの結果をまとめた「リスクアセスメント結果報告書」について説明します。

※下記表の「対応」の項目を記載するタイミングは、「8.運用」となります。

影響領域:外部

事象:持出中に重要な情報を紛失・盗難(機密性の喪失)

原因:【事象】に対し【リスク源】である

起こり得る結果:機密情報などが漏えいし顧客に影響、信用喪失 リスク分析(一次評価)重要度:3

被害発生可能性:2

リスクレベル:6 優先順位2 リスク対応保有:- 低減:● 回避:- 移転:-

管理策:モバイル機器の利用ルールを整備・強化

対応:予定 二次評価重要:2

被害発生可能性:1

リスクレベル:2

影響領域:全社

事象:誤送信(機密性の喪失)

原因:【リスク源】ため【事象】が発生

起こり得る結果:機密情報などが漏えいし顧客に影響、信用喪失 リスク分析(一次評価)重要度:2

被害発生可能性:2

リスクレベル:4 優先順位3 リスク対応保有:- 低減:● 回避:- 移転:-

管理策:教育訓練

対応:予定 二次評価重要:1

被害発生可能性:1

リスクレベル:1

影響領域:外部

事象:情報の紛失・盗難(機密性の喪失)

原因:【リスク源】ため【事象】が発生

起こり得る結果:機密情報などが漏えいし顧客に影響、信用喪失 リスク分析(一次評価)重要度:3

被害発生可能性:3

リスクレベル:9 優先順位1 リスク対応保有:- 低減:● 回避:- 移転:-

管理策:5.12 情報の分類、5.13 情報のラベル付け、分類ごとの情報の取扱いルール

対応:予定 二次評価重要:2

被害発生可能性:3

リスクレベル:6

リスクアセスメント結果報告書には、以下の内容を記載します。

資産目録のNo.

重要資産の項番を記載します。

重要資産は、資産目録(情報資産管理台帳)から「情報セキュリティリスクアセスメントを実施するための基準」で決定した基準をもとに選択します。例えば、機密性、完全性、可用性の項目について、評価値が1つでも3となった資産を重要資産とします。

※リスクによっては資産目録のNoは複数になることがあります。

※「情報セキュリティリスクアセスメントを実施するための基準」については、「12-2-1. リスク基準の確立」を参照してください。

リスク源

想定される脅威を記載します。

(例)モバイル機器の利用ルールが十分に整備されていないなど

影響領域

脅威が発生した場合の影響範囲を記載します。

(例)外部、全社など

事象発生する可能性のある事象を記載します。

(例)持ち出し中に重要な情報を紛失・盗難(機密性の喪失)など

原因事象が発生する原因を記載します。

(例)【事象】に対し【リスク源】のため【事象】が発生など

起こり得る結果事象が発生した場合に起きる結果を記載します。

(例)機密情報などが漏えいし顧客に影響、信用喪失など

一次評価重要度:算出方法は、「12-2-2. リスクの特定」を参照してください。

被害発生可能性:算出方法は、「12-2-3. リスクの分析」を参照してください。

リスクレベル:算出方法は、「12-2-3. リスクの分析」を参照してください。

優先順位リスク受容基準をもとに、リスクレベルから優先順位づけを行います。

(例)

1:早急に対応、2:今期中に対応、3:今期対応が望ましい

リスクレベル:9→優先順位:1

リスクレベル:4→優先順位:3

リスクレベル:6→優先順位:2

保有、低減、回避、移転リスク対応により決定した対応について「●」を記載します。

管理策リスク対応により決定した内容を記載します。

(例)モバイル機器の利用ルールを整備・強化など

※附属書Aの管理策のリストは包括的なものではないので、必要に応じてリストにない管理策を採用してもかまいません。

対応管理策の実施状況を記載します。

・管理策を実施した場合は「済み」

・管理策を実施する予定がある場合は「予定」

・管理策を実施する予定が未定の場合は「未定」

二次評価重要度:算出方法は、「12-2-2. リスクの特定」を参照してください。

被害発生可能性:算出方法は、「12-2-3. リスクの分析」を参照してください。

リスクレベル:算出方法は、「12-2-3. リスクの分析」を参照してください。

※「二次評価」とは、リスクに対する管理策の有効性評価をするために行うものです。リスク対応を実施した結果をもとに、情報資産に対する再評価を実施します。

「適用宣言書」は、ISMS認証を取得するすべての組織に作成が義務づけられています。認証を取得しない組織では、必須ではありませんが、情報セキュリティに対する取組を明確にするために「適用宣言書」を作成することが望ましいとされています。

適用宣言書は以下の内容を含むように作成します。・必要な管理策

・それらの管理策を含めた理由

・それらの管理策を実施しているか否か

・附属書Aに規定する管理策を除外した理由

管理策を除外した理由情報セキュリティのための経営層の方向性および支持を、事業上の要求事項、関連する法令および規則に従って規定するため

管理策を除外した理由許可されていないもしくは意図しない変更または不正使用の危険性を低減するため

適用宣言書には、以下の内容を含めます。

(例)5.1 情報セキュリティのための方針群など

(例)○:適用、×:適用除外

(例)○:実施、未:未実施、ー:適用除外

(例)情報セキュリティのための経営層の方向性および支持を、事業上の要求事項、関連する法令および規則に従って規定するためなど

(例)情報セキュリティ手順書5.1.1、A-02 情報セキュリティ方針など

「リスク対応計画」は、それぞれのリスクに対して、どのような管理策を、誰が、いつまでに、どのように実施するのかを表にまとめたものになります。

リスクアセスメント結果報告書から、リスク対応を行う管理策をすべて記載し、それぞれの具体的な内容や、担当者などを記載します。リスク対応を行った場合、実績やリスク対応のステータスを記載する必要があります。

※下記表の「実績」と「ステータス」の項目を記載するタイミングは、「8.運用」となります。

関係者に周知担当委員長予定開始:20XX/-/-

終了:20XX/-/- 実績 開始:20XX/-/-

終了:20XX/-/-ステータス終了

関係者に周知担当委員長予定開始:20XX/-/-

終了:20XX/-/- 実績 開始:20XX/-/-

終了:ステータス着手

分類ごとの取扱いルール検討

関係者に周知担当委員長予定開始:20XX/-/-

終了:20XX/-/- 実績 開始:

終了:ステータス未着手

リスク対応計画では、以下の内容を記載します。

管理策

リスクアセスメント結果報告書の管理策を記載します。

(例)モバイル機器の利用ルールを整備・強化など

タスク管理策を実施する上で、具体的な業務を記載します。

(例)ルール検討、関係者に周知

担当管理策の担当者を記載します。

(例)委員長

予定リスク対応予定の開始日と終了日を記載します。

(例)

開始:2024/08/10

終了:2024/09/29

実績開始の箇所:実際にタスクを開始した日付を記載します。

終了の箇所:実際にタスクが完了した日付を記載します。

ステータスタスクの進捗状況を記載します。

・タスクが完了した場合は「終了」

・タスクを実行中の場合は「着手」

・タスクに着手していない場合は「未着手」

(例)承認プロセスとして、作成した書類にチェック欄(電子印欄など)を作成します。

・情報セキュリティ方針と整合している

・(実行可能な場合)測定可能である

・適用される情報セキュリティ要求事項,並びにリスクアセスメント及びリスク対応の結果を考慮に入れる

・これを監視する

・これを伝達する

・必要に応じて、更新する

・文書化した情報として利用可能な状態にする

「8. 運用」で計画を実施し、「9. パフォーマンス評価」で評価を行います。

情報セキュリティ目的

お客様との契約および法的または規制要求事項を尊重し順守する

情報セキュリティ事故を未然に防止する

情報セキュリティ上の脅威から情報資産を保護する

当社ISMSの意味を理解した活動の開始 評価指標

ISMS教育受講/合格100%(全従業者)

【備考】

取組みの初年度であるため、全従業者が活動に関与、さらには、活動を理解し、全社のセキュリティ目的の達成に向けた活動開始ができたことを確認する。 情報セキュリティ目的達成のための計画

評価日:【20XX/00/00】

情報セキュリティ目的達成に関する評価結果(凡例 ○:有効 ×:有効ではない) 結果:〇

備考:全従業員eラーニングでのテストを100点にて合格。有効性があるものと判断する。

ISMS有効性評価表では、以下の内容を記載します。

情報セキュリティ目的

適用範囲(組織全体、各部署ごと)でのセキュリティ目的を記載します。

(例)

重大なセキュリティインシデントを発生させない、

マルウェア感染およびサイバー攻撃によるシステム停止の防止など

評価指標測定可能な値を記載します。

(例)マルウェア感染の有無、システム停止の有無など

実施事項

情報セキュリティ目的を達成するための実施内容を記載します。

(例)ウイルス対策ソフトのインストール、標的型メール訓練の実施など

必要な資源計画の責任者を記載します。

(例)部長各自など

責任者計画の責任者を記載します。

(例)部長各自など

達成期限計画の期限を記載します。

(例)年度末、2024年9月など

評価方法具体的な評価方法を記載します。

(例)年度末に発生したセキュリティインシデントをカウントし、評価するなど

評価情報セキュリティ目的達成に関する評価結果には、ISMSが有効だったか否かという結果を記載します。

13-2-5. ISMS:7. 支援

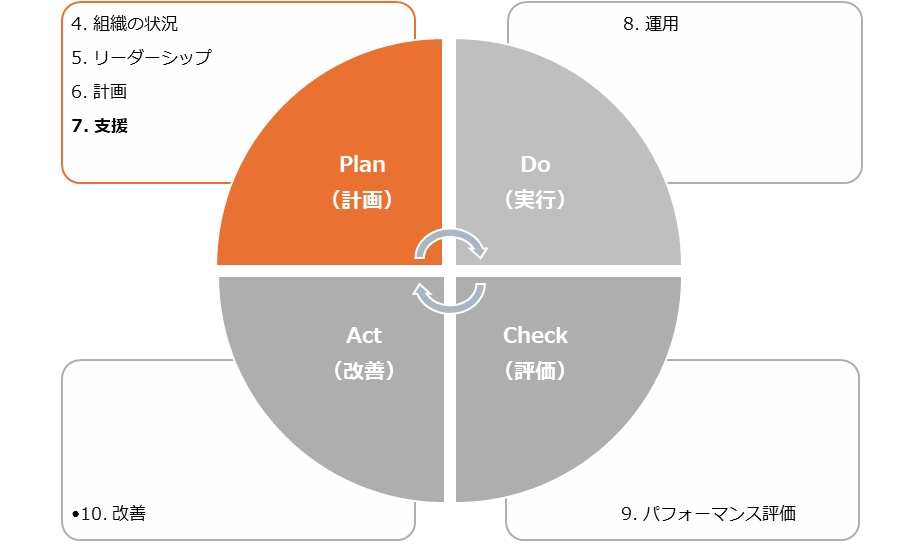

「7. 支援」は、PDCAサイクルの「Plan(計画)」に位置しており、ISMSの運用をサポートするための要求事項が規定されています。

・教育計画書

・理解度確認テスト

・教育実施記録

・情報セキュリティ方針

・情報セキュリティパフォーマンスの向上によるメリットや、自身の業務とISMSの関係、実施すべきセキュリティ対策

・ISMSによって割り当てられた責任を果たさなかった際の影響作成文書(例)-

・教育計画書

・理解度確認テスト

・教育実施記録

以下は、部門管理者の力量評価の例です。以下の手順で赤文字の箇所を自社の状況に合わせたものに修正することにより、自社に適した力量確認表を作成できます。

1. 要員ごとに、「組織の役割、責任及び権限」により割り当てられた役割や責任を果たすために必要となる力量を、「必要条件」として定義します。

2. 責任者として任命できるか否かを判断するための任命基準を定義します。

3. 定義された力量をどれほど備えているか、評価基準を決めて評価を行います。

4. 評価の結果、力量が不足している場合は教育・訓練を実施します。

5. 教育・訓練の実施後、どれほど改善できたか評価を行い、任命基準をもとに責任者として任命できるか判断します。

B:項目の"2"以下について改善の予定がある。

C:項目の"2"以下について改善の予定がない。

※改善確認までは暫定的に任命し、改善確認後に正式任命とする

改善予定日:20XX/-/-

改善内容:

改善後評価:3

改善確認日:20XX/-/-

改善予定日:20XX/-/-

改善内容:

改善後評価:3

改善確認日:20XX/-/-

改善予定日:20XX/-/-

改善内容:

改善後評価:3

改善確認日:20XX/-/-

改善予定日:

改善内容:

改善後評価:

改善確認日:

内容:十分な力量がある。指導・教育ができる

内容:力量がある。支援なしに対応ができる

内容:力量がある。他の支援により対応ができる

内容:改善の余地がある

内容:改善が必要

委員会より、受講対象者に受講案内のメールを送付。

受講者は、案内にあるURLからeラーニングのシステムにアクセスし、受講(テキストのダウンロード)/確認テストを行う。

教育終了後、アンケート/確認テストを実施し記録に残す。

確認テストは、合格点は100点以上とする。

確認テストは、合格点に達するまで繰り返す。

教育計画書には、以下の内容を含めます。

教育目的 教育を実施する目的を記載します。

教育対象者 教育を受ける対象者を記載します。

教育方法 教育・訓練方法は、集合研修や、職場訓練(OJT)、資格試験の受験、eラーニングなどさまざまあります。必要な力量を身に付けるために適切と考えられる方法を選択します。

教育内容 どのような教育を実施するのか、教育内容を記載します。

実施期間 教育を実施する期間を記載します。

教育の有効性評価

必要な力量を身に付けることができたか評価する方法を記載します。

明確に評価が可能であれば、どのような方法でも問題ないです。例えば、テストやアンケートの実施が挙げられます。次のページでテストの作成方法について説明します。

設問:【 】とは、ISMSを構築・運用するための国際規格である。A. ISO9001

B.ISO14001

C.ISO27001

答え:C

設問:情報セキュリティという言葉は、一般的に、情報の【 】、完全性、可用性を維持改善することと定義されている。A.信頼性

B.整合性

C.機密性

答え:C

設問: 2024年度の当社の情報セキュリティ目標は、【 】である。A.ISMS教育受講/合格100%(全従業者)

B.予防処置の発行件数を四半期に1件以上

C.セキュリティインシデント発生件数/2件以内

答え:A

設問: 【 】とは、企業や個人の情報を盗み取るため、特定の相手(企業組織や社員)をメールなどの手段で狙う攻撃のことです。A. 標的型攻撃

B. ウイルス型攻撃

C. サイバー攻撃

答え:A

設問: 標的型攻撃メールの特徴はどれか。A. 支払う必要がない料金を振り込ませるために、債権回収会社などを装い無差別に送信される。

B. 件名や本文に、組織の担当者の業務に関係する内容が記述されている。

C. 偽のホームページにアクセスさせるために、金融機関などを装い無差別に送信される。

答え:B

設問:⑥ ISMSでは、情報資産とは、書類、データに加えて、ハードウェア、ソフトウェア、設備、ファームウェア(媒体など)、要員までも包括する。答え:○

設問:⑦ 私物の外部記録媒体(USBメモリ、外づけHDDなど)の使用は原則禁止である。答え:○

設問:⑧ 当社が重大な損失もしくは不利益を受けるような恐れのある機密情報を社外へ持ち出す場合は、責任者の許可を得て、目的地以外へ立ち寄らず、手放さない、車中に放置しないよう徹底する。答え:○

設問:⑨ PCのログインパスワードは英数混合8文字以上のパスワードとする。答え:○

設問:⑩ PCのパスワード付きスクリーンセーバの設定時間は、15分以内とする。答え:×

実施日:

氏名:

所属:

得点: 点/100点

✓ 教育内容に合った問題を考え、作成します。例えば、今回の教育内容に「当社のルールの順守」が含まれているため、⑥~⑩のような設問を作成します。

教育の名称どのような教育を実施したのか、教育テーマを記載します。

実施期間教育を実施する期間を記載します。

教育方法教育・訓練方法は、集合研修や、職場訓練(OJT)、資格試験の受験、eラーニングなどさまざまあります。その中で、実際に実施した方法を記載します。

教育の概要実施した教育の概要や、教育を実施した目的を記載します。

受講対象者・部門教育を受講する対象者を記載します。

参加者教育を実際に受講した者を記載します。以下の例のように、「教育の受講者一覧」を別紙で作成し、実施記録と分けて記載するとわかりやすくなります。

氏名:○○○○

受講日:20XX/-/-

氏名:○○○○

受講日:20XX/-/-

具体的には、以下の内容について教育を行い、ISMSの重要性を十分理解させる必要があります。 ・情報セキュリティ方針

・情報セキュリティパフォーマンスの向上によるメリットや、自身の業務とISMSの関係、実施すべきセキュリティ対策の具体的な内容

・ISMSによって割り当てられた責任を果たさなかった場合の組織に与える影響これらの内容について認識を持たせるために、教育や訓練を実施します。具体的な教育・訓練の実施手順は、「力量」や「コミュニケーション」で説明します。

・コミュニケーションの内容

・コミュニケーションの実施時期

・コミュニケーションの対象者

・コミュニケーションの方法

ISMSに関連するコミュニケーションをとる手順を確立した例を、以下に示します。例を参考に、自社のISMSに対してPDCAサイクルを回す上で必要なコミュニケーションをとる手順を確立します。

内容コミュニケーションで伝える情報

実施時期伝えるタイミング

対象者誰に伝えるのか、情報を伝える対象者

実施者誰に伝えるのか、情報を対象者に伝える者

方法情報を伝える手段

組織が決めた文書化された情報作成する項番「7. 支援」で作成

監査プログラムの実施、結果に関わる文書化された情報

マネジメントレビューの結果作成する項番「9. パフォーマンス評価」で作成

文書化した情報を識別できるよう、以下の例のように採番方法を決めたり、各文書には適切なタイトル、作成者、承認者、日付などを記載したりします。

13-2-6. ISMS:8. 運用

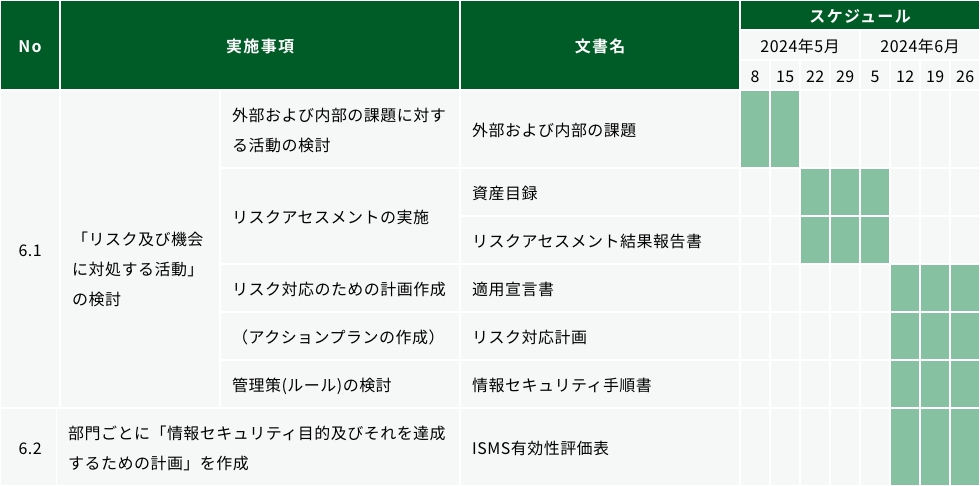

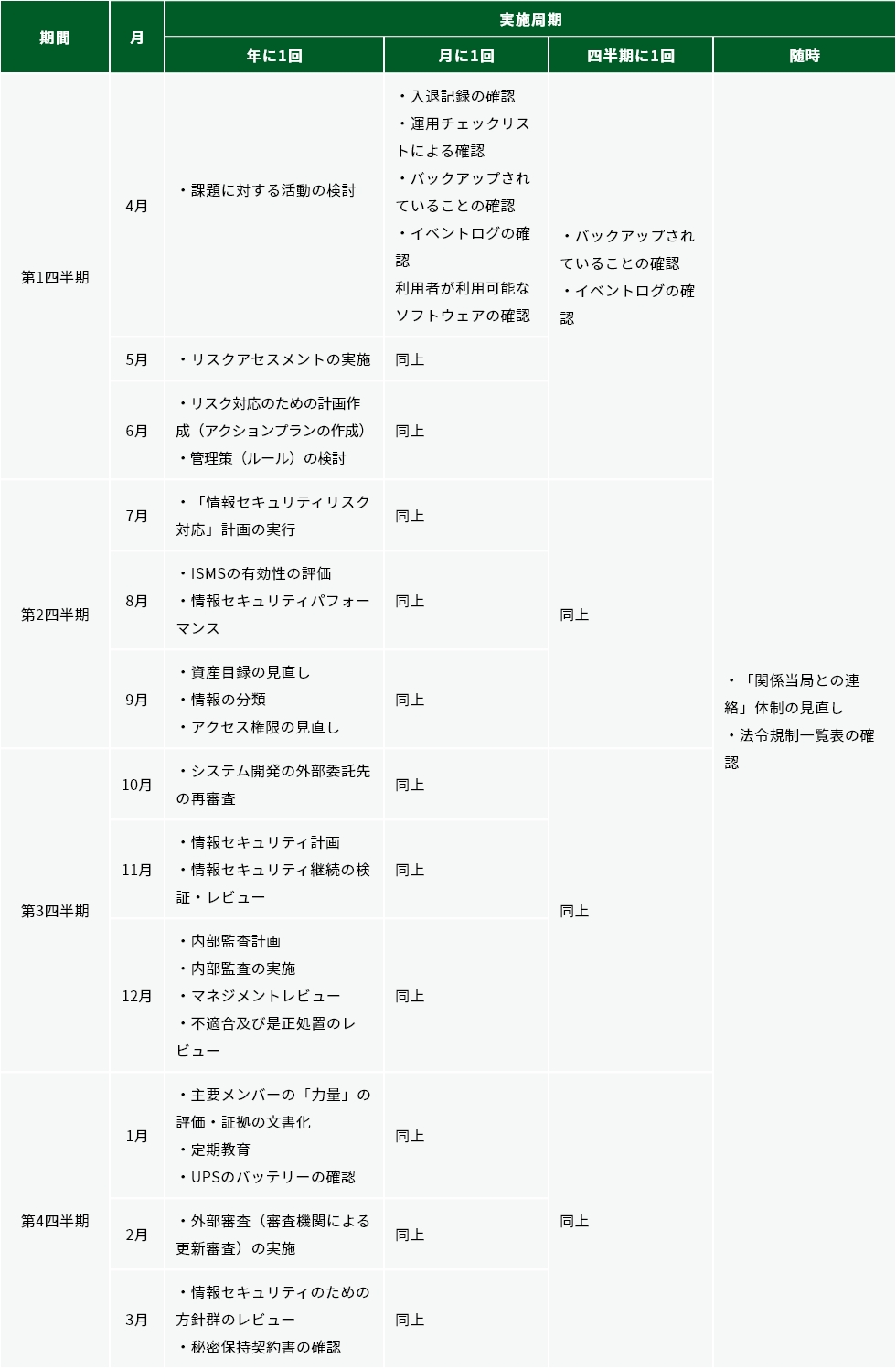

前記の計画表は、ISMSの要求事項のうち「6.計画」の箇所だけを抜粋し、作成が必要な文書や、細かいスケジュールを示すことに焦点を当てたものですが、次の計画表は年間を通して実践すべき事項を記載したものとなっています。

「13-2-4. ISMS:6. 計画」を参照してください。

13-2-7. ISMS:9. パフォーマンス評価

・ISMSの内部監査の体制や実施方法といった手順に関する知識を有している人

・自社のISMSを把握している人

・監査対象となる部署の業務内容を把握している人

a) 情報セキュリティ方針および情報セキュリティ目的を確立し、それらが組織の戦略的な方向性と両立することを確実にしているか。

質問で確認

e) 文書化した情報として利用可能であるか。

確認結果・文書類:監査時に記載する部分

ISO27001認証取得に関する内部監査 監査目的

ISO/IEC27001:2022認証取得に向けた当社ISMSの整備、運用状況を確認 監査テーマ

・管理策の運用状況、および有効性の確認

・第一段階審査の指摘に対する改善状況の確認 監査方法

被監査部門に対するヒアリング、文書化された情報の閲覧、およびオフィスの視察 監査基準

JISQ27001:2022(ISO/IEC27001:2022)の要求事項、当社ISMSマニュアル、および情報セキュリティ手順書

被監査部門名:情報システム部

監査人:○○ ○○

応対者:△△ △△

日時:20XX/-/- 00:00 【No2】

被監査部門名:管理部

監査人:○○ ○○

応対者:△△ △△

日時:20XX/-/- 00:00 【No3】

被監査部門名:営業部

監査人:○○ ○○

応対者:△△ △△

日時:20XX/-/- 00:00 【No4】

被監査部門名:総務部

監査人:○○ ○○

応対者:△△ △△

日時:20XX/-/- 00:00

報告手段:報告会の開催

監査人①:【名前】/【社名】 被監査部門②:管理部

監査人②: 被監査部門③:営業部

監査人③: 被監査部門④:総務部

監査人④:

当組織でのISMSは、ISO27001:2022規格に基づく体制構築(文書化)をほぼ完了し、要求事項に対する重大な不適合は検出されなかった。全体として適切となる有効な仕組みにより運用を開始したと判断できる。

また社員の周知に関しては、ISMS教育の実施などにより体制や方針などの周知を行っていた。

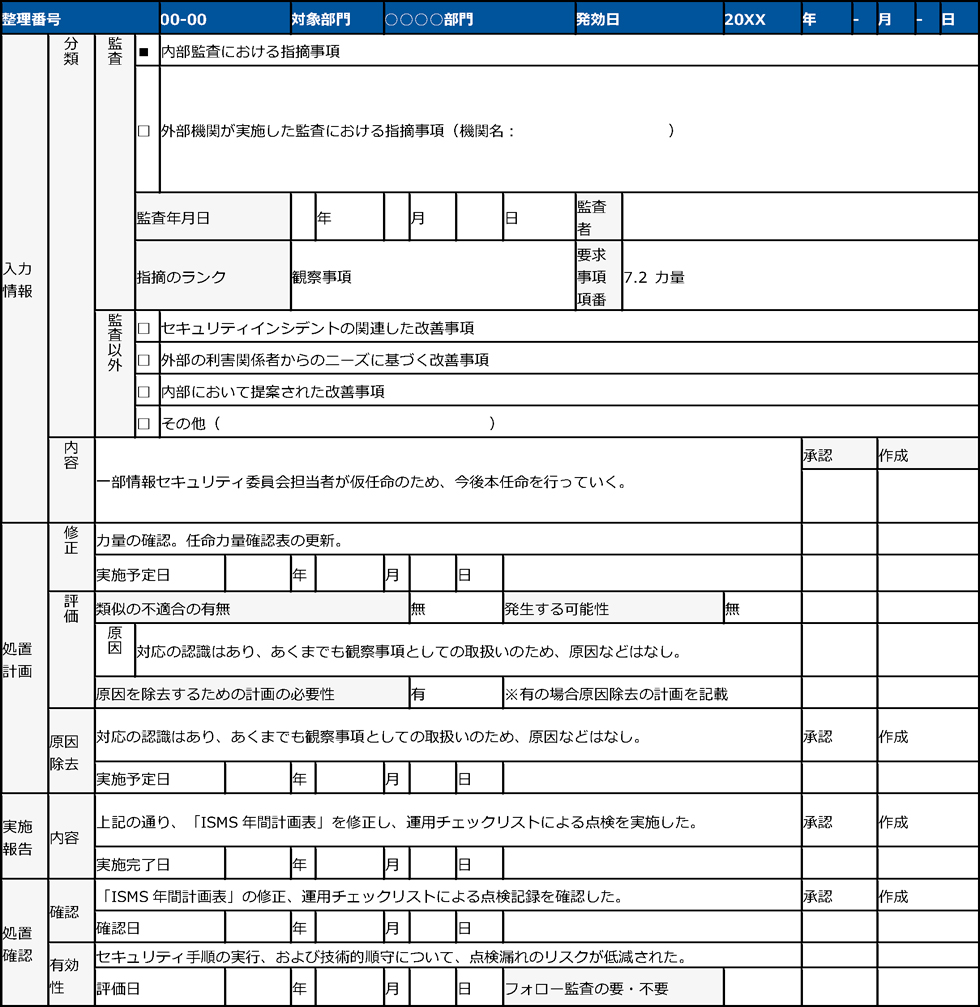

不適合・観察事項

一部ではあるが、対応が十分でない事項があったため○件を軽微な不適合、○件を観察事項とした。重大な不適合は、検出されなかった。

規格:5.2方針

内容:

規格では「情報セキュリティ方針は、次の事項を満たさなければならない。g) 必要に応じて、利害関係者が入手可能である。」としている。しかし、「情報セキュリティ方針」について、お客様などの利害関係者が入手可能であることを確認できなかった。

規格:4.3情報セキュリティマネジメントシステムの適用範囲の決定

内容:

ISMSマニュアルとネットワーク図で適用範囲の表現が同じであることの確認が難しい状況でした。ISMSマニュアルでは、ルータまで。ネットワーク図では、ONUまで。 【No2】

規格:7.3認識

内容:

実施中のISMS教育の終了をお願いします。

・不適合および是正処置

不適合に対する是正処置の実施状況を報告します。

・監視および測定の結果

情報セキュリティパフォーマンスや、ISMSの有効性についての監視、測定結果を報告します。

・監査結果

内部監査の結果を報告します。

・情報セキュリティ目的の達成

情報セキュリティ目的の達成数や未達成数など、情報セキュリティ目的の達成状況を報告します。

00:00~00:00

その後、課題の変化は発生しておりません。

20XX年〇月に実施した初回の内部監査により検出された“観察事項”1件は、是正対応中です。

今月末までに対応を予定しています。

そのほか現在対応中の不適合はありません。 2)監視および測定の結果

次回のマネジメントレビューにて測定結果を報告します。 3)監査結果 【内部監査】

20XX年〇月に1回目の内部監査を実施し、主にISMSの文書類整備状況の確認を行いました。

①ISO27001規格に基づく体制構築(文書化)をほぼ完了し、要求事項に対する重大な不適合は検出されませんでした。全体として適切な仕組みにより運用を開始したと判断します。

②一部ではありますが、対応が十分でない事項があり、観察事項1件が検出されました。

詳細は、「内部監査結果報告書」(20XX年〇月)にて報告の通りです。 4)情報セキュリティ目的の達成

次回のマネジメントレビューにて報告します。

「情報リスクアセスメント結果報告書」(20XX年〇〇月〇〇日)にて報告の通りです。

【リスク対応計画の状況】

・リスク対応計画にリストアップした管理策:○件

・対応が終了した管理策:○件

・対応が終了していない管理策2件は以下の通りです。

※詳細は、「リスク対応計画」(作成:20XX年〇〇月〇〇日、見直:20XX年〇月)にて報告の通りです。