13-3. ISMS文書体系(ISMS構築・導入に必要な文書と記録)

13-3-1. ISMS文書としての策定内容とポイント

対策基準を策定する際は、ISO/IEC 27001:2022附属書Aに掲載された合計93項目の管理策を参考にするとよいでしょう。ただし、組織が対策基準を策定する際は、組織の業態や規模によって必要となる管理策は異なるので、取捨選択することが必要です。ISO/IEC 27001:2022の附属書AやISO/IEC 27002:2022は網羅的に管理策がリストアップされているので、自組織に必要のない管理策が含まれています。またその一方、このリストにない管理策が必要となるケースもあることに注意が必要です。自組織におけるサイバーセキュリティリスクを自ら考えて必要な管理策を選択するために、リスクアセスメントの手法を使用し、対策基準を策定します。

対策基準策定時の注意点

ISMSの認証取得を目標にして情報セキュリティ対策を進めると、文書の整備が目的になり、本来の情報セキュリティ対策がおざなりになってしまい、ISMSが形骸化するケースが少なくありません。策定した管理策が継続的に実行されていくことが重要となります。

対策基準策定時の注意点

ISMSの認証取得を目標にして情報セキュリティ対策を進めると、文書の整備が目的になり、本来の情報セキュリティ対策がおざなりになってしまい、ISMSが形骸化するケースが少なくありません。策定した管理策が継続的に実行されていくことが重要となります。

組織は、情報セキュリティリスクを適切にコントロールするために必要となる管理策の有効性を検討し、対策基準を策定することが大切です。

13-3-2. ISMSの要求事項および管理策

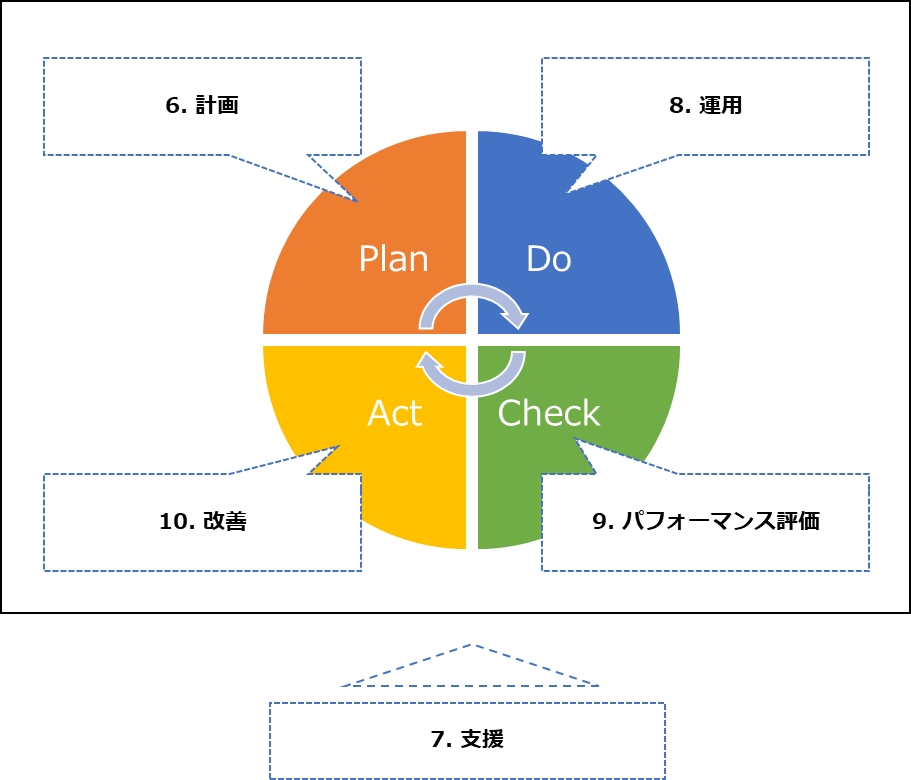

ISO/IEC 27001では、組織が効率的にISMSの構築・実施・維持・継続的改善を行うとともに、情報セキュリティのリスクアセスメントおよびリスク対応を実現するために必要な要求事項を定めています。ISO/IEC 27001の要求事項は、ISMS認証を取得するには必ず対応しなければなりません。どのような内容が要求されているのか認識するため、各要求事項の概要について説明します。要求事項は、後述のPDCAサイクルと呼ばれる運用サイクルに落とし込むことにより、情報セキュリティマネジメントを実施することになります。

マネジメントシステムとは、組織の方針や目標を定めて、その目標を達成するために必要な、組織を管理する仕組みのことを指します。情報セキュリティのマネジメントシステムであるISMSも、組織によって定めた目標達成のための取組です。その目標は、情報セキュリティに関することや、会社が抱えている機密情報をどう保護していくのかという内容となります。その目標に向かってマネジメントを行っていくための方法として、要求事項を実施しながら、PDCA(Plan・Do・Check・Act)サイクルを繰り返し、スパイラルアップしていくことが、ISO/IEC 27001では求められています。

図55. ISO/IEC 27001のPDCAサイクル

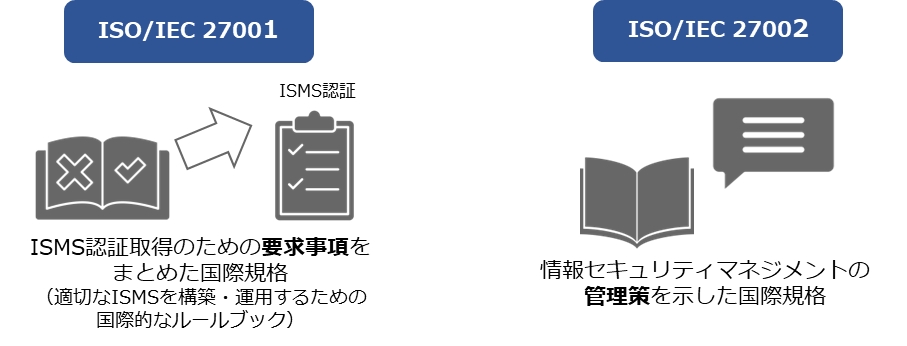

ISO/IEC 27001に記載されている要求事項をもとに、具体的な情報セキュリティマネジメントの管理策を示した規格としてISO/IEC 27002があります。 ISO/IEC 27001の付属書Aは、このISO/IEC 27002の内容をそのまま取り入れたもので、情報セキュリティ上のリスクを低減するための目的と、その目的を達成するための管理策で構成されています。

付属書Aは、ISMSの本文(ISO/IEC 27001の規格要求事項)を補完するガイドラインとしての位置づけにあります。業務内容やISMSの適用範囲によってはすべての管理策を適用することができない場合があり、その際には、適用できない理由を明確にし、採用しないという選択をすることができます。つまり、一律にすべての管理策を適用するのではなく、理由を含めて採用しない管理策を明示する必要があります。

ISO/IEC 27002では、合計93種の管理策が「組織的管理策」「人的管理策」「物理的管理策」「技術的管理策」 の4カテゴリに分類される形で解説されています。

ISO/IEC 27002の箇条5~8は、93種のISMS管理策で構成されています。以下の表は、それらの管理策標題の一覧です。詳細については「(別紙)ISO/IEC 27002:2022 管理策と目的」をご確認ください。

5.2 情報セキュリティの役割及び責任

5.3 職務の分離

5.4 経営陣の責任

5.5 関係当局との連絡

5.6 専門組織との連絡

5.7 脅威インテリジェンス

5.8 プロジェクトマネジメントにおける情報セキュリティ

5.9 情報及びその他の関連資産の目録

5.10 情報及びその他の関連資産の利用の許容範囲

5.11 資産の返却

5.12 情報の分類

5.13 情報のラベル付け

5.14 情報転送

5.15 アクセス制御

5.16 識別情報の管理

5.17 認証情報

5.18 アクセス権

5.19 供給者関係における情報セキュリティ

5.20 供給者との合意における情報セキュリティの取扱い

5.21 ICT サプライチェーンにおける情報セキュリティの管理

5.22 供給者のサービス提供の監視,レビュー及び変更管理

5.23 クラウドサービスの利用における情報セキュリティ

5.24 情報セキュリティインシデント管理の計画及び準備

5.25 情報セキュリティ事象の評価及び決定

5.26 情報セキュリティインシデントへの対応

5.27 情報セキュリティインシデントからの学習

5.28 証拠の収集

5.29 事業の中断・阻害時の情報セキュリティ

5.30 事業継続のためのICT の備え

5.31 法令,規制及び契約上の要求事項

5.32 知的財産権

5.33 記録の保護

5.34 プライバシー及びPII の保護

5.35 情報セキュリティの独立したレビュー

5.36 情報セキュリティのための方針群,規則及び標準の順守

5.37 操作手順書

6.2 雇用条件

6.3 情報セキュリティの意識向上,教育及び訓練

6.4 懲戒手続

6.5 雇用の終了又は変更後の責任

6.6 秘密保持契約又は守秘義務契約

6.7 リモートワーク

6.8 情報セキュリティ事象の報告

7.2 物理的入退

7.3 オフィス,部屋及び施設のセキュリティ

7.4 物理的セキュリティの監視

7.5 物理的及び環境的脅威からの保護

7.6 セキュリティを保つべき領域での作業

7.7 クリアデスク・クリアスクリーン

7.8 装置の設置及び保護

7.9 構外にある資産のセキュリティ

7.10 記憶媒体

7.11 サポートユーティリティ

7.12 ケーブル配線のセキュリティ

7.13 装置の保守

7.14 装置のセキュリティを保った処分又は再利用

8.2 特権的アクセス権

8.3 情報へのアクセス制限

8.4 ソースコードへのアクセス

8.5 セキュリティを保った認証

8.6 容量・能力の管理

8.7 マルウェアに対する保護

8.8 技術的ぜい弱性の管理

8.9 構成管理

8.10 情報の削除

8.11 データマスキング

8.12 データ漏えいの防止

8.13 情報のバックアップ

8.14 情報処理施設の冗長性

8.15 ログ取得

8.16 監視活動

8.17 クロックの同期

8.18 特権的なユーティリティプログラムの使用

8.19 運用システムに関わるソフトウェアの導入

8.20 ネットワークのセキュリティ

8.21 ネットワークサービスのセキュリティ

8.22 ネットワークの分離

8.23 ウェブ・フィルタリング

8.24 暗号の使用

8.25 セキュリティに配慮した開発のライフサイクル

8.26 アプリケーションのセキュリティの要求事項

8.27 セキュリティに配慮したシステムアーキテクチャ及びシステム構築の原則

8.28 セキュリティに配慮したコーディング

8.29 開発及び受入れにおけるセキュリティ試験

8.30 外部委託による開発

8.31 開発環境,試験環境及び運用環境の分離

8.32 変更管理

8.33 試験情報

8.34 監査試験中の情報システムの保護

(出典)MSQA「ISO/IEC 27002:2022 対応 情報セキュリティ管理策実践ガイド」を基に作成

ISO/IEC 27002では、2022年の改訂より「属性」という考え方が新たに追加されました。この「属性」についての各管理策としては「予防( preventive )」、「検知( detective )」、「是正( corrective )」のいずれかに分類され、またその特性によって「機密性」、「完全性」、「可用性」のいずれかに関連付けられています。さらに、サイバーセキュリティ概念、運用機能、セキュリティドメインという3つの観点からも属性のグループ分けが行われています。「属性」という考え方が追加された結果、各管理策をより柔軟かつさまざまな場面に採用できるようになりました。

この「属性」という考え方は、他の組織や団体が発行するガイドラインなどとの親和性を高める効果も期待できます。例えば、「サイバーセキュリティ概念」では「識別、防御、検知、対応、復旧」という5つの属性値が示されていますが、これは米国国立標準研究所(NIST)が発行しているCSF(サイバーセキュリティフレームワーク)でも採用されているものです。また、組織は自らの視点を作るために、独自の属性を作ることも可能です。

[属性値]予防、検知、是正

[属性値]識別、防御、検知、対応、復旧

[属性値]ガバナンス、資産管理、情報保護、人的資源のセキュリティ、物理的セキュリティ、システムおよびネットワークセキュリティ、アプリケーションのセキュリティ、セキュリティを保った構成、識別情報およびアクセスの管理、脅威および脆弱性の管理、継続、供給者関係のセキュリティ、法および順守、情報セキュリティ事象管理、情報セキュリティ保証

[属性値]ガバナンスおよびエコシステム、保護、防御、対応力