25-2. 「リスキリング」「チェンジマインド」の実施計画例

25-2-1. 「ITスキル標準」の実施計画例

ITスキル標準レベル1「IT入門(2)」をもとに実施計画を作成する手順を説明します。

学習目標を明確にします。

学習目標

職業人としてIT(情報技術)の基本的な知識を活用し、上位者の指導の下、業務の分析やシステム化の支援や情報の活用ができる。

(出典) IPA「ITスキル標準モデルカリキュラム-レベル1を目指して-」をもとに作成

カリキュラムの知識項目を確認し、学ぶ必要がある項目を整理します。

第1回 オリエンテーション、コンピュータ上での情報表現

学習目標 数値や文字情報をコンピュータ上で表現する方法と用語を説明できる。

対応する知識項目

(大分類)―(中分類)

・ 基礎理論 - 基礎理論

・ 技術要素 - マルチメディア

第2回 プログラミングの役割

学習目標 アルゴリズムとプログラミングとの関係を説明できる。

対応する知識項目 (大分類)―(中分類) ・ 基礎理論 - アルゴリズムとプログラミング

第3回 コンピュータの種類と構成する装置

学習目標 コンピュータを構成する装置と役割を説明できる。

対応する知識項目

(大分類)―(中分類)

・ コンピュータシステム - ハードウェア

・ コンピュータシステム - コンピュータ構成要素

第4回 ソフトウェアの種類と役割

学習目標 ソフトウェアの種類と役割を説明できる。

対応する知識項目 (大分類)―(中分類) ・ コンピュータシステム - ソフトウェア

第5回 システム処理形態と処理方式

学習目標 システムの処理形態と処理方式の用語を説明できる。

対応する知識項目 (大分類)―(中分類) ・ コンピュータシステム - システム構成要素

第6回 前半のまとめ

学習目標 前半の講義のまとめを行う。

対応する知識項目 (大分類)―(中分類) -

第7回 マルチメディアとヒューマンインタフェース

学習目標 マルチメディアの種類とヒューマンインタフェースの基本的な用語を説明できる。

対応する知識項目

(大分類)―(中分類)

・ 技術要素 - ヒューマンインタフェース

・ 技術要素 - マルチメディア

第8回 ネットワーク技術の活用①

学習目標 インターネットの仕組みと通信サービスの特徴を説明できる。

対応する知識項目 (大分類)―(中分類) • 技術要素 - ネットワーク

第9回 ネットワーク技術の活用②

学習目標 通信網と通信プロトコルに関する用語を説明できる。

対応する知識項目 (大分類)―(中分類) ・ 技術要素 - ネットワーク

第10回 データベースの技術①

学習目標 データベースのモデル化と正規化の方法を説明できる。

対応する知識項目 (大分類)―(中分類) ・ 技術要素 - データベース

第11回 データベースの技術②

学習目標 データベースの表操作の方法を説明できる。

対応する知識項目 (大分類)―(中分類) ・ 技術要素 - データベース

第12回 情報セキュリティ対策①

学習目標 セキュリティ対策に関する基本的な用語を説明できる。

対応する知識項目 (大分類)―(中分類) ・ 技術要素 - セキュリティ

第13回 情報セキュリティ対策②

学習目標 セキュリティ対策に関する基本的な用語を説明できる。

対応する知識項目 (大分類)―(中分類) ・ 技術要素 - セキュリティ

第14回 後半のまとめ

学習目標 後半の講義のまとめを行う。

対応する知識項目 (大分類)―(中分類) -

第15回 まとめ

学習目標 これまでの講義内容を総括する。

対応する知識項目 (大分類)―(中分類) -

(出典) IPA「ITスキル標準モデルカリキュラム-レベル1を目指して-」をもとに作成

各回で行う内容を具体的に決めます。例として第13回で行う内容は、以下の通りです。

第13回 情報セキュリティ対策②(講義70分+演習20分)

学習目標 セキュリティ対策に関する基本的な用語を説明できる。

内容

1.技術的なセキュリティ対策

(1)個人認証技術の種類と特徴

・ ID、パスワード

・ コールバック

・ デジタル署名

・ 生体認証技術

(2)暗号化技術の種類と特徴

・ 公開鍵暗号方式の仕組み

・ 秘密鍵暗号方式の仕組み

(3)不正侵入・コンピュータウイルス対策

・ 入退出管理

・ アクセス管理、機密管理

・ ファイアウォール・コンピュータウイルスの種類と対策

(4)演習問題【セキュリティの種類と対策】

2.そのほかの情報セキュリティ対策

(1)個人情報の漏えい

(2)情報セキュリティポリシー

(3)責任と権限の明確化

(4)情報セキュリティマネジメントシステム(ISMS)

研修・教育方法(予定時間)

講義70分

演習20分

対応する知識項目

<共通キャリア・フレームワークの大分類/中分類との対応>

技術要素-セキュリティ

(出典) IPA「ITスキル標準モデルカリキュラム-レベル1を目指して-」をもとに作成

カリキュラムをもとに、学習内容を具体的にします。

具体的な学習内容(例)

1.技術的なセキュリティ対策

(1)個人認証技術の種類と特徴

個人認証は、システムやネットワークへのアクセスを管理するための基本的な技術です。以下の主要な技術を説明します。

● ID、パスワード

最も一般的な認証方法。IDで個人を特定し、パスワードで本人確認を行います。ただし、パスワードの漏えいリスクや、短い・単純なパスワードの使用がセキュリティの脆弱性となりがちです。

● コールバック

電話やメッセージを使用して本人確認を行う方法。例えば、ログイン時にワンタイムパスワードを送信し、そのパスワードを使用してログインする方法などが含まれます。二要素認証(2FA)の一部として利用されることも多いです。

● デジタル署名

公開鍵暗号方式を利用して、データの改ざんや成りすましを防ぐ技術。電子的な書類やメールの送信者が本人であることを証明する際に使用されます。

● 生体認証技術

指紋、顔認証、虹彩認証など、生体的な特徴を利用して個人を特定します。高いセキュリティを実現できますが、技術の精度やプライバシー問題が課題となることもあります。

(2)暗号化技術の種類と特徴

情報を保護するために、データの暗号化は重要です。主に以下の2つの暗号化方式があります。

● 公開鍵暗号方式

暗号化と復号に異なる鍵(公開鍵と秘密鍵)を使用する方式です。公開鍵で暗号化されたデータは対応する秘密鍵でのみ復号可能であり、安全な通信に使われます。

● 秘密鍵暗号方式

暗号化と復号に同じ鍵を使用する方式。公開鍵暗号に比べて高速で、VPNやWi-Fiのセキュリティなどに使用されますが、鍵の管理が課題となります。

(3)不正侵入・コンピュータウイルス対策

ネットワークやシステムに対する攻撃を防ぐための対策です。

● 入退出管理

システムや施設への物理的・論理的なアクセスを制限し、許可された者のみがアクセスできるようにする対策です。カードキーや生体認証が使用されます。

● アクセス管理、機密管理

特定の情報にアクセスできるユーザーや権限を設定し、無許可のアクセスを防ぎます。これにより、社内のデータ流出や情報漏えいを防ぎます。

● ファイアウォール

ネットワーク間の不正な通信を防ぐための装置またはソフトウェア。パケットフィルタリングやプロキシ機能などを使用し、外部からの攻撃を防ぎます。

● コンピュータウイルス対策

ウイルス対策ソフトウェアの導入や、定期的なアップデート、メール添付ファイルの検査など、ウイルス感染を防ぐための措置が取られます。

(4)演習問題【セキュリティの種類と対策】

実際の状況を想定したシナリオを使い、各種セキュリティ対策がどのように適用されるかを検討します。

例:新しいウェブサービスを公開する際、どのような認証・暗号化技術を導入すべきかを考察する問題。

2. そのほかの情報セキュリティ対策

(1) 個人情報の漏えい

個人情報の漏えいリスクに対する対策として、データの暗号化、アクセス権限の制限、適切なバックアップの実施が重要です。また、外部とのデータ共有には必ずセキュリティ対策を講じ、セキュアなチャネルを使用することが推奨されます。

(2) 情報セキュリティポリシー

企業や組織が、情報資産をどのように保護するかを明確に定めた規程やガイドラインを「情報セキュリティポリシー」と呼びます。これにより、従業員全員がセキュリティの重要性を理解し、一貫した対策を講じることができます。

(3) 責任と権限の明確化

セキュリティ対策においては、誰がどのような責任を持ち、どのような権限を持つのかを明確にすることが不可欠です。これにより、インシデント発生時の対応がスムーズに進行し、迅速な問題解決が可能となります。

(4) 情報セキュリティマネジメントシステム(ISMS)

ISMSは、企業や組織がセキュリティ管理をシステム的に行うためのフレームワークです。国際規格であるISO/IEC

27001に準拠して、リスクの評価、管理、改善を繰り返すことで、継続的なセキュリティ強化を図ります。

カリキュラム内容を学習するための方法を検討します。学習方法を例示します。

● オンライン学習(eラーニングなど)の利用

無料や低価格で利用できるオンライン学習プラットフォームを活用します。例えば、「マナビDX」などで、以下のような内容を学びます:

▶ パスワードや生体認証技術、暗号化技術の基礎について解説したレッスン

▶ 不正アクセス対策やウイルス対策の基本を学べる動画やレッスン

▶ 情報セキュリティポリシーやISMSの基本をカバーする初心者向けのレッスン

● 実践的な演習を取り入れた社内研修

社内で、実際に手を動かして学べる簡単な演習を実施します。例えば、以下のような内容を取り入れます:

▶ パスワード管理や二要素認証の設定について、従業員が自分で試すハンズオン研修

▶ 簡単なファイアウォールの設定やアクセス管理の仕組みを学べる実践的な演習

▶ セキュリティ対策の演習問題の実施

これらの実施により、従業員がすぐに実務に役立てられるスキルを身につけられます。

● 社内ディスカッションと情報共有

定期的に社内でセキュリティに関する話し合いや情報共有の場を設け、従業員同士で意見交換を行います。例えば以下のような事項を取り上げます。

▶ 個人情報保護やセキュリティポリシーに関する業務上の注意点や実践方法について

▶ ISMSをどのように社内で実践するか、基本的な導入手順や活用方法についてディスカッションを行います。学んだ内容を業務にどのように適用できるかを従業員同士で考えることで、実践的な理解を深め、セキュリティ対策を現場で活かせるようになります。

学習を開始し、週次または月次で進捗報告を行います。各セッションの進行状況を確認し、従業員が計画に遅れを取っている場合は、すぐに調整を行います。さらに、定期的なテストや確認を設定し、理解度やスキルの定着度を把握します。

従業員からのフィードバックを定期的に収集し、内容が難しすぎる、または簡単すぎる場合には、カリキュラムの内容を調整します。さらに、トレーニング終了後も、従業員が学んだことを実際の仕事で活用できているかを確認し、必要に応じて追加のサポートや新しい学習計画を提供します。

25-2-2. 「デジタルスキル標準」の実施計画例

「デジタルスキル標準」は、DXに関する基礎的な知識やスキル・マインドを身につけるための指針としての「DXリテラシー標準」と、DXを推進する人材を育成・採用するための指針としての「DX推進スキル標準」の2種類で構成されています。

DXリテラシー標準では、あらゆるビジネスパーソンに求められる知識・スキルが定義されています。学習項目のうち、「How – セキュリティ」を学ぶための手順を例示します。

学習する内容を明確にします。「How – セキュリティ」で定義されている内容は以下の通りです。

How – セキュリティの内容

セキュリティ技術の仕組みと個人がとるべき対策に関する知識を持ち、安心してデータやデジタル技術を利用できる。

● データやデジタル技術に対して徒に不安を感じることなく、適切に利用するためには、情報を守る仕組みを知ることが求められる。

● 企業が用意する環境・対策に加えて、個人もセキュリティ対策を行う必要性とその方法を理解する必要がある。

(出典) IPA「デジタルスキル標準ver.1.2」をもとに作成

学習項目例は以下の通りです。

学習項目例

● セキュリティの3要素

✓ 機密性

✓ 完全性

✓ 可用性

● セキュリティ技術

✓ 暗号

✓ ワンタイムパスワード

✓ ブロックチェーン

✓ 生体認証

● 情報セキュリティマネジメントシステム(ISMS)

● 個人がとるべきセキュリティ対策

✓ IDやパスワードの管理

✓ アクセス権の設定

✓ 覗き見防止

✓ 添付ファイル付きメールへの警戒

✓ 社外メールアドレスへの警戒

(出典) IPA「デジタルスキル標準ver.1.2」をもとに作成

学習内容を具体的にします。

具体化した学習内容(例)

セキュリティの3要素

✓ 機密性

情報を許可された人だけがアクセスできる状態を保つこと。例えば、パスワードや暗号化によってデータを保護します。

✓ 完全性

情報が正確で、改ざんや破壊されていない状態を維持すること。例えば、ハッシュ関数を使ったデータ検証により、データの一貫性を確保します。

✓ 可用性

情報やシステムに必要なときにアクセスできる状態を維持すること。例えば、サーバの冗長化やデータバックアップにより、障害発生時も業務を継続できるようにします。

セキュリティ技術

✓ 暗号

暗号は、データを「鍵」を使って別の形に変える技術です。この変えられたデータは、正しい「鍵」を持っている人だけがもとの形に戻せる仕組みです。

✓ ワンタイムパスワード

一度限り有効な使い捨てのパスワード。時間制限や一回の使用で無効になるため、パスワードが盗まれても再利用されるリスクが低いです。

✓ ブロックチェーン

取引データを分散型の台帳に記録する技術。ブロックチェーンは変更が困難で、データの透明性と信頼性を高めるために使用されます。

✓ 生体認証

ユーザーの身体的特徴(指紋、顔、虹彩など)を使用して本人確認を行う技術。これにより、なりすましのリスクを減らします。

✓ 情報セキュリティマネジメントシステム(ISMS)

組織が情報セキュリティを計画的に管理・運営するための仕組み。ISO

27001がその基準として有名で、リスクアセスメント、セキュリティ方針の策定、従業員の教育などが含まれます。

個人がとるべきセキュリティ対策

✓ IDやパスワードの管理

複雑なパスワードを使用し、使い回しを避ける。パスワードマネージャーを活用することも推奨されます。

✓ アクセス権の設定

必要最低限のアクセス権限を設定し、不要な権限を持たないようにする。例えば、共有フォルダへのアクセス権限を適切に管理することが重要です。

✓ 覗き見防止

公共の場所で作業する際に、画面を覗かれないように注意する。プライバシーフィルターなどの物理的な対策も効果的です。

✓ 添付ファイル付きメールへの警戒

信頼できない送信者からの添付ファイルは開かない。特に.exeファイルやスクリプトファイルは注意が必要です。

✓ 社外メールアドレスへの警戒

社外からのメールにはフィッシングや詐欺のリスクが伴うことが多いため、注意深くメールの内容やリンクを確認することが重要です.

学習計画の例

研修期間と目的

期間:半日〜1日(1セッションあたり30分〜1時間)

目的:基本的なセキュリティ知識を学び、実務でのリスクを軽減できるレベルにする。

研修プログラム例

1日目:セキュリティの基本

内容:セキュリティの3要素(機密性、完全性、可用性)の基本説明。

方法:簡単なプレゼンテーションと事例紹介を活用し、各自が自身の業務におけるセキュリティの問題点を考えます。

2日目:セキュリティ技術の紹介

内容:暗号化、ワンタイムパスワード、生体認証の基本説明。

方法:専門的な用語を避け、従業員が使い慣れている技術やツールを例に出すことで、日常にどう活かせるかを具体的に説明します。

3日目:個人がとるべきセキュリティ対策

内容:パスワード管理、メールの警戒、物理的なセキュリティの基本説明。

方法:従業員が今すぐできる行動に絞り、具体的な行動リストを共有します。例えば、「今日から自分のパスワードを強化する」「メールのリンクをクリックする前にURLを確認する」といった実践的な対策を提案します。

計画策定のポイント

● 実践的かつシンプルな内容にする

研修内容は理論に加えて、実際に業務で活かせる具体的な行動を中心に設計します。複雑な専門用語や技術的な話は避け、従業員がすぐに実践できる対策を説明することが重要です。

例:パスワードを複雑に設定し、パスワード管理ツールを使う方法を教える、メールの不審な点を見分けるチェックリストを提供する。

● 短時間で集中できるセッション構成

研修は30分〜1時間と短く区切り、1回のセッションで1つのテーマに集中するように構成します。従業員の負担を減らし、重要な内容を確実に理解してもらうために、セッションごとに焦点を絞ることが大切です。

例:1回目は「パスワード管理」、2回目は「不審メールへの対応」といった具合に、テーマを分けて短い時間で進める。

● 実施後のフォローアップを重視

研修が終わった後も、理解度や実践状況を確認する仕組みを取り入れることが重要です。例えば、定期的なチェックリストの確認や簡単なクイズで知識の定着を図ります。

例:研修後に「パスワードを強化しましたか?」などのフォローアップメールや、理解度を測るクイズを実施することで、日常的に意識を高める。

● 参加者の理解度に合わせた進行

参加者のセキュリティに対する知識の違いを考慮し、初心者にも分かりやすい言葉を使い、ゆっくり進めることが大切です。難しい言葉や専門用語は避けて、具体的な例を使いながら説明しましょう。

例:「パスワード管理がなぜ重要か」を説明する際に、複雑な理論ではなく、「簡単なパスワードは悪意のある人に推測されやすい」という形で、わかりやすく説明します。

● 実際の行動を取り入れる

理論に加えて、実際にやってみる活動を含めることで、参加者が実務にどう活かすかを学べるようにします。実際に手を動かしてみることで、学んだ内容が現実の業務に結びつきやすくなります。

例:「不審なメールをどう判断するか」を学んだ後、実際にその場でメールを確認してもらう時間を作り、すぐに対策を実行する体験をさせます。

ポイントを3つ紹介します。

● 理解度の確認

研修内容がしっかりと理解されているかを確認するため、簡単なテストやクイズを実施します。これにより、参加者がどの程度理解しているか、また補足が必要な部分があるかを把握できます。

例:「今日学んだセキュリティ対策を実際にどのように実施するか」を問う簡単な質問や選択式のテストを実施します。

● フォローアップと定期的な確認

研修が終わった後も、継続してセキュリティ意識を高めるために、定期的に復習資料を送ったり、重要なポイントをリマインドするメールを配信したりします。日常的にセキュリティ意識を保つ仕組みを作ることが大切です。

例:毎月1回「パスワードを更新していますか?」や「不審なメールに注意しましょう」といった確認メールを送ります。また、定期的にセキュリティ対策のチェックリストを共有し、従業員が自主的に対策を実践しているか確認します。

● フィードバックの収集

研修後に参加者からのフィードバックを収集し、研修内容や進行方法についての改善点を把握します。これにより、次回の研修がより効果的なものになります。

例:「研修で学んだことは役に立ちましたか?」「今後、さらに知りたいセキュリティの内容はありますか?」といった簡単なアンケートを実施し、感想や要望を集めます。

「人材類型:サイバーセキュリティ」の「サイバーセキュリティマネージャー」の育成の例を紹介します。「サイバーセキュリティマネージャー」に必要なスキルを身につけるための教育・研修の実施計画を例示します。

人材類型

サイバーセキュリティ

ロール

サイバーセキュリティマネージャー

DXの推進において担う責任

顧客価値を拡大するビジネスの企画立案に際して、デジタル活用に伴うサイバーセキュリティリスクを検討・評価するとともに、その影響を抑制するための対策の管理・統制の主導を通じて、顧客価値の高いビジネスへの信頼感向上に貢献する

主な業務

● 新規ビジネスにおけるデジタル活用を通じて生じるサイバーセキュリティ、セーフティ、プライバシー保護に関するリスクを評価する

● リスクとリターンのバランスを踏まえ、サイバーセキュリティリスクの影響を抑制するための戦略や、対策の実施体制を検討する

● サイバーセキュリティリスク抑制のための対策の実施状況の管理や監査を行う

● 事業実施に用いているデジタル環境で発生するサイバーセキュリティインシデントへの対応を行う

必要なスキル(高い実践力と専門性が必要のみ抜粋)

カテゴリ:セキュリティ

サブカテゴリ:セキュリティマネジメント

スキル項目

● セキュリティ体制構築・運営

● セキュリティマネジメント

● インシデント対応と事業継続

● プライバシー保護

(出典) IPA「デジタルスキル標準ver.1.2」をもとに作成

スキルの詳細は以下の通りです。

「セキュリティマネジメント」サブカテゴリ-の構造

● セキュリティ体制構築・運営

セキュリティ対策を実施する体制の構築とその維持運営(要員の確保・育成を含む)を円滑に行うためのスキル、および組織としてのセキュリティカルチャーを企業内で醸成する活動を行うためのスキル

● セキュリティマネジメント

情報、サイバー空間、OT/IoT環境などのセキュリティマネジメントのプロセスを適切に実施するためのスキル

● インシデント対応と事業継続

各種リスク(サイバー攻撃、過失、内部不正、災害、障害など)がデジタル利活用におけるセキュリティインシデントとして顕在化した際の影響を抑制し、事業継続を可能とするためのスキル

● プライバシー保護

パーソナルデータなどのプライバシー情報の保護に求められる要件の理解とその実践に関するスキル

(出典) IPA「デジタルスキル標準ver.1.2」をもとに作成

上記のスキルを身につけるための実施計画を例示します。

現状分析

従業員の現在のセキュリティ知識とスキルを評価します。簡単なテストやアンケートでセキュリティに関する理解度を測定し、各自の強みや弱みを把握します。

テストの例は以下の通りです。

セキュリティに関する理解度テストの例

セキュリティ体制構築・運営

Q1. セキュリティ体制を効果的に構築し、維持運営するために最も重要な要素は次のうちどれですか?

a. セキュリティ体制を継続的に見直し、必要に応じて改善するプロセスを設ける

b. セキュリティソフトウェアを定期的にアップデートする

c. IT部門の従業員だけでセキュリティ体制を構築し、他の従業員には任せない

d. 外部ベンダーにすべてのセキュリティ対策を委託する

答え:「a. セキュリティ体制を継続的に見直し、必要に応じて改善するプロセスを設ける」

解説:

セキュリティ体制の構築や運営は、一度設けたら終わりではなく、常にリスクや組織の変化に応じて見直し、改善することが求められます。従業員の育成や全員が参加するセキュリティカルチャーの醸成も重要です。

セキュリティマネジメント

Q2. セキュリティマネジメントのプロセスで、最も重要な「リスクアセスメント」とは何ですか?

a. セキュリティソフトウェアの更新スケジュールを確認すること

b. 会社のセキュリティ予算を決定すること

c. 企業が直面するセキュリティリスクを評価・分析すること

d. セキュリティインシデントの発生回数を計測すること

答え:「c. 企業が直面するセキュリティリスクを評価・分析すること」

解説: リスクアセスメントは、組織の脅威や脆弱性を特定し、どのようなリスクが最も重大であるかを評価するプロセスです。

インシデント対応と事業継続

Q3. サイバー攻撃が発生した場合に、最初に行うべき対応はどれですか?

a. 影響を受けたシステムを速やかにオフラインにする

b. すぐに新しいセキュリティソフトウェアをインストールする

c. メディアにインシデントを報告する

d. インシデントの原因を調査するためのチームを編成する

答え:「a. 影響を受けたシステムを速やかにオフラインにする」

解説: サイバー攻撃を受けた場合、被害の拡大を防ぐために、まず影響を受けたシステムを隔離することが重要です。

プライバシー保護

Q4. プライバシー保護の観点から、企業が顧客の個人情報を処理する際に最も重要な点は何ですか?

a. データの物理的な保存場所を定期的に変更する

b. データ処理の目的を明確にし、顧客からの同意を得る

c. データを自動で削除するソフトウェアを購入する

d. 顧客にデータ処理の手続きを詳細に説明する

答え:「b. データ処理の目的を明確にし、顧客からの同意を得る」

解説: プライバシー保護法において、データ処理の目的を明示し、事前に顧客の同意を得ることは最も基本的かつ重要な要件です。

スキル習得目標の設定

身につけさせたいスキル(セキュリティ体制構築、セキュリティマネジメント、インシデント対応、プライバシー保護など)を明確にし、何をいつまでに習得するか具体的な目標を設定します。

目標設定の例

1. セキュリティ体制構築・運営

目標:

3ヶ月以内に、基本的なセキュリティポリシーを策定して社内に共有し、従業員全員が日常業務においてそのポリシーを実践できるようにする。

2. セキュリティマネジメント

目標:

3ヶ月以内に、主要なセキュリティリスクを把握し、それに基づいた簡単なリスク評価(例えば、データバックアップやアクセス権管理)を実施できるようにする。

3. インシデント対応と事業継続

目標:

3ヶ月以内に、インシデント発生時の基本的な対応フロー(インシデントの報告、初期対応、関係者への連絡)を整備し、従業員がそのフローに従って行動できるようにする。

4. プライバシー保護

目標:

3ヶ月以内に、顧客データや個人情報の取り扱いに関する基本的なガイドラインを策定し、従業員がデータ保護の基本的な手順を実践できるようにする。

目標を達成するための計画を作成します。

計画作成のポイント

2. シンプルで実践的な内容にする

即実践できるスキルを重視

複雑な理論よりも、日常業務で使えるシンプルなスキルを学ばせます。フィッシング対策やパスワード管理など、すぐに役立つ内容を中心にして、従業員がすぐに行動に移せるようにします。

3. 段階的な進行と定期的なフィードバック

進捗を段階的に確認し、小さな成功を積み重ねる

すべてを一度に学ばせるのではなく、段階ごとに小さな成功体験を積み重ねるプランにします。定期的に進捗を確認し、フィードバックを与えて次のステップに進める形にします。

計画作成の例

1. セキュリティ体制構築・運営

目標:3ヶ月以内に、基本的なセキュリティポリシーを策定して社内に共有し、従業員全員が日常業務においてそのポリシーを実践できるようにする。

第1週 - 第2週

セキュリティポリシーの作成

インターネット上で公開されている無料のセキュリティポリシーテンプレートを活用し、パスワード管理やフィッシング対策を含むシンプルなポリシーを作成します。

ツール例: NISTや中小企業向けサイバーセキュリティポリシーの無料リソースを利用。

第3週 - 第4週

社内で簡単な説明会を開催

経営者やIT担当者がリーダーとなり、30分程度の説明会を開催し、セキュリティポリシーの内容を簡単に説明します。

クイズやディスカッション形式で理解を深めます。

第5週 - 第6週

実践トレーニング

タスク: USBデバイスの管理と紙資料の処理に関する簡単な演習を実施。

内容

✓ USBデバイスの管理: 従業員がUSBメモリなどを使用する際、デバイスを適切に取り扱い、安全にデータを移動・管理する方法を実演。

例:外部デバイスを使う際のリスクや、使用後のデバイスの安全な保管方法を学びます。

✓ 紙資料の取り扱い: 紙ベースの情報管理について、重要な資料の廃棄方法(シュレッダーの使用)や、デスクの片付け(クリアデスク)の実践演習を行います。

例:印刷された重要書類をどのように処理すべきかを実際に体験させます。

第7週 - 第12週

簡単な社内チェックとフィードバック

月に1度、従業員がセキュリティポリシーを実践できているか簡単なチェックを行い、必要に応じて改善フィードバックを行います。

2. セキュリティマネジメント

目標: 3ヶ月以内に、主要なセキュリティリスクを把握し、簡単なリスク評価を実施できるようにする。

第1週 - 第2週

主要なリスクのリストアップ

経営者とIT担当者がリーダーとなり、事業に関連するリスク(データ漏えい、内部不正、機器故障など)をリストアップし、シンプルなリスク評価シートを作成します。

第3週 - 第4週

データバックアップの実施指導

各部門で定期的に重要データのバックアップが行われるように指導し、クラウドストレージを利用してデータ保護を強化します。

第5週 - 第6週

アクセス権限の簡単な見直し

各部門で使用しているファイルやシステムに対して、必要な人だけがアクセスできるよう、アクセス権限を見直します。特別なシステムがない場合は、共有フォルダの権限設定を調整。

第7週 - 第12週

リスク評価結果の共有

各部門が実施したリスク評価の結果を簡単な報告書としてまとめ、全体会議で共有します。大きなリスクに対する対応策を検討し、全従業員に対策を通知。

3. インシデント対応と事業継続

目標: 3ヶ月以内に、インシデント発生時の基本的な対応フローを整備し、従業員が対応できるようにする。

第1週 - 第2週

シンプルなインシデント対応フローを作成

報告から初期対応、上司や関係部署への連絡までのシンプルなフローを作成します。例えば、チャットやメールで報告する際のフォーマットを準備。

第3週 - 第4週

インシデント対応説明会

全従業員に対して、インシデント対応フローの説明会を開催し、実際のシナリオを使って報告の練習を行います。

第5週 - 第6週

インシデント対応シミュレーション

簡単なインシデント(例えば、ウイルス感染やデータ損失)を想定したシミュレーションを実施し、従業員がフローに従って報告・対応できるかを確認します。

第7週 - 第12週

定期的なチェックと改善

週に1度、インシデントが発生した場合の報告フローをチェックし、問題がないかを確認し、必要に応じてフローを改善します。

4. プライバシー保護

目標: 3ヶ月以内に、顧客データや個人情報の取り扱いガイドラインを策定し、従業員が実践できるようにする。

第1週 - 第2週

シンプルなガイドライン作成

法令(個人情報保護法)を参照しつつ、データの収集、保存、破棄に関する基本的な手順をガイドラインとして作成。データの最小限の収集や、不要なデータの定期的な削除方法などを明確にします。

第3週 - 第4週

従業員向けガイドラインの共有

ガイドラインを全従業員に配布し、短い説明会を通じてデータ保護の基本的な考え方を共有します。

第5週 - 第6週

データ保護の実践

従業員が日常業務の中で、顧客データの取り扱いやアクセス権の管理を実際に行えるよう指導し、定期的なデータ監査を行います。

第7週 - 第12週

フォローアップと改善

ガイドラインが遵守されているか、簡単なチェックリストを作成し、各部門で確認します。問題点があればすぐに改善策を検討し、再度周知します。

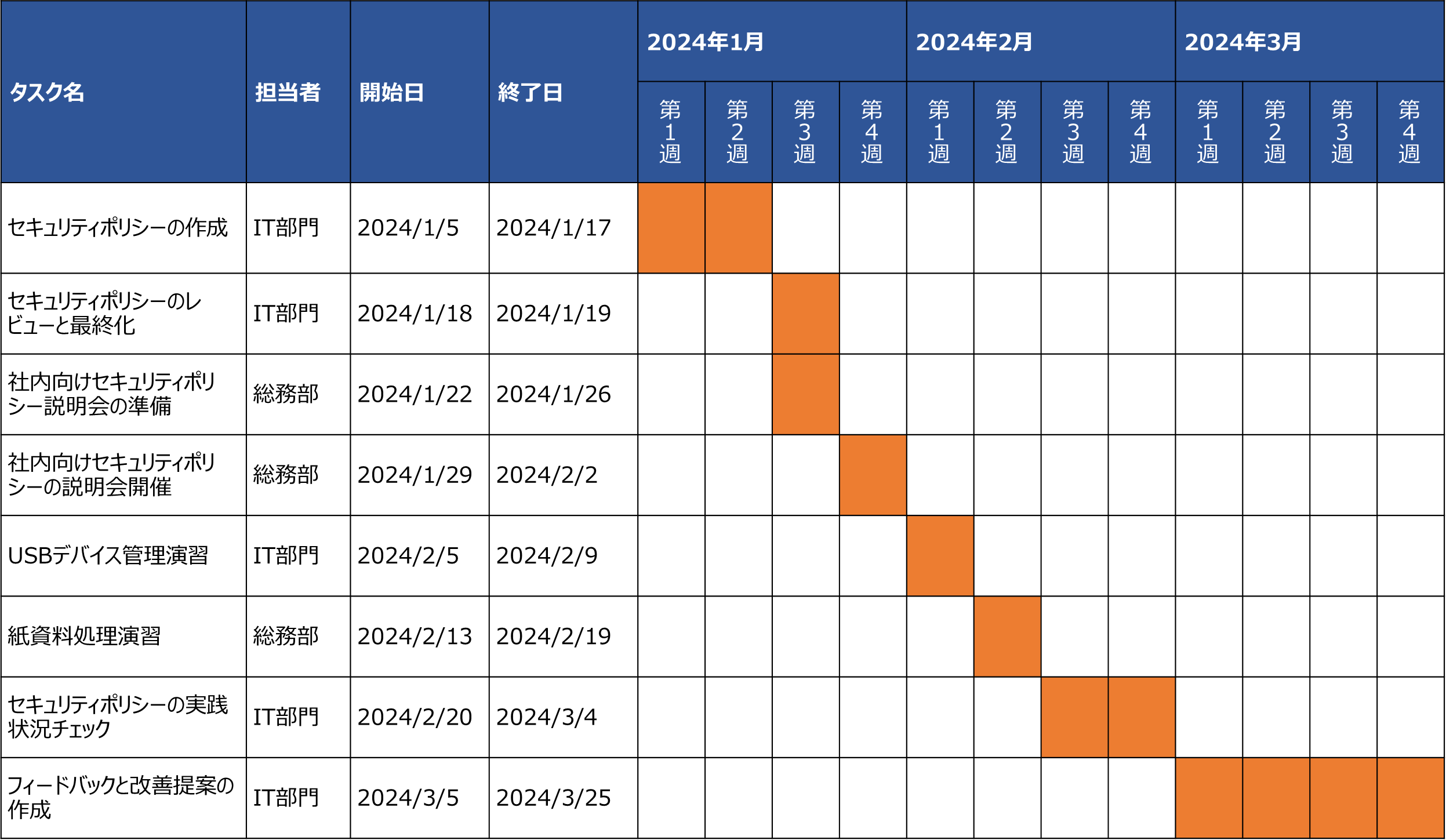

作成した計画をガントチャートにすることで、進捗管理が容易になったり、スケジュール管理が容易になったりするため、効率的に学習を進めることができます。

「セキュリティ体制構築・運営」のガントチャート作成例

【タスクID】1

タスク名 セキュリティポリシーの作成

担当者 IT部門

開始日 2024/1/5

終了日 2024/1/17

前提条件 なし

リソース NISTテンプレート

依存関係 なし

成果の確認ポイント セキュリティポリシー作成完了

【タスクID】2

タスク名 セキュリティポリシーのレビューと最終化

担当者 IT部門

開始日 2024/1/18

終了日 2024/1/19

前提条件 セキュリティポリシーの作成完了

リソース 内部リソース

依存関係 タスクID 1

成果の確認ポイント ポリシー最終化

【タスクID】3

タスク名 社内向けセキュリティポリシー説明会の準備

担当者 総務部

開始日 2024/1/22

終了日 2024/1/26

前提条件 ポリシーがレビューされていること

リソース プレゼンテーション資料、共有スペース

依存関係 タスクID 2

成果の確認ポイント 説明会準備完了

【タスクID】4

タスク名 社内向けセキュリティポリシーの説明会開催

担当者 総務部

開始日 2024/1/29

終了日 2024/2/2

前提条件 説明会準備完了

リソース 参加者、プレゼンテーション資料

依存関係 タスクID 3

成果の確認ポイント 説明会開催完了

【タスクID】5

タスク名 USBデバイス管理演習

担当者 IT部門

開始日 2024/2/5

終了日 2024/2/9

前提条件 なし

リソース USBメモリ

依存関係 なし

成果の確認ポイント 演習完了

【タスクID】6

タスク名 紙資料処理演習

担当者 総務部

開始日 2024/2/13

終了日 2024/2/19

前提条件 USBデバイス管理演習完了

リソース シュレッダー、チェックリスト

依存関係 タスクID 5

成果の確認ポイント 演習完了

【タスクID】7

タスク名 セキュリティポリシーの実践状況チェック

担当者 IT部門

開始日 2024/2/20

終了日 2024/3/4

前提条件 なし

リソース チェックリスト

依存関係 なし

成果の確認ポイント ポリシー実践確認完了

【タスクID】8

タスク名 フィードバックと改善提案の作成

担当者 IT部門

開始日 2024/3/5

終了日 2024/3/25

前提条件 チェック完了

リソース フィードバックフォーム

依存関係 タスクID 7

成果の確認ポイント 改善提案完了

ガントチャート作成のポイント

✓ タスクを具体的に分解する

プロジェクト全体を小さな作業単位(タスク)に分け、それぞれが具体的で実行可能な内容にします。

例: 「セキュリティポリシー作成」「説明会の準備」など

✓ 依存関係とスケジュールを設定する

各タスクの実行順序と、前のタスクが完了しないと次に進めない場合の依存関係を明示します。また、各タスクの開始日と終了日を設定し、全体のスケジュール管理ができるようにします。

例: 「ポリシー作成が終わってから説明会準備を開始」

✓ 成果物(完了条件)を明確にする

各タスクの完了を確認するための成果物や基準を設定し、進捗状況を評価しやすくします。

例:「セキュリティポリシーの最終版完成」「説明会が無事に開催された」

これら3つのポイントを押さえることで、WBSがシンプルかつ効果的なものになります。

3.学習計画の周知と実施準備

● 従業員への周知

作成した学習計画を全従業員に共有し、学習目標、内容、進め方について説明します。従業員が学習計画の重要性を理解し、積極的に参加できるように動機づけることが大切です。

● 学習環境の整備

eラーニングの導入や、教材、トレーニング資料の準備を整えます。もし外部講師や専門家を招く場合は、そのスケジュールを確保しておきます。

● 担当者の配置とサポート体制の構築

プランの進行を管理する担当者を設定し、従業員の学習をサポートする体制を整えます。質問や問題が発生した際にすぐに対応できる窓口を作ることも重要です。

4.学習の実行

● スケジュールに従ってトレーニングを進行

作成したカリキュラムやスケジュールに沿って、トレーニングを開始します。各セッションやモジュールが順調に進んでいるかを確認し、必要に応じて進行を調整します。

● 進捗報告の仕組みの導入

定期的に学習進捗を確認し、例えば週次または月次の進捗報告会を設けて従業員に学習の進捗状況を報告させることは有効です。これにより、モチベーションを維持し、計画の遅れを早期に発見できます。

5.フィードバックと進捗管理

● 定期的なチェックポイントを設定

学習プランが順調に進んでいるか確認するために、定期的に学習内容のテストや確認を行います。これにより、理解度の確認と学習の定着を測定できます。

● 従業員からのフィードバック収集

トレーニングの内容や進め方について、従業員からフィードバックを収集します。もし内容が難しすぎる、もしくは簡単すぎる場合には、カリキュラムの調整を検討します。

6.学習プランの調整

● 進捗に応じたプランの見直し

進捗状況やフィードバックに基づき、学習プランを柔軟に調整します。例えば、理解が進んでいる分野はスピードアップし、苦手な部分には追加トレーニングを提供するなど、個々の従業員のニーズに合わせた調整が必要です。

● モチベーション向上施策

成果が見えにくい段階では、従業員のモチベーションが下がる可能性があります。そのため、小さな成功体験や報酬(例えば、社内での称賛や学習ポイントによるインセンティブ)を設定し、モチベーションを維持します。

7.成果の評価とフィードバック

● 成果の測定とフィードバックの提供

学習が一通り終了したら、最終的なテストや評価を行い、どの程度スキルが習得されたかを確認します。各従業員に対して個別のフィードバックを行い、今後の改善点やさらなる学習の方向性を示します。

● 学習効果の測定

学習による効果がどの程度業務に反映されているかも重要です。例えば、セキュリティインシデントの減少や、従業員のセキュリティ対応能力の向上が確認できれば、学習プランが効果的であったと判断できます。

8.フォローアップと継続学習

● 継続的な学習計画の策定

セキュリティは常に進化しているため、1度の学習プランで終わるのではなく、継続的な学習計画を策定します。例えば、最新のサイバーセキュリティ脅威に対応するための定期的なアップデートや新しいツールの習得を含めた継続学習が必要です。

● 従業員の定着度合いのモニタリング

学習内容が業務の中でどの程度実践されているかをモニタリングします。セキュリティインシデント対応やセキュリティガイドラインの実施状況を確認し、従業員が習得したスキルを日常的に活用しているか否かを把握します。

これらのステップを通じて、作成した学習プランが効果的に実行され、従業員が必要なスキルを確実に習得することができます。特に、進捗管理とフィードバックの提供を徹底し、学習の定着を促すことが成功の鍵です。