5-3. 実際の被害事例から見るケーススタディー

5-3-1. 最近のサイバー被害事例発生の傾向

サプライチェーンを通じて、被害が起きた原因の分析内容および効果的なセキュリティ対策ベストプラクティスを紹介します。

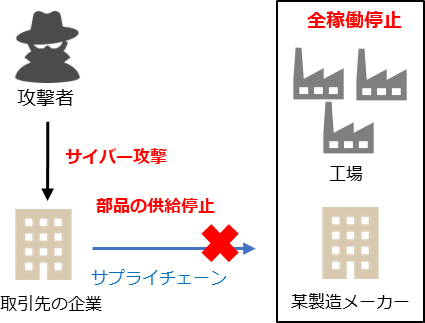

被害の概要 某メーカーの取引先企業がサイバー攻撃を受け、システムが使用不能になりました。この攻撃により、某メーカーは部品の調達が不可能になり、その結果、複数の工場が停止し、数万個以上の生産が見送られる事態に陥りました。この出来事は、サプライチェーン攻撃のリスクとその被害の大きさを再認識させる上で非常に重要な事例となりました。

被害の原因 ウイルスの侵入経路は、子会社が独自に特定外部事業との専用通信に利用していたリモート接続機器の脆弱性があり、そのことをきっかけとして不正アクセスを受けました。攻撃者はリモート接続機器から子会社内のネットワークに侵入後、さらに親会社のネットワークに侵入して、サーバやPCの一部を暗号化しました。

セキュリティ対策・ベストプラクティス

・VPN装置は外部のネットワークからアクセス可能な位置に設置されることが多く、外部の攻撃者から攻撃されやすくなります。そのため、VPN装置のベンダーのWebサイトなどを確認し、未対策の脆弱性がないかを点検することが大切です。

・サイバー攻撃の被害は取引先企業に広がることがあります。セキュリティ対策は自社に加えて、サプライチェーンでつながっている会社、取引先企業を含めて考え、実施する必要があります。

図17. 攻撃の概要図

5-3-2. 事例:某港のランサムウェア被害

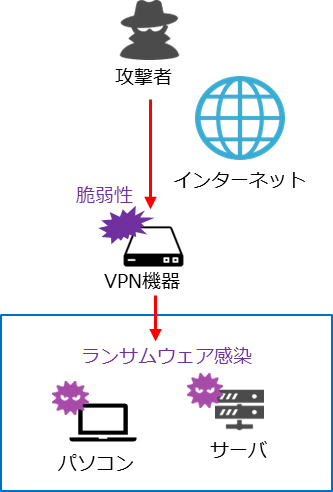

港湾施設のターミナルシステムが大規模なランサムウェアによるサイバー攻撃を受けて停止し、3日間にわたり、コンテナの搬入、搬出が停止し物流に大きな影響を及ぼしました。

ランサムウェアの感染経路として考えられるのは、VPN機器からの侵入、USBメモリからのウイルスの持ち込み、事業者間のネットワーク連携で運用しているNAT変換による接続からの侵入があります。しかし、サーバ内のデータがすべて暗号化されているため、ログの解析が困難となり、感染経路を特定することができませんでした。物理サーバがすべて暗号化されていることからVPN機器からの侵入が行われた可能性が高いと見られています。数か月前からVPN機器および物理サーバの脆弱性が公表されていたにも関わらず、IPアドレスの制限をかけていなかったため、IDとパスワードが一致すればどこからでもアクセスできる状況になっていました。

図18. 攻撃の概要図

会社の規模、業種を問わず、ランサムウェアの被害に遭う可能性はあります。大事なことは、「自社が狙われている」という危機感を持つことです。ランサムウェアに限らず、他の事例も含めて、危機感を持ちセキュリティ対策を総合的に取り組むことが重要です。

詳細理解のため参考となる文献(参考文献)

5-3-3. 具体的な対応策

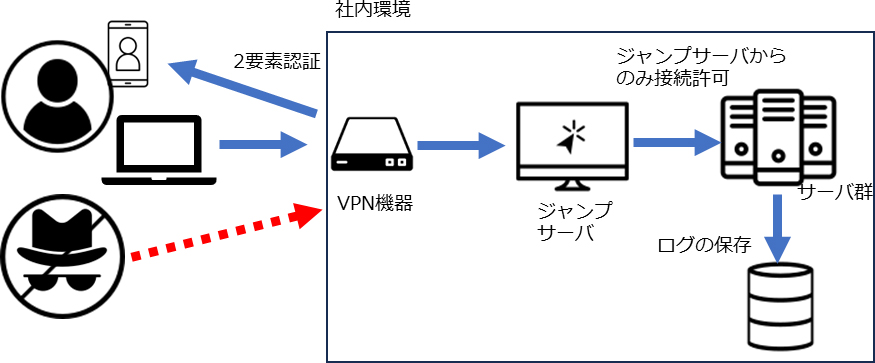

ランサムウェア被害のケースを見ると、VPN機器から不正侵入され、サーバの特権IDを使用してサーバのデスクトップ上から不正プログラムを実行されるケースが後を絶ちません。セキュリティ対策、運用については、まず、VPNで接続するためのインターネットとの接点を絞りこみ、接続してくる者の身元を確認し、本人であることを証明させる多要素認証の仕組みを講じることが必要となります。それ以外にも、特定のPCやサーバからしか重要なサーバのデスクトップに接続できないような仕組みや、ログの長期保管なども重要な要素となります。

図19. 対応策の概要図

実施するべきセキュリティ対策と運用

・VPN接続の認証に多要素認証を実装し、接続する個人の身元を証明します。

・ジャンプサーバを構築し、社内のサーバへのリモートデスクトップはジャンプサーバからの接続のみ許可します。

・サーバの特権アカウントのパスワードを、定期的に変更します。

・PCのAdministratorアカウントを無効化するか、LAPSなどのツールを用いて定期的に動的なパスワード変更を行います。

・サーバやネットワーク機器のログを長期的に取得し、定期的に確認します。

・社内で利用しているネットワーク機器やソフトウェアの脆弱性情報について、定期的に確認します。

・ネットワーク機器のファームウェアや、使用しているPCのOS、ソフトウェアのセキュリティパッチを適用します。